概述:Docker 的容器运行时环境基于操作系统级虚拟化技术,其核心之一就是“内核共享”机制。当使用 Docker 容器时,以下是内核共享方面的底层原理和细节:文章来源:https://www.toymoban.com/news/detail-831572.html

1. 内核空间与用户空间

- 内核空间:在 Linux 系统中,内核空间包含操作系统的核心功能,例如进程调度、内存管理、设备驱动等。

- 用户空间:用户空间则是运行用户级应用程序的地方,这些应用程序通过系统调用与内核空间进行交互。

2. 容器与主机操作系统共享内核

- 共享内核的好处:由于容器与宿主机共享同一个操作系统内核,因此容器不需要每个都运行一个内核实例。这使得容器比传统的虚拟机更加轻量级,因为后者需要为每个虚拟机实例运行一整个客人操作系统(guest OS)和内核。

- 避免重复开销:共享内核避免了多余的资源消耗,如内存和CPU时间,从而提高了效率和性能。

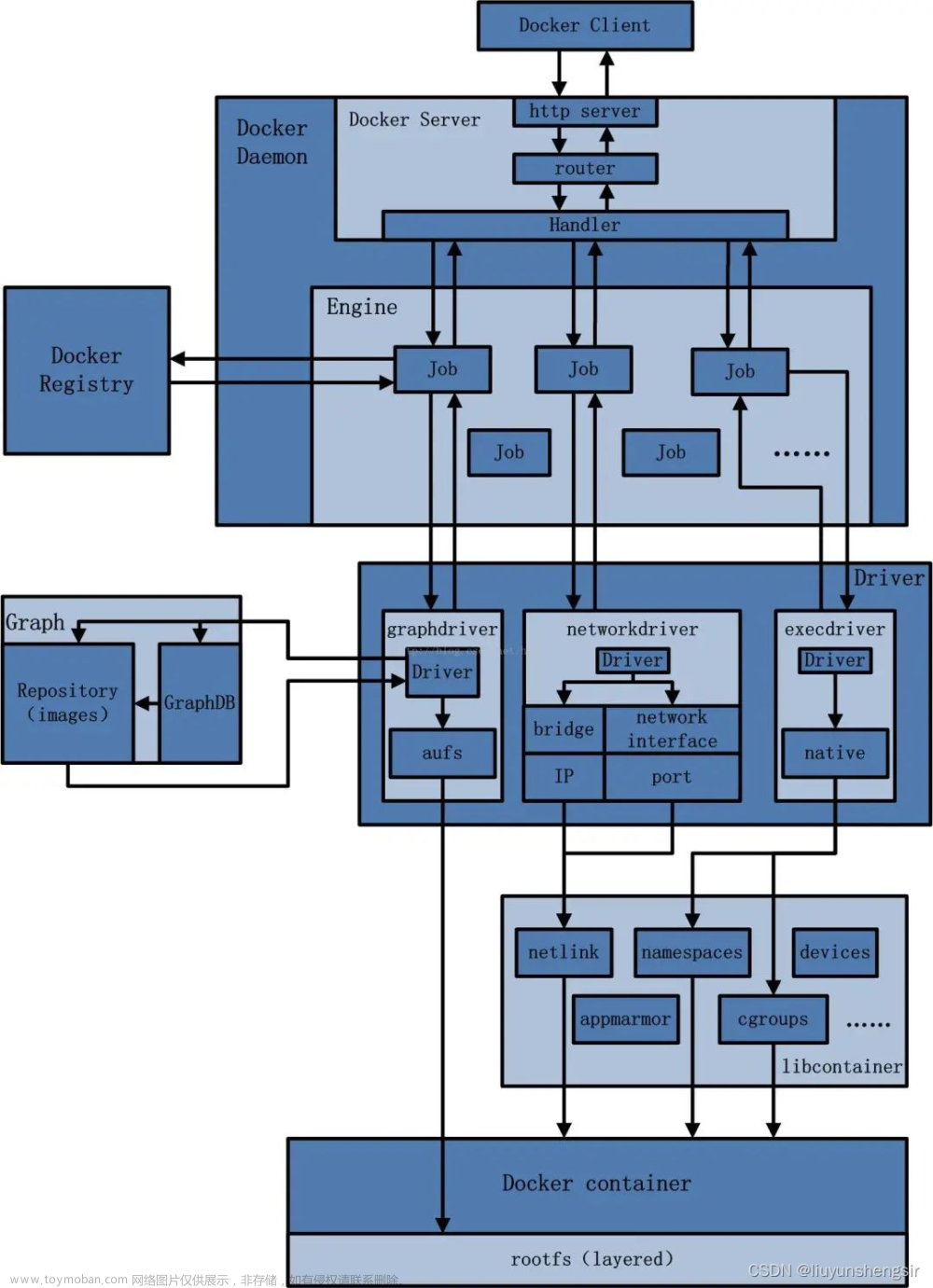

3. 命名空间(Namespaces)隔离

- 内核特性:Linux 内核提供了一系列的命名空间,使得在相同的内核上可以创建多个彼此隔离的命名空间实例。

- 隔离资源:通过使用不同的命名空间,Docker 容器能够拥有独立的进程 ID (PID)、网络栈 (NET)、挂载点 (MNT) 等。

4. 控制组(cgroups)限制资源使用

- 资源限制:虽然内核是共享的,但 Docker 利用 cgroups 来限制和控制容器对物理资源的使用,如 CPU、内存、磁盘 I/O 等。

- 防止资源滥用:这确保了一个容器不能消耗所有的宿主机资源,从而影响其他容器的性能。

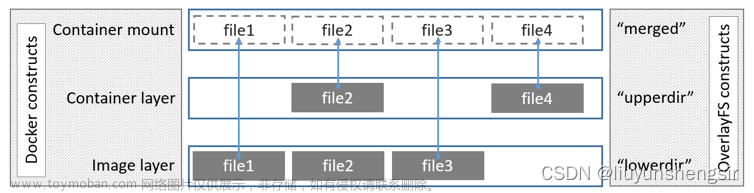

5. 文件系统隔离

- 写时复制(Copy-on-Write, CoW):虽然容器共享宿主机的文件系统,但 Docker 利用 UnionFS 或类似的文件系统来提供 CoW 功能。这意味着容器中的文件系统变更不会立即写到宿主机的文件系统上,而是创建一个副本来实现修改。

6. 网络隔离

- 虚拟网络设备:Docker 利用 Linux 网桥和虚拟网络接口(如 veth pair)来创建独立的容器网络环境,每个容器都有自己的网络接口和IP地址。

7. 安全性和隔离性

- 安全考虑:尽管内核被共享,Docker 还是采取了多种措施来保证容器的安全性和隔离性,比如 SELinux、AppArmor、SecComp 等 Linux 安全模块。

通过上述机制,Docker 实现了在共享内核的同时,为每个容器提供相对独立和安全的运行时环境。这种设计大大减少了容器的资源占用,并允许多个容器在同一宿主机上高效地运行。文章来源地址https://www.toymoban.com/news/detail-831572.html

到了这里,关于docker的底层原理三: 内核共享的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!