说白了跟sql-liql靶场二次注入一样,也是一个转义函数而这次是,入库的时候不转义,出库的时候会转义导致这个漏洞出现

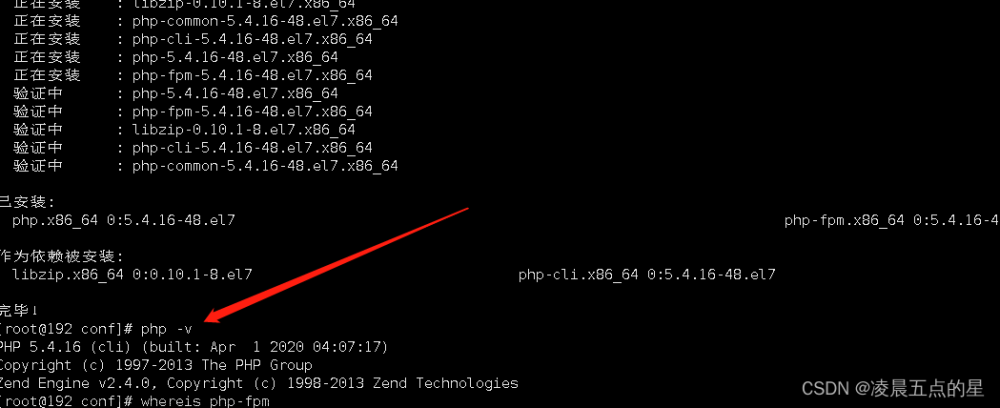

开始测试:

这是我注册完test刚登录的情况

找注入点更新数据的update,很容易找到在age段

这次我注册的时候用户还是test,但是年龄我对后面进行了省略

可以看到我直接登录到管理员上了

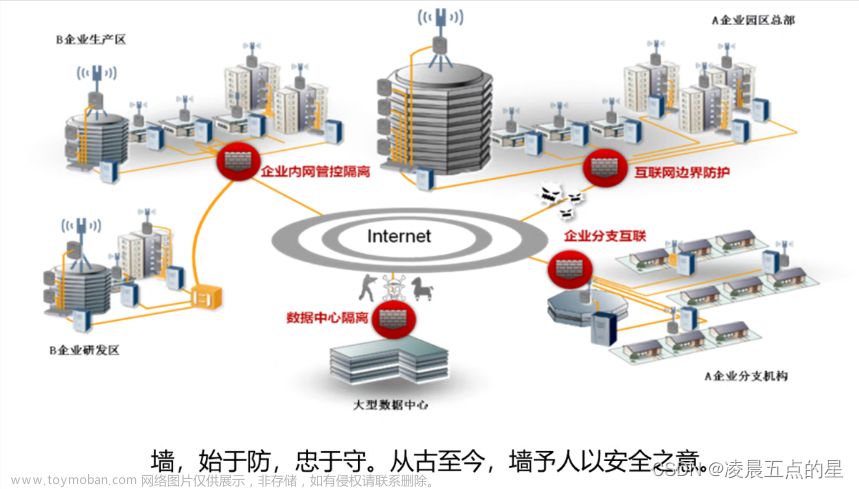

防御:可以进行强转这样无法闭合漏洞也就无法实现了文章来源:https://www.toymoban.com/news/detail-831745.html

文章来源地址https://www.toymoban.com/news/detail-831745.html

文章来源地址https://www.toymoban.com/news/detail-831745.html

到了这里,关于threehit漏洞复现以及防御的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!