HTTPS(超文本传输安全协议)端口攻击通常是指SSL握手中的一些攻击方式,比如SSL握手协商过程中的暴力破解、中间人攻击和SSL剥离攻击等。

攻击原理

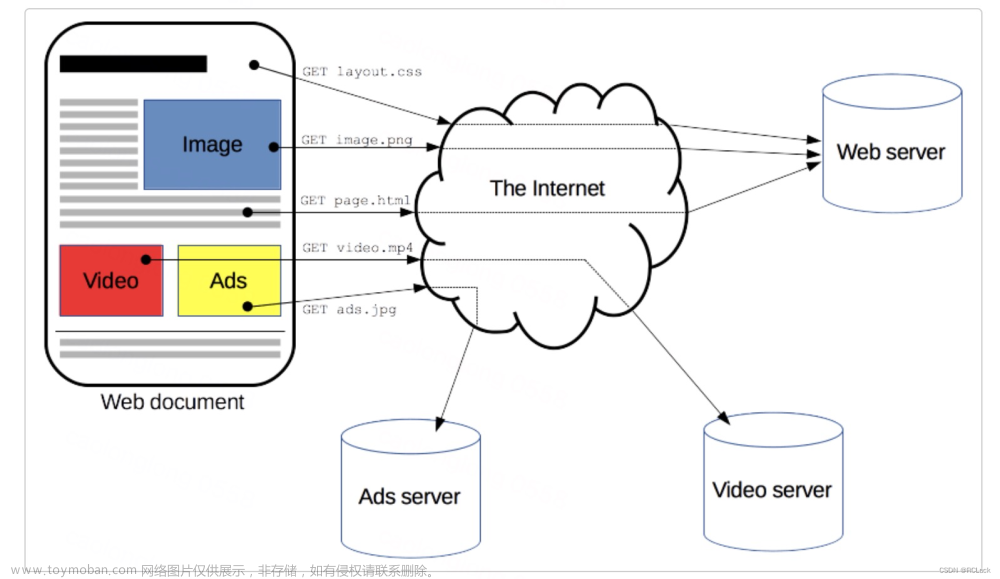

攻击者控制受害者发送大量请求,利用压缩算法的机制猜测请求中的关键信息,根据response长度判断请求是否成功。

攻击者可以控制的部分为get请求地址,想要猜测的部分为Cookie。那么攻击者只需要在GET地址处,不断变换猜测字符串,进行猜测。

当攻击者猜对了cookie的第一个字母,Response的长度会缩小到9999byte。

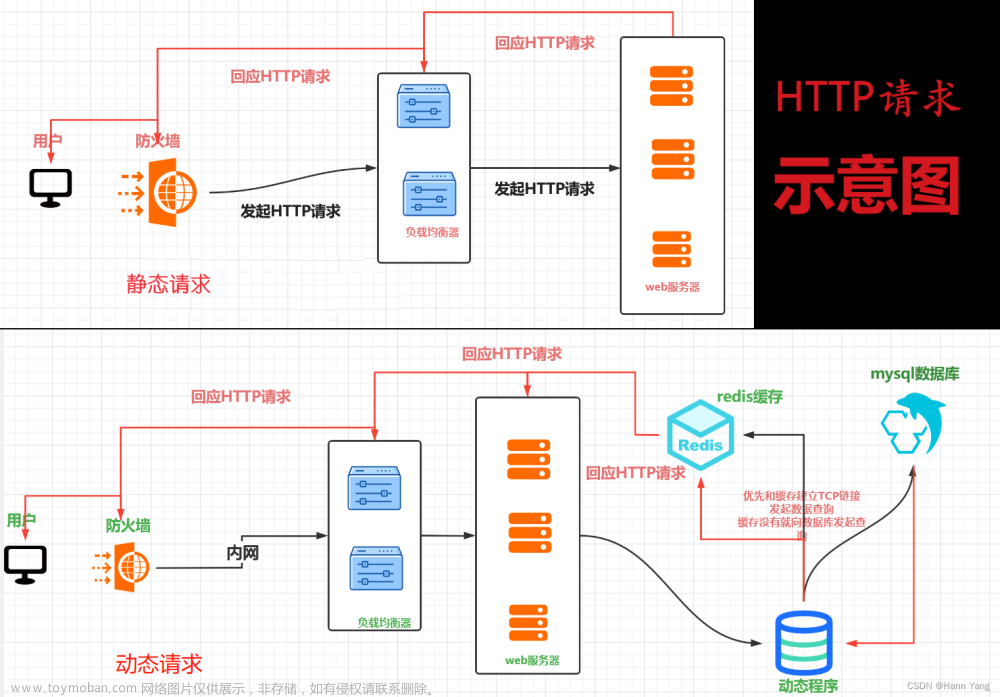

当Response被SSL加密之后,如果使用RC4加密模式,长度并不会发生随机改变。使用BCB加密模式时,因为padding的原因,长度会有略微的改变。

攻击者控制受害者发送大量请求,利用压缩算法的机制猜测请求中的关键信息,根据response响应时间判断请求是否成功。其实TIME和CRIME一样都利用了压缩算法,只不过CRIME是通过长度信息作为辅助,而TIME是通过时间信息作为辅助。

攻击前提

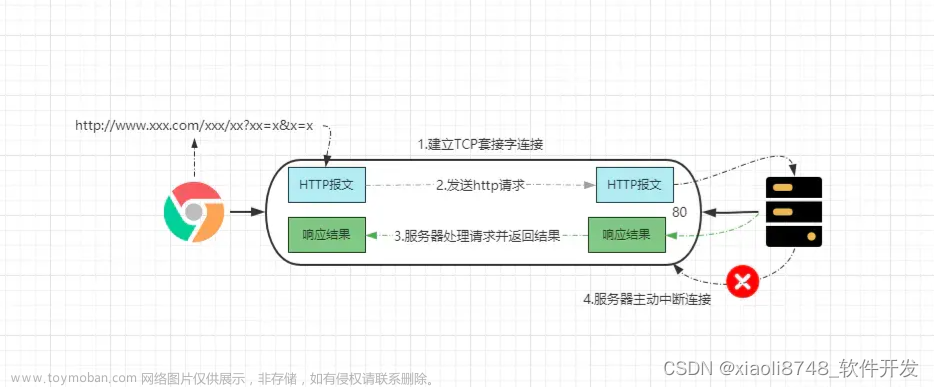

攻击者可以获取受害者的网络通信包。(中间人攻击,ISP供应商)

攻击者需要能得到发送敏感数据端的一部分权限。以便将自己的信息插入SSL/TLS会话中。

攻击者需要准确的找出敏感数据的密文段。

攻击这可以控制受害者发送大量请求并可以控制请求内容。

防御方法

- 服务器端可以通过禁用一些加密算法来防止此类攻击。

- 禁止过于频繁的请求。

- 修改压缩算法流程,用户输入的数据不进行压缩。

- 随机添加长度不定的垃圾数据。

-

安全配置HTTPS服务器:对HTTPS服务器进行安全配置,包括禁用不安全的加密算法和协议、启用完整性校验等安全措施。

-

实施网络流量监测和分析:通过实施网络流量监测和分析,可以及时发现异常的SSL握手行为和恶意流量,采取相应的防护措施。

-

使用HSTS:HSTS(HTTP Strict Transport Security)是一种安全机制,可以强制客户端使用HTTPS进行连接,避免受到SSL剥离攻击。文章来源:https://www.toymoban.com/news/detail-832537.html

-

与专业的防护安全团队进行合作,接入安全加速CDN进行防护,安全加速CDN是一种比较普遍的防护方式,接入后针对https的端口攻击能够有效的进行解密识别,在不影响原有的用户基础上进行精准屏蔽恶意流量。

文章来源地址https://www.toymoban.com/news/detail-832537.html

文章来源地址https://www.toymoban.com/news/detail-832537.html

到了这里,关于HTTPS(超文本传输安全协议)被恶意请求该如何处理。的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!