1.背景介绍

金融支付系统中的API安全与接口保护是一个至关重要的话题。随着金融支付系统的不断发展和技术的不断进步,API安全和接口保护在金融支付系统中的重要性不断凸显。本文将从以下几个方面进行深入探讨:

- 背景介绍

- 核心概念与联系

- 核心算法原理和具体操作步骤以及数学模型公式详细讲解

- 具体最佳实践:代码实例和详细解释说明

- 实际应用场景

- 工具和资源推荐

- 总结:未来发展趋势与挑战

- 附录:常见问题与解答

1. 背景介绍

金融支付系统是指一系列允许用户进行金融交易的系统,包括信用卡支付、银行转账、支付宝、微信支付等。随着金融支付系统的不断发展,API(应用程序接口)在金融支付系统中的重要性不断凸显。API是一种软件接口,允许不同的软件系统之间进行通信和数据交换。在金融支付系统中,API被广泛使用,例如在支付宝、微信支付等金融支付系统中,API被用于处理用户的支付请求、查询用户的账户余额等。

然而,随着API的广泛使用,API安全和接口保护也成为了金融支付系统中的一个重要问题。API安全和接口保护的主要目的是保护金融支付系统的数据安全,防止黑客和恶意用户进行攻击,以及保护用户的隐私信息。

2. 核心概念与联系

API安全和接口保护的核心概念包括:

- 认证:确认用户和系统之间的身份。

- 授权:确认用户是否有权限访问某个接口。

- 加密:对数据进行加密,以保护数据在传输过程中的安全。

- 审计:记录系统的操作日志,以便在发生安全事件时进行追溯。

这些概念之间的联系如下:

- 认证和授权是API安全和接口保护的基础,它们可以确保只有有权限的用户可以访问接口。

- 加密可以保护数据在传输过程中的安全,确保数据不被恶意用户窃取。

- 审计可以帮助发现安全事件,并进行追溯,以便及时采取措施。

3. 核心算法原理和具体操作步骤以及数学模型公式详细讲解

3.1 认证

认证的核心算法是OAuth2.0,它是一种授权机制,允许用户授权第三方应用访问他们的资源。OAuth2.0的核心流程如下:

- 用户向API提供他们的凭证(如密码、令牌等)。

- API验证用户的凭证,并返回一个访问令牌。

- 用户授权第三方应用访问他们的资源。

- 第三方应用使用访问令牌访问用户的资源。

3.2 授权

授权的核心算法是OpenID Connect,它是基于OAuth2.0的一种身份验证机制。OpenID Connect的核心流程如下:

- 用户向API提供他们的凭证(如密码、令牌等)。

- API验证用户的凭证,并返回一个ID Token。

- 用户授权第三方应用访问他们的资源。

- 第三方应用使用ID Token验证用户的身份。

3.3 加密

加密的核心算法是RSA,它是一种公钥加密算法。RSA的核心流程如下:

- 生成一对公钥和私钥。

- 用公钥加密数据。

- 用私钥解密数据。

3.4 审计

审计的核心算法是SARIF(Security Analysis Results Interchange Format),它是一种安全分析结果交换格式。SARIF的核心流程如下:

- 收集系统的操作日志。

- 解析操作日志,并将其转换为SARIF格式。

- 存储和分析SARIF格式的数据。

4. 具体最佳实践:代码实例和详细解释说明

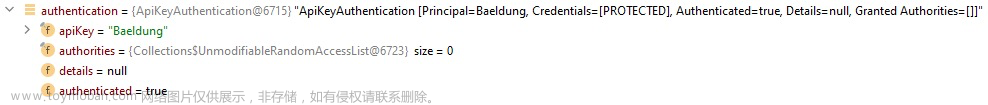

4.1 认证

```python from flask import Flask, request, jsonify from flask_oauthlib.client import OAuth

app = Flask(name) oauth = OAuth(app)

google = oauth.remoteapp( 'google', consumerkey='GOOGLECONSUMERKEY', consumersecret='GOOGLECONSUMERSECRET', requesttokenparams={ 'scope': 'email' }, baseurl='https://www.googleapis.com/oauth2/v1/', requesttokenurl=None, accesstokenmethod='POST', accesstokenurl='https://accounts.google.com/o/oauth2/token', authorize_url='https://accounts.google.com/o/oauth2/auth', )

@app.route('/login') def login(): return google.authorize(callback=url_for('authorized', _external=True))

@app.route('/authorized') def authorized(): resp = google.authorizedresponse() if resp is None or resp.get('accesstoken') is None: return 'Access denied: reason={} error={}'.format( request.args['errorreason'], request.args['errordescription'] ) accesstoken = (resp['accesstoken'], '') me = google.get('userinfo') return jsonify(me.data) ```

4.2 授权

```python from flask import Flask, request, jsonify from flask_oauthlib.client import OAuth

app = Flask(name) oauth = OAuth(app)

google = oauth.remoteapp( 'google', consumerkey='GOOGLECONSUMERKEY', consumersecret='GOOGLECONSUMERSECRET', requesttokenparams={ 'scope': 'email' }, baseurl='https://www.googleapis.com/oauth2/v1/', requesttokenurl=None, accesstokenmethod='POST', accesstokenurl='https://accounts.google.com/o/oauth2/token', authorize_url='https://accounts.google.com/o/oauth2/auth', )

@app.route('/login') def login(): return google.authorize(callback=url_for('authorized', _external=True))

@app.route('/authorized') def authorized(): resp = google.authorizedresponse() if resp is None or resp.get('accesstoken') is None: return 'Access denied: reason={} error={}'.format( request.args['errorreason'], request.args['errordescription'] ) accesstoken = (resp['accesstoken'], '') me = google.get('userinfo') return jsonify(me.data) ```

4.3 加密

```python from Crypto.PublicKey import RSA from Crypto.Cipher import PKCS1_OAEP

生成一对公钥和私钥

key = RSA.generate(2048) privatekey = key.exportkey() publickey = key.publickey().exportkey()

用公钥加密数据

cipherrsa = PKCS1OAEP.new(publickey) plaintext = b'Hello, World!' ciphertext = cipherrsa.encrypt(plaintext)

用私钥解密数据

cipherrsa = PKCS1OAEP.new(privatekey) decryptedtext = cipher_rsa.decrypt(ciphertext)

print(decrypted_text) ```

4.4 审计

```python from flask import Flask, request, jsonify

app = Flask(name)

@app.route('/login') def login(): # 收集系统的操作日志 log = { 'userid': 1, 'action': 'login', 'ip': request.remoteaddr, 'timestamp': datetime.now() } # 解析操作日志,并将其转换为SARIF格式 sariflog = { 'version': '1.1.0', 'runs': [ { 'project': { 'id': 'exampleproject', 'name': 'Example Project' }, 'startTime': datetime.now(), 'endTime': datetime.now(), 'results': [ { 'ruleId': 'examplerule', 'ruleName': 'Example Rule', 'severity': 'Info', 'locations': [ { 'physicalLocation': { 'file': 'example.py', 'line': 1 }, 'component': { 'name': 'examplecomponent' } } ], 'message': 'Example message', 'level': 'Info' } ] } ] } # 存储和分析SARIF格式的数据 with open('example.sarif', 'w') as f: f.write(json.dumps(sarif_log)) return jsonify(log) ```

5. 实际应用场景

API安全和接口保护在金融支付系统中的实际应用场景包括:

- 支付宝、微信支付等金融支付系统中的API安全和接口保护,以保护用户的支付信息和隐私信息。

- 银行系统中的API安全和接口保护,以保护用户的账户信息和交易信息。

- 金融数据分析系统中的API安全和接口保护,以保护用户的数据和隐私信息。

6. 工具和资源推荐

7. 总结:未来发展趋势与挑战

API安全和接口保护在金融支付系统中的未来发展趋势与挑战包括:

- 随着API的广泛使用,API安全和接口保护将成为金融支付系统中的一个重要问题,需要不断发展和完善的技术和标准。

- 随着技术的不断进步,API安全和接口保护将面临新的挑战,例如AI和机器学习等技术的应用,需要不断更新和优化的技术和标准。

- 随着金融支付系统的不断发展和扩展,API安全和接口保护将面临更多的挑战,例如跨境支付、多方支付等,需要不断发展和完善的技术和标准。

8. 附录:常见问题与解答

Q: 什么是API安全和接口保护? A: API安全和接口保护是一种保护金融支付系统数据和隐私信息的方法,以防止黑客和恶意用户进行攻击的技术。

Q: 为什么API安全和接口保护在金融支付系统中重要? A: 因为金融支付系统涉及到大量的用户数据和隐私信息,如果没有足够的安全措施,可能导致数据泄露和隐私泄露,对用户和企业造成严重后果。

Q: 如何实现API安全和接口保护? A: 可以通过认证、授权、加密和审计等技术来实现API安全和接口保护。文章来源:https://www.toymoban.com/news/detail-833855.html

Q: 有哪些工具和资源可以帮助我实现API安全和接口保护? A: 可以使用OAuth2.0、OpenID Connect、RSA、SARIF等工具和资源来实现API安全和接口保护。文章来源地址https://www.toymoban.com/news/detail-833855.html

到了这里,关于金融支付系统中的API安全与接口保护的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!