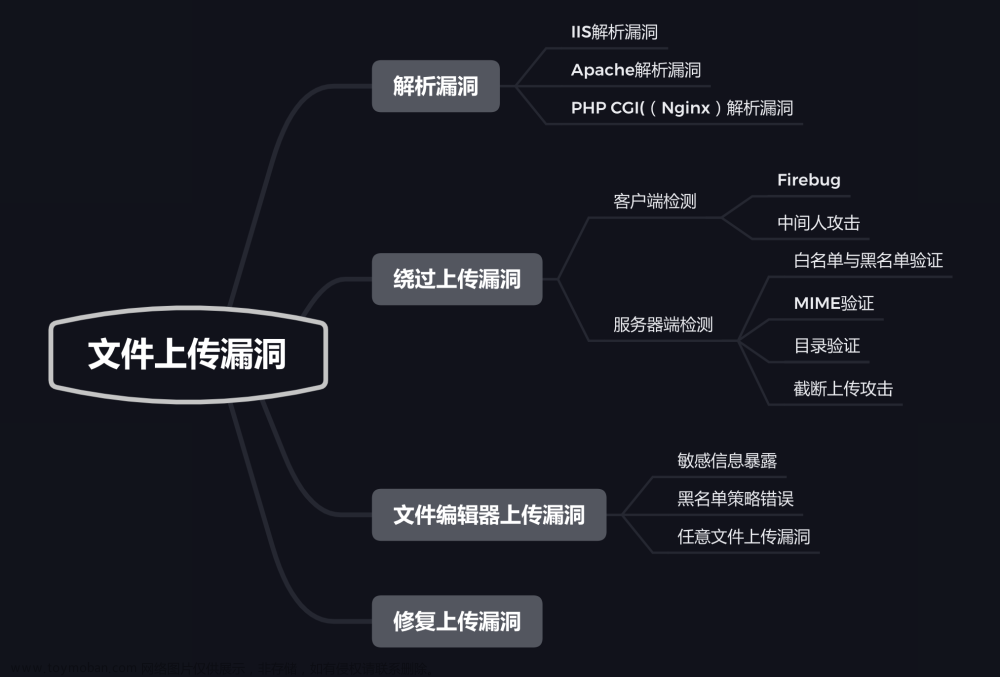

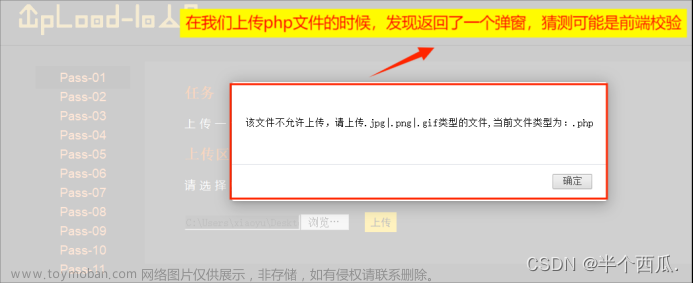

进入到第二个文件上传漏洞,发现名字是MIME type,并且查看前端源代码没发现限制,所以是后段,盲猜通过抓包就可以绕过后段限制。

先知道MIME type是什么,通过查找资料发现是:Content-Type是返回消息中非常重要的内容,表示后面的文档属于什么MIME类型。Content-Type: [type]/[subtype]; parameter。例如最常见的就是text/html,它的意思是说返回的内容是文本类型,这个文本又是HTML格式的。原则上浏览器会根据Content-Type来决定如何显示返回的消息体内容。

常见的content-type如下:

text/html :HTML格式

text/plain :纯文本格式

text/xml :XML格式

image/gif :gif图片格式

image/jpeg :jpg图片格式

image/png :png图片格式

application/xml : XML数据格式

application/json : JSON数据格式

application/pdf : pdf格式

application/msword : Word文档格式

application/octet-stream : 二进制流数据(如文件下载)

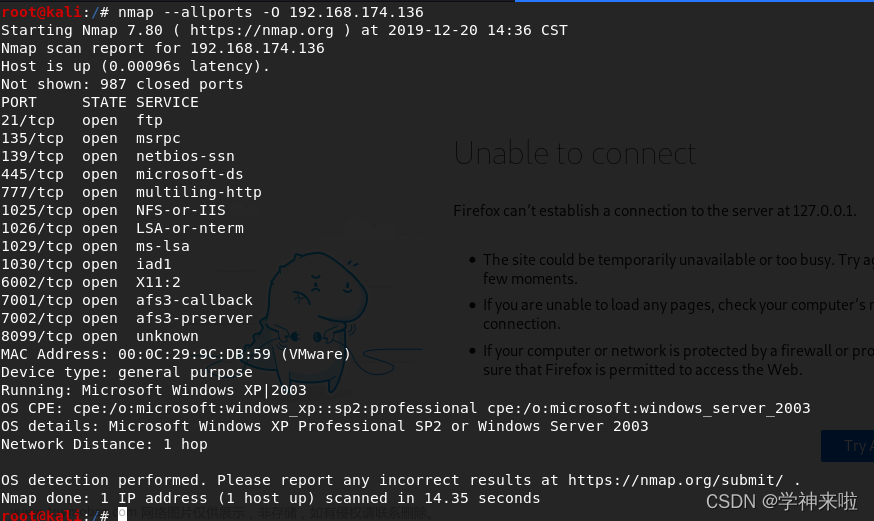

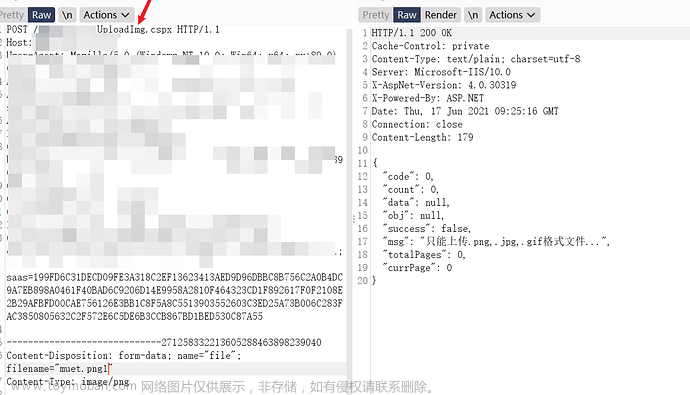

打开bp抓包,发现此请求的content-type为text/php,明显无法通过验证。

尝试修改请求包为image/jpeg绕过,文件上传成功,使用antsword连接的图片不再赘述,可以查看我上一篇文章:

后台确实存在此文件,下一步就可以使用antsword连接了: 文章来源:https://www.toymoban.com/news/detail-834388.html

文章来源地址https://www.toymoban.com/news/detail-834388.html

文章来源地址https://www.toymoban.com/news/detail-834388.html

到了这里,关于网络安全-pikachu之文件上传漏洞2的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!