本文操作环境:Kali-Linux

靶场链接:Less-18 Header Injection- Error Based- string

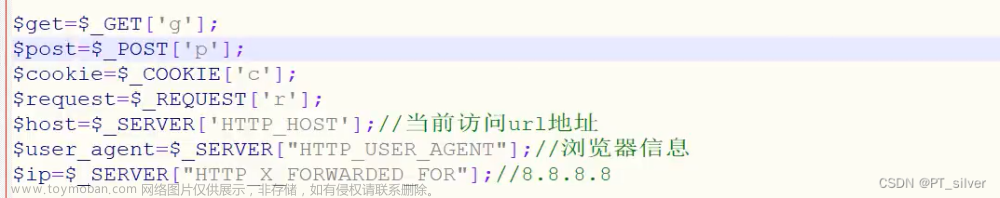

输入用户名和密码以后,我们发现屏幕上回显了我们的IP地址和我们的User Agent

用hackbar抓取POST包,在用户名和密码的位置判断注入点,发现用户名和密码的位置都是没有注入点

猜想可能注入点在User Agent这里,利用火狐插件或者使用burpsuite抓包

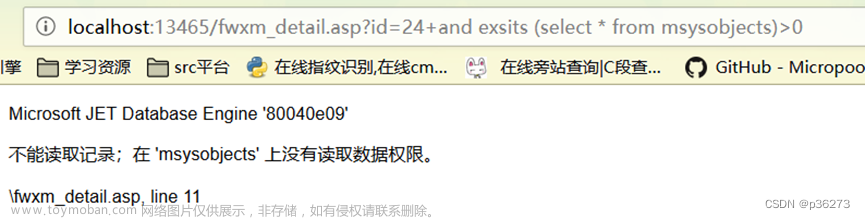

猜想可能注入点在User Agent这里,删掉User Agent的内容输入个(单引号:‘)试一下

系统报错,证明有SQL注入漏洞。根据错误回显判断闭合方式为’#,并且为字符型注入,所以利用报错注入攻击

查库

查表

依次猜解所有表

查字段

依次猜解出所有字段

查值文章来源:https://www.toymoban.com/news/detail-838452.html

文章来源地址https://www.toymoban.com/news/detail-838452.html

文章来源地址https://www.toymoban.com/news/detail-838452.html

到了这里,关于靶场:sql-less-18(HTTP头注入)的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!