深入了解Python的eval函数:基础用法与潜在危险

在Python中,eval函数是一个强大而灵活的工具,它允许将字符串作为代码来执行。然而,虽然eval在某些情况下非常方便,但它也潜藏着一些潜在的危险,如果不小心使用,可能导致安全性问题。在本文中,我们将深入探讨eval函数的基础用法,并提供一些使用该函数时需要注意的安全性建议。

1. eval函数的基础用法

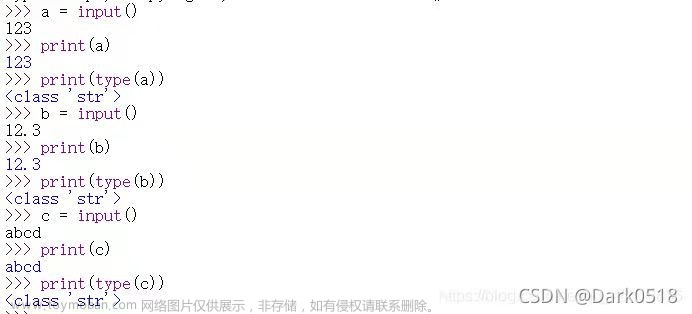

eval函数允许将字符串当作有效的Python表达式来执行,从而动态地计算表达式的值。以下是一个简单的例子:

# 基本用法

expression = "2 + 3 * 4"

result = eval(expression)

print(f"结果: {result}")

在这个例子中,eval函数将字符串"2 + 3 * 4"解析为一个表达式,并返回其计算结果。在这种情况下,结果将是14。

2. eval函数的危险之处

尽管eval函数非常灵活,但它也可能导致安全性问题,特别是在处理用户提供的输入时。恶意用户可以通过构造恶意字符串来执行潜在危险的代码。考虑以下例子:

# 潜在的安全风险

user_input = input("请输入一个表达式:")

result = eval(user_input)

print(f"结果: {result}")

在这个例子中,用户被要求输入一个表达式,然后该表达式被传递给eval函数执行。如果用户输入的是一个包含恶意代码的字符串,可能会导致不可预测的结果,甚至危害系统安全。

3. 安全使用eval的建议

为了最小化潜在的安全风险,使用eval时应该遵循以下建议:

3.1 限制输入

在接受用户输入时,应该限制允许的输入范围,确保只有安全的表达式能够被执行。可以使用正则表达式或其他验证方法来检查输入的字符串是否符合预期的格式。

3.2 避免动态构建代码

尽量避免动态地构建需要通过eval执行的代码。如果可能的话,选择其他更安全的方式来实现相同的功能。

3.3 使用literal_eval

如果只需要评估字面量表达式,可以考虑使用ast.literal_eval而不是eval。literal_eval只能评估字面量表达式,不允许执行任意代码。

import ast

user_input = input("请输入一个表达式:")

try:

result = ast.literal_eval(user_input)

print(f"结果: {result}")

except (SyntaxError, ValueError):

print("输入的表达式无效")

4. 示例与代码解析

为了更好地理解eval的用法和潜在风险,我们将通过一个实际的示例来演示。

考虑以下场景:一个简单的计算器,用户可以输入数学表达式进行计算。

def calculate_expression(expression):

try:

result = eval(expression)

print(f"计算结果: {result}")

except Exception as e:

print(f"错误: {e}")

user_input = input("请输入数学表达式:")

calculate_expression(user_input)

在这个示例中,用户可以输入任何数学表达式,然后使用eval来计算结果。这是一个简单而灵活的实现,但也存在潜在的危险,因为用户可以输入任何有效的Python表达式,包括可能执行危险代码的表达式。

5. 安全改进

为了增加安全性,我们可以采取一些措施来限制用户的输入:

import ast

def calculate_expression_safe(expression):

try:

# 使用ast.literal_eval代替eval

result = ast.literal_eval(expression)

print(f"计算结果: {result}")

except (SyntaxError, ValueError) as e:

print(f"错误: {e}")

user_input = input("请输入数学表达式(仅限基本运算):")

calculate_expression_safe(user_input)

在这个改进中,我们使用ast.literal_eval替代了eval,这样只允许字面量表达式的计算。这限制了用户输入的范围,减少了潜在的安全风险。

7. 安全使用eval的最佳实践

除了上述提到的限制用户输入和替代eval的方法外,以下是一些安全使用eval的最佳实践:

7.1 使用命名空间

通过为eval提供一个自定义的命名空间,可以限制eval的访问权限,防止访问不应该被访问的变量和函数。

def calculate_expression_with_namespace(expression):

custom_namespace = {'__builtins__': None}

try:

result = eval(expression, custom_namespace)

print(f"计算结果: {result}")

except Exception as e:

print(f"错误: {e}")

user_input = input("请输入数学表达式:")

calculate_expression_with_namespace(user_input)

7.2 避免从不受信任的来源获取代码

尽量避免从不受信任的来源获取需要执行的代码,以减少潜在的安全风险。如果需要执行来自外部的代码,确保对其进行严格的验证和过滤。

7.3 尽量避免使用eval

在很多情况下,可以通过其他更安全的方式来实现相同的功能,而无需使用eval。例如,可以使用函数或条件语句来实现动态执行的需求,而不是直接使用eval。

9. 安全性与性能权衡

虽然前文中提到了一些安全使用eval的方法,但我们还需要认识到这些安全性措施可能会导致性能上的一些权衡。在一些场景中,使用eval的安全措施可能会限制其灵活性,进而影响性能。

9.1 性能权衡

-

ast.literal_eval的限制: 使用

ast.literal_eval可以防止执行任意代码,但它仅适用于字面量表达式,限制了一些动态性。在某些情况下,这可能不够灵活。 -

自定义命名空间: 为

eval提供自定义命名空间可以限制其访问权限,但过于严格的命名空间可能会限制表达式的可用性,从而影响性能。

9.2 安全与灵活性的平衡

在实际应用中,需要根据具体需求权衡安全性和性能。如果应用场景对性能要求不是特别高,而对安全性要求较高,可以采用更保守的安全措施。如果性能是首要考虑因素,可能需要放宽一些安全限制。

import ast

def calculate_expression_balanced(expression):

try:

result = ast.literal_eval(expression)

if result is None:

# 如果结果为None,可能是非字面量表达式,再尝试使用eval

result = eval(expression)

print(f"计算结果: {result}")

except (SyntaxError, ValueError, Exception) as e:

print(f"错误: {e}")

user_input = input("请输入数学表达式:")

calculate_expression_balanced(user_input)

在这个示例中,我们尝试首先使用ast.literal_eval,如果结果为None,则再尝试使用eval。这样可以在一定程度上保持安全性,同时提高对一些更复杂表达式的支持。

11. 额外的安全性措施

在讨论eval的安全性时,除了前文提到的方法外,还可以考虑一些额外的安全性措施,以降低潜在的风险。

11.1 使用白名单

定义一个白名单,仅允许特定的函数或操作符在表达式中使用。这样可以限制可执行的代码范围,减少潜在的危险。

def safe_eval(expression):

allowed_functions = {'abs', 'min', 'max', 'sqrt'}

allowed_operators = {'+', '-', '*', '/'}

for char in expression:

if not char.isalnum() and char not in allowed_operators:

return "非法字符"

for func in allowed_functions:

if func in expression:

return "不允许的函数"

try:

result = eval(expression)

print(f"计算结果: {result}")

except Exception as e:

print(f"错误: {e}")

user_input = input("请输入数学表达式:")

safe_eval(user_input)

这个示例中,我们限制了允许在表达式中使用的函数和运算符,避免了一些可能的危险操作。请注意,这只是一个简单的示例,实际上可能需要更复杂的白名单规则。

11.2 使用沙箱环境

为eval创建一个沙箱环境,隔离执行环境,防止潜在的恶意代码对系统造成影响。可以使用库,如execjs,来实现JavaScript的沙箱环境。

import execjs

def safe_eval_sandbox(expression):

try:

ctx = execjs.compile("""

function evaluateExpression() {

return eval(arguments[0]);

}

""")

result = ctx.call("evaluateExpression", expression)

print(f"计算结果: {result}")

except execjs.RuntimeError as e:

print(f"错误: {e}")

user_input = input("请输入数学表达式:")

safe_eval_sandbox(user_input)

这个示例中,使用execjs库创建了一个JavaScript沙箱环境,其中eval函数在沙箱中执行。这样可以更好地隔离执行环境,降低潜在的风险。

13. 进一步强化安全性:代码审查和监控

除了在代码中采取预防措施外,进行代码审查和实时监控也是保障应用程序安全性的重要手段。这有助于发现潜在的安全漏洞和异常行为。

13.1 代码审查

进行代码审查是发现潜在安全问题的有效方法。通过定期审查代码,特别是涉及eval的部分,可以及早发现可能存在的漏洞。审查应重点关注用户输入的处理、动态代码构建以及与eval相关的操作。

# 示例:代码审查

# TODO: 在审查中发现潜在的安全问题并加以解决

13.2 实时监控

实时监控系统的运行状态是另一个关键步骤。通过监控系统日志、异常情况以及执行性能,可以及时识别潜在的安全问题。在涉及敏感操作或eval的地方,增加详细的日志记录,以便追踪潜在的异常行为。

# 示例:实时监控日志记录

import logging

def calculate_expression_monitored(expression):

try:

result = eval(expression)

logging.info(f"计算结果: {result}")

except Exception as e:

logging.error(f"错误: {e}")

# 在其他部分设置日志级别和格式

logging.basicConfig(level=logging.INFO, format='%(asctime)s - %(levelname)s - %(message)s')

user_input = input("请输入数学表达式:")

calculate_expression_monitored(user_input)

通过在eval操作周围添加详细的日志记录,可以在出现异常时更容易追踪问题,以及及时发现潜在的异常行为。

14. 安全性的不断提升

保障应用程序安全性是一个持续不断的过程。随着新的漏洞和威胁的出现,我们需要不断学习和更新我们的安全实践。采用最新的安全标准和技术,定期审查代码,以及实时监控系统,都是确保应用程序安全性的不可或缺的一部分。只有在不断改进和学习的基础上,我们才能更好地应对不断变化的安全挑战。

总结:

在本文中,我们深入探讨了Python中eval函数的基础用法以及潜在的安全风险。我们首先介绍了eval的基本用法,展示了如何使用它执行动态的Python表达式。然后,我们着重强调了eval可能带来的潜在危险,特别是在处理用户输入时可能引发的安全性问题。

为了提高使用eval的安全性,我们提供了一系列最佳实践,包括限制用户输入、避免动态构建代码、使用ast.literal_eval等。我们还强调了在安全性与性能之间需要进行权衡的现实挑战,并给出了一些平衡安全性和灵活性的方法。

进一步地,我们介绍了额外的安全性措施,如使用白名单限制可执行的函数和操作符、创建沙箱环境隔离执行环境。同时,强调了代码审查和实时监控作为提高系统安全性的关键手段。文章来源:https://www.toymoban.com/news/detail-838951.html

总体而言,使用eval函数需要谨慎,并在保障安全性的前提下灵活应用。在安全性不断提升的过程中,持续学习和更新安全实践是确保应用程序安全的不可或缺的一部分。通过采取适当的预防措施、审查代码、实时监控系统,我们能够更好地应对潜在的安全挑战,确保应用程序的健壮性和可靠性。文章来源地址https://www.toymoban.com/news/detail-838951.html

到了这里,关于深入了解Python的eval函数:基础用法与潜在危险【第118篇—eval函数】的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!