如何对网络威胁进行分类与优先级排序:以更有效方式分配安全资源?

随着互联网的普及和网络攻击手段的日益多样化, 对各类型的网络威胁进行全面有效的分类及合理地制定相应的防范策略显得尤为重要.本文将从以下几个方面探讨这个问题: 常见的几种网络威胁类型、如何进行威胁的分类以及根据重要性来进行威胁间的优先级排序.最后, 提出一些建议以帮助组织更好地保护其资产免受网络威胁的影响.

1. 常见的网络威胁类型

针对不同的目标系统和应用场景 , 可以将常见的网络威胁划分为以下几类 : **拒绝服务 (DoS/DDoS) 攻击,** **恶意软件 (Malware)**,** 社交工程攻击,** **物理安全的漏洞利用,** 以及 **内部人员滥用**等 .这些类型的攻击可能会导致数据泄露 、系统损坏甚至整个组织的崩溃 ,需要引起足够重视并加以防护 。

2. 威胁的分类方法及其标准

基于攻击目的的分类方法

根据攻击者的意图可以将所有形式的网络入侵行为分为两大类 : **破坏性(Destructive)** 和 **非破坏性(Non-destructive)** (也称为**获取信息**)攻击.前者主要是为了造成实际的损失或损害如资料丢失或被篡改 ;后者则是以收集敏感的信息为主要目 的[ 1 ] .

基于技术特征的分类方法

基于技术特征的划分包括以下三种情况:[ 6 ] : **蠕虫病毒**、**特洛伊木马程序** 或 **僵尸网络** 等;**漏洞扫描工具**、**间谍软件 / 监听工具** 或者 **暴力破解密码的攻击手段** 等等; **网络钓鱼邮件** 与 **SQL 注入** 等都是针对特定的技术和应用所设计的攻击手段 [4] .

3. 根据危害程度分级并进行优先级的排列

在进行风险管理和防御时应该依据威胁可能造成的实际后果来决定安全防护措施的优先级别 ,下面列举了两种常用的威胁评价模型 以评估不同等级的安全事件:(1) **信息系统安全能力成熟度模型 (ISCM)**;(2) **信息安全潜在威胁和影响分析 (ITSI-TPIA)** [5] .

我们可以采用这种分层的风险评估方式来确定哪些威胁最需要立即解决,那些可以稍后处理并最终消除影响,从而为资源的优化配置提供基础框架.

4. 建议方案与实践案例

对于各种不同类型且具有不同程度影响的威胁应实施如下针对性的防护措施:(a) 监控与发现潜在的威胁;(b) 实时阻止威胁;(c) 定期审计追踪可能的攻击途径;(d) 建立应急响应计划来应对已发生的威胁事件;(e) 定期更新系统的补丁并实施安全加固措施等等([9]) 。

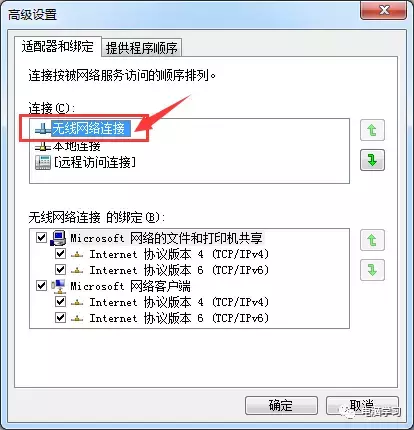

此外,也可以考虑采用**分层防御战略** 来抵御不同类型的攻击. 在外部边界上部署防火墙设备,限制外部对业务网络的访问权限 ; 其次在内网核心区域加强访问控制机制 并部署入侵检测系统等安全产品,以防止来自内部的威胁;最后通过虚拟专用网络技术(VPN)、网络分隔等手段确保关键业务的正常运行[8] .

参考链接:

- [1]https://zh.wikipedia.org/wiki/%E7%A0%B4%E7%BD%AE%E6%9C%8D%E5%8F%A3%E5%92%8C%E5%AD%90%E7%AB%AF%E6%96%B9%E6%B3%95

- [2]https://zh.wikipedia.org/wiki/%E5%AE%89%E8%A3%9D%E7%BF%92%E6%84%BE%E6%B3%95

- [3]https://zh.wikipedia.org/wiki/%E7%BA%A2%E7%90%86%E6%B3%95

- [4]https://zh.wikipedia.org/wiki/%E5%AE%89%E8%A3%9D%E5%85%AC%E5%BC%8F

- [5]https://zh.wikipedia.org/wiki/%E7%A7%BB%E7%94%A8%E5%AE%89%E8%A3%9D%E9%87%8F%E7%9B%B8%E5%8F%AA%E5%BA%94%E7%AE%97%E6%B3%95

- [6]https://zh.wikipedia.org/wiki/%E6%88%90%E6%B1%82%E7%A8%8B%E5%BA%8F%E6%82%A8%E5%AE%89%E8%A3%9D%E6%B3%95

- [7]https://zh.wikipedia.org/wiki/蠕虫病毒

- [8]https://zh.wikipedia.org/wiki/多层防御策略文章来源:https://www.toymoban.com/news/detail-840910.html

- [9]https://zh.wikipedia.org/wiki/%E9%97%AE%E7%BD%AE%E7%94%A8%E7%B3%BB文章来源地址https://www.toymoban.com/news/detail-840910.html

关注下方的公众号,可获取解决以上问题的免费工具及精美礼品。

到了这里,关于如何对网络威胁进行分类和优先级排序,以便更有效地分配安全资源?的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!

![c语言[]优先级大于*优先级](https://imgs.yssmx.com/Uploads/2024/01/808419-1.png)