前言

探索CentOS系统安全的世界,了解如何从容应对常见安全威胁。本文深入解析了强化CentOS安全防线的实用技巧和关键策略,帮助你建立稳固的网络防护体系。无论你是初入安全领域的新手还是经验丰富的专业人士,相信都能从中获取宝贵经验。如果你也比较关心网络安全,不妨一读!

常见的安全威胁

在日常的工作,其实有相当一部分安全威胁是比较常见的,比如:

- 未经授权访问

未经授权的访问可能源于弱密码、默认凭证或配置错误,使得黑客可以绕过身份验证并获取对系统的访问权限。

- 恶意软件和病毒

恶意软件和病毒通常通过下载不安全的文件、点击恶意链接或打开感染的电子邮件附件等方式进入系统,然后开始损害系统或窃取信息。

- 拒绝服务攻击(DDoS)

DDoS攻击会对网络或服务器发送大量无效请求,占用资源从而使合法用户无法访问服务。这些攻击可以通过多个计算机或网络同时发动,使得防御更为困难。

- 系统漏洞利用

黑客可以利用系统中存在的未修补的漏洞来获取系统权限,执行恶意代码或盗取敏感信息。

- 网络嗅探

网络嗅探工具被黑客用来监视和分析网络流量,以截取敏感信息、登录凭证或其他机密数据。

- 社交工程

社交工程是一种欺骗手段,黑客可能会冒充信任的实体或诱导受害者透露敏感信息,例如用户名、密码或其他凭证。

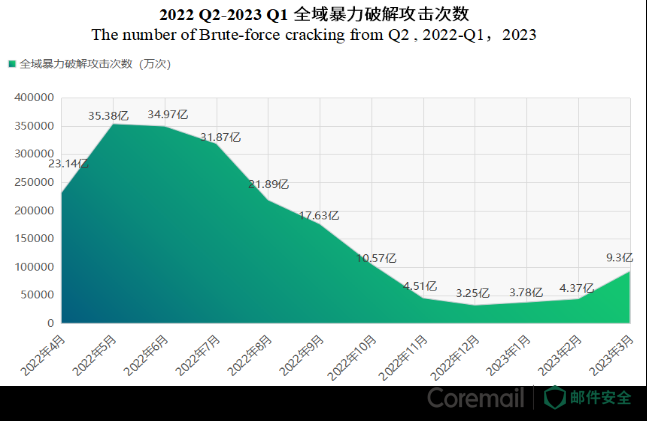

- 恶意登录尝试

恶意登录尝试通常是黑客使用自动化工具,通过暴力破解或密码字典攻击等方式尝试破解用户账户的密码。

- 敏感信息泄露

配置错误或不当的文件权限可能导致敏感信息泄露给未授权的用户,使得这些信息容易被黑客利用。

- Web应用程序漏洞

漏洞如SQL注入、跨站脚本等可能会被黑客利用来绕过应用程序的安全性,从而获取敏感数据或执行恶意操作。

- 缓冲区溢出

缓冲区溢出攻击利用软件设计上的漏洞,向缓冲区输入超出其预期大小的数据,从而覆盖相邻内存地址并执行恶意代码。

如何抵御安全威胁

这些都是常见的安全威胁,了解它们是为了更好帮助我们制定更有效更有针对性的防范策略,防止这些安全威胁的发生。那具体应该怎么着手呢?根据我的经验,个人认为可以从以下这些方面开始:

加固系统访问权限

加固系统的访问权限是最简单也是最有效的措施之一,以下推荐的具体做法:

使用强密码策略

- 强制要求用户设置复杂密码,包括大小写字母、数字和特殊字符

- 设置密码长度要求,通常推荐至少 8 个字符

- 禁止使用容易被猜测的密码,如“123456”等常见密码

- 定期要求用户更新密码,以确保安全性

禁用不必要的服务

- 使用 systemctl 或 service 命令禁用不需要的网络服务,例如FTP服务器、邮件服务器等

- 使用 chkconfig 命令(旧版本)或 systemctl 命令(新版本)禁用启动不必要的服务,确保它们不会在系统启动时自动运行

配置SSH安全选项

-

- 禁用root账户远程登录,使用普通用户登录后再切换到root账户

- 修改SSH默认端口以避免暴露在常见攻击下

- 启用公钥认证,禁用密码登录

- 配置SSH参数限制登录尝试次数,禁止空闲超时连接等

设置访问控制列表(ACL)

- 在文件系统上设置 ACL,控制用户对文件和目录的访问权限

- 使用 getfacl 和 setfacl 命令来查看和设置 ACL

- 为敏感文件和目录设置更严格的 ACL 权限,以限制未经授权的访问

更新和管理软件包

及时更新和有效管理定期使用安全工具软件管理和更新软件包,也是比较容易做到的,也是提高系统安全性的有效措施之一:

定期更新系统补丁

使用yum命令(或者dnf命令,适用于较新版本)来更新系统补丁。例如,要更新所有可用的安全补丁,可以执行以下命令:

sudo yum update设置自动更新任务,编辑cron作业表以创建定期任务,确保系统能够自动应用最新的安全补丁。通过编辑 /etc/crontab 文件或者使用 crontab -e 命令来添加相应的定时任务。

使用软件包管理工具进行软件的安装和管理

使用yum(Yellowdog Updater Modified)或者dnf(Dandified Yum)作为软件包管理器。例如,要通过yum安装一个软件包,可以执行以下命令:

sudo yum install package_name或者

sudo dnf install package_name通过编辑/etc/yum.repos.d/目录下的配置文件,配置软件源来管理可用的软件包来源。例如,编辑CentOS-Base.repo文件以启用或禁用特定的软件源。

使用软件包管理工具检查已安装软件包的版本,并及时进行升级以修复潜在的漏洞。例如,要检查是否有可用的软件包更新,可以执行以下命令:

sudo yum check-update确保只从受信任的软件源安装软件包,以避免安全风险。验证软件源的GPG密钥,确保所安装的软件包都来自合法和受信任的来源。

配置防火墙和网络安全设置

在配置防火和网络安全设置方面,也可以下面这些内容着手:

使用iptables或firewalld配置防火墙规则

- 使用iptables配置防火墙规则:

允许特定端口的流量:例如,要允许SSH流量通过防火墙,可以执行以下命令:

sudo iptables -A INPUT -p tcp --dport 22 -j ACCEPT拒绝特定IP地址的流量:例如,要拒绝来自特定IP地址的流量,可以执行以下命令:

sudo iptables -A INPUT -s <IP_address> -j DROP- 使用firewalld配置防火墙规则:

允许特定服务:例如,要允许HTTP服务,可以执行以下命令:

sudo firewall-cmd --zone=public --add-service=http --permanent

sudo firewall-cmd --reload封锁特定端口:例如,要封锁SMTP服务,可以执行以下命令:

sudo firewall-cmd --zone=public --remove-service=smtp --permanent

sudo firewall-cmd --reload设置网络访问控制列表(ACL)

- 针对文件系统 ACL:

使用 getfacl 命令查看文件或目录的 ACL 信息。例如,要查看特定文件的 ACL 信息,可以执行以下命令:

getfacl /path/to/file使用 setfacl 命令来设置文件或目录的 ACL 权限。例如,为用户alice授予对文件的读写权限,可以执行以下命令:

setfacl -m u:alice:rw /path/to/file- 针对网络服务 ACL:

在Nginx的配置文件中进行访问控制列表的设置。例如,在Nginx的配置文件中,可以配置允许或拒绝特定IP地址或IP段的访问。这通常通过在 Nginx 配置文件中的 server 块内使用 allow 和 deny 指令来实现。

配置SELinux以提高系统安全性

- 启用SELinux:编辑 /etc/selinux/config 文件,确保 SELINUX 设置为 enforcing 或 permissive,然后重新启动系统以应用更改。示例:

SELINUX=enforcing- 设置SELinux策略:使用 semanage 命令为特定文件或目录设置 SELinux 策略。例如,要为 /web 目录设置 httpd_sys_content_t 类型的策略,可以执行以下命令:

sudo semanage fcontext -a -t httpd_sys_content_t "/web(/.*)?"

sudo restorecon -Rv /web- 查看SELinux状态和日志:使用 sestatus 命令来检查 SELinux 的当前状态。示例:

sestatus此外,可以使用 ausearch 命令和查看 /var/log/audit/audit.log 文件来了解 SELinux 事件和警告。例如,可以执行以下命令查看最近的SELinux事件:

sudo ausearch -m avc -ts recent监控和日志记录

配置并使用日志记录工具

选择合适的日志记录工具

选择适合您系统的日志记录工具,如rsyslog、syslog-ng等,并根据需求进行配置。

配置日志记录

- 确定要记录的日志类型,包括系统日志、安全日志、应用程序日志等。

- 配置日志记录级别和目标存储位置,确保记录足够详细的信息以便后续分析。

日志分析和存储

- 实施对日志的实时分析和存储,可以考虑使用ELK(Elasticsearch、Logstash和Kibana)等工具来进行集中式日志管理和分析。

- 设立合理的存储策略,确保日志数据能够长期保存并满足合规性要求。

实施监控和警报机制

- 建立监控系统,对关键日志事件设置实时警报机制,及时发现异常情况。

- 确保对重要日志进行定期审查,并采取相应的响应措施。

设置入侵检测系统(IDS)和入侵防御系统(IPS)

选择合适的IDS/IPS系统

选择适合您网络环境和需求的IDS/IPS产品或解决方案,例如Snort、Suricata、或商业化的IDS/IPS产品。

部署和配置

- 部署IDS传感器或IPS设备,确保其能够监测和防御整个网络的流量。

- 配置IDS/IPS规则,以识别和应对特定类型的攻击和异常行为。

实施实时监控

- 实施对IDS/IPS系统的实时监控,确保其正常运行并能够有效地检测和阻止潜在的攻击。

- 针对IDS/IPS产生的警报进行及时处理和响应。

更新和优化规则

- 定期更新IDS/IPS规则库,以捕获最新的威胁和攻击模式。

- 根据实际情况对规则进行优化和定制,以减少误报和提高检测效率。

数据加密和备份

当涉及到数据加密和备份时,可以考虑从以下两个方面开始:

设置数据加密

- 使用GNU Privacy Guard(GPG)进行文件加密:

加密文件:使用以下命令对文件进行加密,并指定接收者的公钥:

gpg --encrypt --recipient recipient@example.com file.txt- 解密文件:使用以下命令对已加密的文件进行解密:

gpg --decrypt file.txt.gpg- 使用OpenSSL进行加密:

对文件进行加密:使用以下命令对文件进行加密,生成加密后的文件:

openssl enc -aes-256-cbc -salt -in file.txt -out file.txt.enc解密文件:使用以下命令对已加密的文件进行解密:

openssl enc -d -aes-256-cbc -in file.txt.enc -out file.txt定期进行数据备份

- 使用rsync进行本地备份:

基本备份命令:例如,将 /var/www 目录备份到 /backup 目录下可以使用以下命令:

rsync -a /var/www /backup定时自动备份:通过设置cron作业,可以定期执行备份命令。编辑 crontab 文件并添加定时备份任务:

0 2 * * * rsync -a /var/www /backup- 使用tar进行归档备份:

创建归档文件:使用以下命令创建整个目录的归档文件:

tar -cvzf backup.tar.gz /directory/to/backup定期备份:同样可以使用cron作业来实现定期备份。

应急响应计划

从组织和管理上,为了有效应对一些安全事件造成的影响,制定必要的应急响应计划和改进计划也是十分必要的:

制定应急响应计划

确定团队和责任

- 确定应急响应团队成员,包括他们的职责和联系方式。

- 为每个团队成员指定明确的责任和权限范围。

风险评估和潜在威胁

- 分析可能的安全威胁和风险,以便针对性地制定应对措施。

- 定期审查和更新风险评估,以保持对当前和新兴威胁的了解。

应急响应流程

- 制定详细的应急响应流程图,包括事件检测、报告、调查、隔离、恢复和修复步骤。

- 确定敏感数据泄露、网络攻击、系统故障等不同类型事件的特定流程。

通信计划

- 设立好应急通信渠道,确保在紧急情况下能够及时有效地与团队成员和利益相关者进行沟通。

- 制定针对外部媒体和利益相关者的沟通计划,确保对外界的信息传递准确和一致。

培训和意识提升

- 对团队成员进行定期的培训和演练,以确保他们熟悉应急响应流程并能够迅速做出反应。

- 加强员工的安全意识,使其了解如何报告潜在威胁并协助应急响应。

测试和改进计划

模拟演练

- 定期组织模拟演练来测试应急响应计划的有效性,并发现其中的薄弱环节。

- 通过模拟真实场景来评估团队成员在紧急情况下的反应能力,并根据结果进行改进。

演练后评估和改进

- 对演练过程进行评估,识别问题和改进建议。

- 更新应急响应计划,修正发现的问题和改进建议,以提高应急响应的效率和可靠性。

技术演练文章来源:https://www.toymoban.com/news/detail-841040.html

- 进行技术性的应急响应演练,例如网络安全事件的处理、系统故障的应对等。

- 针对演练中暴露的技术性问题,及时完善应急响应计划中的技术支持和操作细节。

写在最后

如果你觉得这篇文章对你有所帮助,不妨点击点赞按钮,让更多的人看到这篇优质的技术分享。同时,别忘了将这篇文章收藏起来,以备日后查阅。这样,你就能随时回顾和复习文章中的重要知识点,确保你的技术水平始终保持在最高水平。文章来源地址https://www.toymoban.com/news/detail-841040.html

到了这里,关于强化CentOS安全防线:如何有效应对常见安全威胁的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!