前言

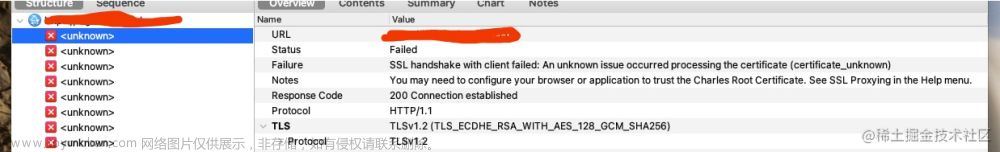

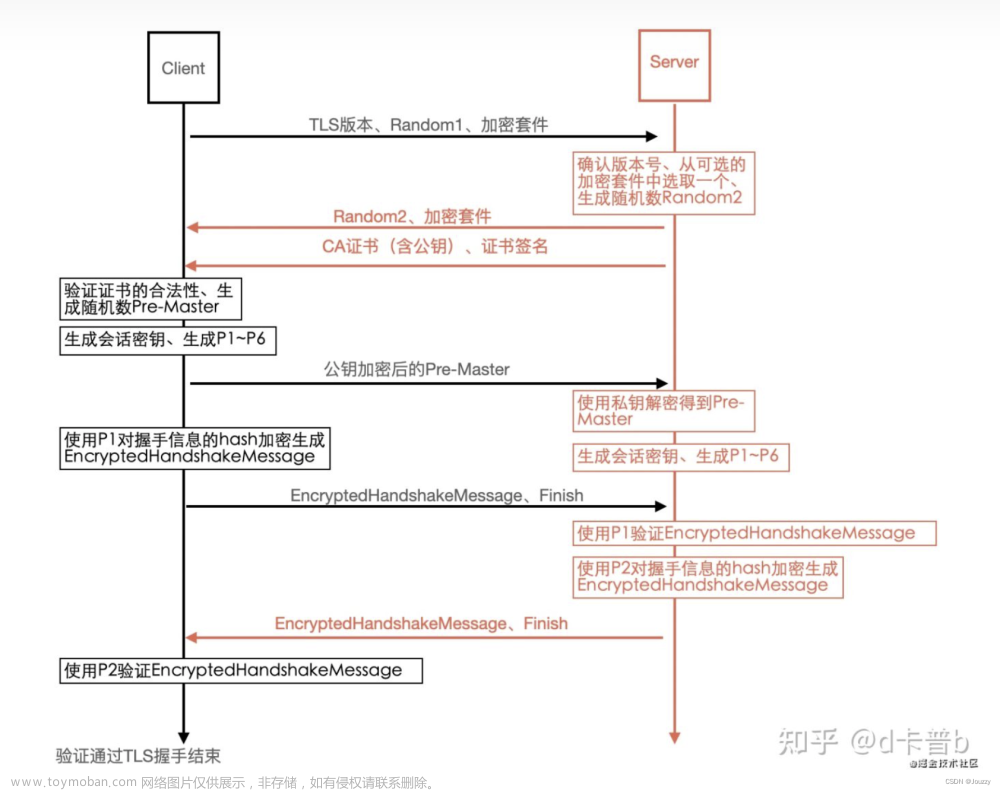

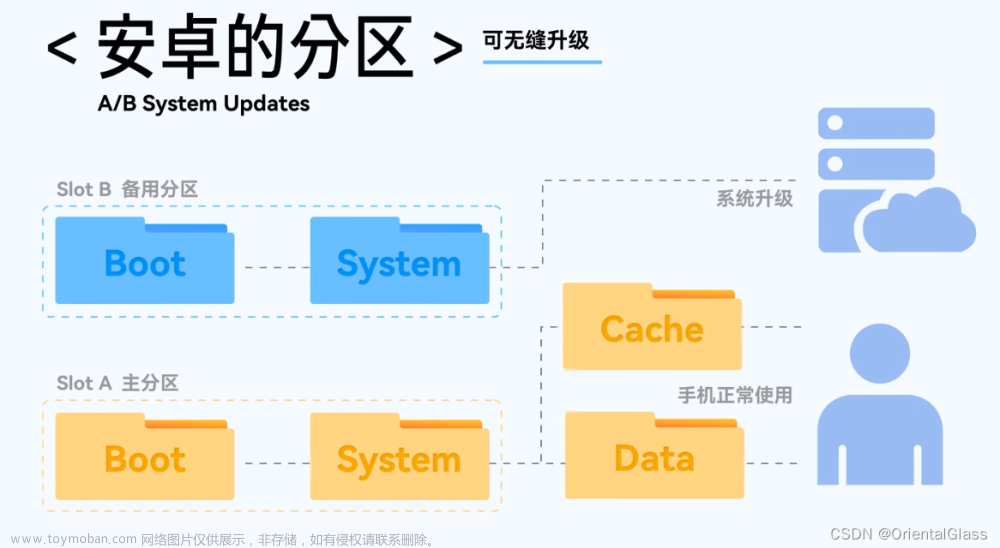

安卓版本大于11,root之后,system分区无法操作,这让我们把证书安装到根目录泡汤了。现在装上这几个模块,可以绕ssl pinning,绕root检测,绕system动态分区,让抓包不在困难。

环境

一台成功刷入狐狸面具(Kitsune Mask)的手机

magic_overlayfs

LSPosed

JustTrustMe

TrustMeAlready

https://github.com/HuskyDG/magic_overlayfs/releases

https://github.com/LSPosed/LSPosed/releases

https://github.com/Fuzion24/JustTrustMe/releases

https://github.com/ViRb3/TrustMeAlready/releases/tag/v1.11

需要魔法,没有魔法的可以去下面下载我的分享文件

一、安装magic_overlayfs模块

(原作者的解释)

在 Android 10+ 上,系统分区可能无法再以读写方式重新挂载。对于使用动态分区的设备,由于没有剩余空间,因此几乎不可能修改系统部分。本模块通过使用 OverlayFS 来解决这些问题。那么什么是OverlayFS?在维基百科上:

OverlayFS 是 Linux 的联合挂载文件系统实现。它将多个不同的底层挂载点合并为一个,从而形成包含来自所有源的底层文件和子目录的单个目录结构。常见应用程序将读/写分区覆盖在只读分区上,例如具有有限闪存写入周期的 LiveCD 和物联网设备。

1. 没有模块访问system目录,进行操作下场。

2.下载好模块后,移动到手机上。打开面具的模块栏目,选择从本地安装

3.选择magic_overlayfs模块安装,安装成功之后必须重启手机!!!

4.重启之后,显示模块打开之后,就去实验一下。

5.去下载一个MT管理器,找不到地方在我分享链接里。

第一次运行需要给权限,点永久然后允许。

6.复制到system分区成功。可以愉快的安装根证书了。

二、安装LSPosed

1.下载之后安装和之前步骤一样的,这里就不贴图了。这个必须要安装,用来装ssl pinning绕过的模块。

2.安装好之后,需要重启,每安装一个模块都需要重启才能生效。重启之后下拉状态栏,点击LSP进去

3.显示已激活则成功安装了,可以去在设置里面去创建桌面快捷栏。

三、安装 JustTrustMe和TrustMeAlready

1.下载好安装包之后,移动到手机上,在MT管理器找到存放目录

2.点击安装,两个依次安装。

3.安装好后,下拉通知栏点击LSPosed,进入点击模块就能看到了

4.然后选择你需要绕过ssl限制的应用,就可以启动模块了,两个模块同理,一起选择,就可以去愉快抓包了!

4.然后选择你需要绕过ssl限制的应用,就可以启动模块了,两个模块同理,一起选择,就可以去愉快抓包了!

四、绕过root检测

1.这里插播一个方法,狐狸面具自带可以绕过root检测功能,不需要安装Shamiko模块。

开启配置之前能检测到

2.打开设置

3.点击配置 MagiskHide

4.需要先点击一下应用,展开之后在点右边框,打上对勾,这样才有效。

5.开启配置之后就检测不到了

更多的模块需要你们自己去探索!!!

本文提到的文件都在:

百度网盘文章来源:https://www.toymoban.com/news/detail-842487.html

链接:https://pan.baidu.com/s/1-VGbSIFt4w0HxU8tDsJJSw?pwd=lkpm

提取码:lkpm文章来源地址https://www.toymoban.com/news/detail-842487.html

到了这里,关于安卓渗透指南(二)-Kitsune Mask模块 绕ssl pinning,绕root检测,绕system动态分区的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!