|

💖The Begin💖点点关注,收藏不迷路💖

|

1.1 前言

在当今互联网时代,网站安全性越来越受到重视。随着HTTPS协议的普及,越来越多的网站开始考虑将自己的网站从HTTP升级为HTTPS,以提升用户数据的安全性和信任度。

本文将介绍如何使用Nginx来实现网站从HTTP到HTTPS的改造,以及一些常见的注意事项和问题解决方案。

1.2 为什么需要将网站从HTTP升级为HTTPS?

HTTPS协议通过加密用户和网站之间的数据传输,可以有效防止中间人攻击、窥探和数据篡改,提升用户数据的安全性。

同时,使用HTTPS还可以提升网站的信任度,对搜索引擎排名和SEO也有一定的影响。

因此,将网站从HTTP升级为HTTPS已经成为当前网站安全的必要措施之一。

改造前(访问网址提示不安全):

漏洞说明:明文传输(中危)

此系统后台存在明文传输,且未使用加密传输协议,用户名密码采取明文传输并未采取加密,容易被嗅探软件截取从而造成密码泄露。

漏洞证明

漏洞地址:http://192.168.234.10:8000/zyl-web/

整改建议

建议按照网站的密级要求,需要对密码传输过程中进行加密得使用加密的方式传输,如使用HTTPS。如果不用 HTTPS,可以在网站前端用 Javascript 做密码加密,加密后再进行传输。

1.3 Nginx实现HTTPS改造的步骤

1.3.1 配置Nginx启用SSL模块

什么是SSL模块?

SSL模块是Nginx的一个重要功能模块,用于支持HTTPS协议,实现数据传输的加密和安全性。通过SSL模块,Nginx可以处理SSL证书、私钥、加密算法等相关配置,确保网站数据在传输过程中的安全性。

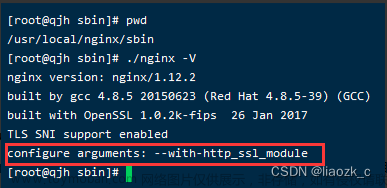

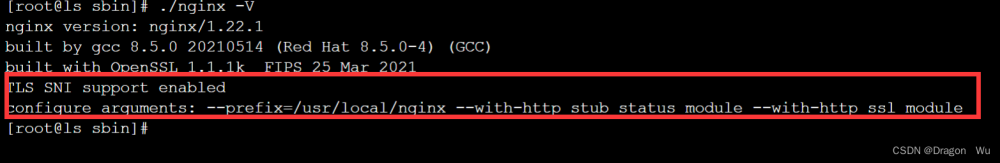

1、检查Nginx是否支持SSL模块:

在终端输入以下命令检查Nginx是否支持SSL模块:

nginx -V

如果输出中包含–with-http_ssl_module,则表示Nginx已经支持SSL模块。

2、如果输出中未包含–with-http_ssl_module,则需要重新编译安装Nginx并指定–with-http_ssl_module配置:

在编译安装Nginx时,需要指定–with-http_ssl_module配置来启用SSL模块。以下是配置Nginx启用SSL模块的步骤:

./configure --prefix=/usr/local/nginx --with-http_ssl_module

make

make install

这里小编重新编译和安装,之前的nginx配置文件不会覆盖,为了保险还是先备份配置文间先。

3、重启nginx

./nginx -s reload # 加载nginx配置

./nginx -s stop # 停止

./nginx #启动

通过以上步骤,成功编译安装的Nginx将支持SSL模块,可以配置HTTPS协议来保障网站数据传输的安全性。

1.3.2 生成自签名SSL证书

如果你没有购买SSL证书,可以使用openssl工具生成自签名的SSL证书。以下是生成自签名SSL证书的步骤:

1、 创建cert 的证书文件夹:

在Nginx的安装目录下创建一个名为 cert 的证书文件夹,存放SSL证书和私钥文件,以便后续配置Nginx来使用这些证书。

cd /usr/local/nginx/

mkdir cert

cd cert

2、 生成私钥文件:

openssl genrsa -des3 -out https.key 2048

执行命令会提示您输入密码短语(pass phrase)来保护私钥文件。这个密码短语将用于加密私钥文件,确保私钥的安全性。请注意,您需要记住这个密码短语,因为在使用私钥文件时会需要输入这个密码短语来解密私钥文件。

这条命令的含义是使用 OpenSSL 工具生成一个带有 DES3 加密的 2048 位 RSA 私钥文件。下面是各个参数的解释:

openssl: 表示要使用 OpenSSL 工具执行操作。

genrsa: 表示生成 RSA 私钥。

-des3: 表示使用 DES3 对私钥进行加密。DES3 是一种对称加密算法,提供更高级别的安全性。

-out https.key: 表示生成的私钥文件名为 https.key,私钥文件通常以 .key 为后缀。

2048: 表示生成的 RSA 私钥的长度为 2048 位。RSA 私钥的长度通常为 1024 位或 2048 位,长度越长安全性越高。

执行这条命令将生成一个带有 DES3 加密的 2048 位 RSA 私钥文件 https.key。生成的私钥文件将被加密以提高安全性,需要在使用时输入密码进行解密。

3、生成一个新的证书签名请求(CSR)

openssl req -new -key https.key -out https.csr

这条命令的含义是使用 OpenSSL 工具生成一个新的证书签名请求(CSR),其中包含了一个新的公钥和相关的证书信息。下面是各个参数的解释:

openssl: 表示要使用 OpenSSL 工具执行操作。

req: 表示执行证书请求相关的操作。

-new: 表示生成一个新的证书签名请求。

-key https.key: 表示使用之前生成的私钥文件 https.key 来生成证书签名请求。

-out https.csr: 表示将生成的证书签名请求保存为 https.csr 文件,通常以 .csr 为后缀。

执行这条命令将使用之前生成的私钥文件 https.key 来生成一个新的证书签名请求,并将该请求保存为 https.csr 文件。这个证书签名请求通常会被发送给证书颁发机构(CA)来获取SSL证书。

4、将之前加密的私钥文件解密,生成一个不带加密的私钥文件

cp https.key https.key.org #创建一个名为https.key.org的副本文件

openssl rsa -in https.key.org -out https.key

## 将从https.key.org文件中读取RSA私钥,然后将其解密并输出到https.key文件中。

这个过程实际上是将之前加密的私钥文件解密,生成一个不带加密的私钥文件,为了方便后续使用私钥文件。

5、生成一个自签名的 X.509 证书

openssl x509 -req -days 365 -in https.csr -signkey https.key -out https.crt

下面是各个参数的解释:

openssl: 表示要使用 OpenSSL 工具执行操作。

x509: 表示执行 X.509 证书相关的操作。

-req: 表示使用证书签名请求(CSR)来生成证书。

-days 365: 表示生成的证书有效期为 365 天。

-in https.csr: 表示使用之前生成的证书签名请求文件 https.csr 来生成证书。

-signkey https.key: 表示使用指定的私钥文件 https.key 来签署生成的证书。

-out https.crt: 表示将生成的证书保存为 https.crt 文件,通常以 .crt 为后缀。

执行这条命令将使用之前生成的证书签名请求文件 https.csr 和私钥文件 https.key 来生成一个自签名的 X.509 证书,并将该证书保存为 https.crt 文件。

这个自签名的证书可以用于配置服务器使用 SSL/TLS 加密通信,但在生产环境中建议使用由受信任的证书颁发机构(CA)签发的证书。

1.3.3 配置Nginx使用SSL证书

Nginx默认配置包含HTTPS设置,但已被注释掉。

如下,这里我们根据需求重新配置:

一旦生成了SSL证书和私钥文件,接下来就可以配置Nginx来使用这些文件了。以下是配置Nginx使用SSL证书的步骤:

1、将SSL证书和私钥文件上传到服务器的指定目录,例如 /usr/local/nginx/cert。

2、编辑Nginx配置文件,根据需求配置SSL的server块。在server块中添加SSL配置参数:

## 部分配置内容:

server {

listen 8000 ssl;

server_name 192.168.234.10;

#charset koi8-r;

#access_log logs/host.access.log main;

ssl_certificate /usr/local/nginx/cert/https.crt;

ssl_certificate_key /usr/local/nginx/cert/https.key;

ssl_session_cache shared:SSL:1m;

ssl_session_timeout 5m;

ssl_ciphers HIGH:!aNULL:!MD5;

ssl_prefer_server_ciphers on;

location / {

root html;

index index.html index.htm;

}

location /zyl-web01 {

alias /usr/local/nginx/html/zyl-web01;

index index.html index.htm;

}

location /zyl-web02 {

alias /usr/local/nginx/html/zyl-web02/dist;

index index.html index.htm;

}

location /zyl-web {

alias /usr/local/nginx/html/zyl-web/dist;

index index.html index.htm;

}

。。。。。。。。。。。。。

3、重启nginx

./nginx -s reload # 加载nginx配置

./nginx -s stop # 停止

./nginx #启动

4、访问测试

https://192.168.234.10:8000/zyl-web/

1.4 结语

通过以上步骤,你已经成功配置了Nginx来使用SSL证书,启用了HTTPS协议,保障了网站数据传输的安全性。

无论是生成自签名SSL证书还是使用购买的SSL证书,都能有效提升网站的安全性。祝你的网站安全可靠!文章来源:https://www.toymoban.com/news/detail-842928.html

文章来源地址https://www.toymoban.com/news/detail-842928.html

文章来源地址https://www.toymoban.com/news/detail-842928.html

|

💖The End💖点点关注,收藏不迷路💖

|

到了这里,关于Nginx从HTTP到HTTPS:实现网站安全升级的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!