目录

需求:

pc1 ping通 pc2 ,使用IPSec VPN

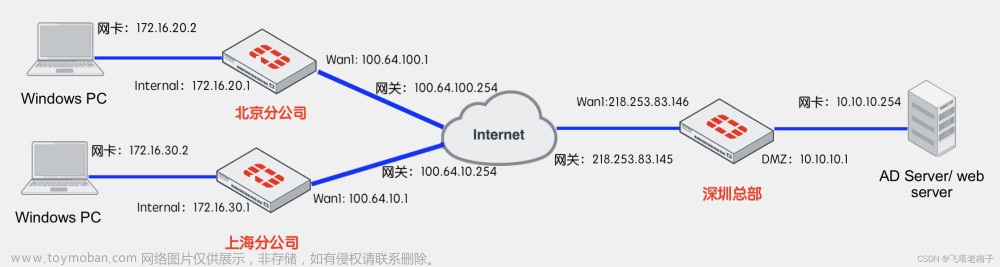

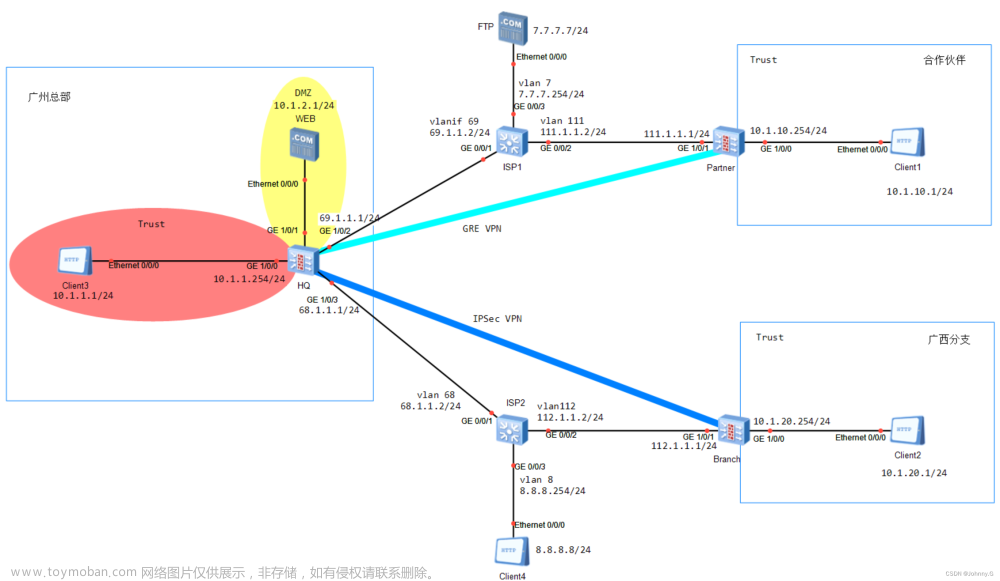

拓扑图:

编辑实验配置:

注意: 直接在路由器r1和r2分别配置即可,路由器r1和r2要写一条缺省指向ISP

实验配置截图如下:

2. r1编辑

3. r3编辑

3.r3

实现效果:

注意点:接口配置需要配对(在此不做演示)

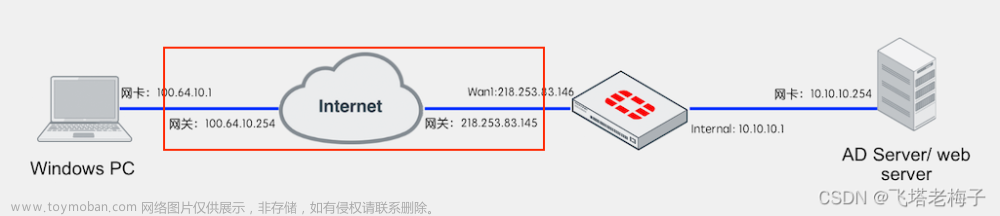

需求:

pc1 ping通 pc2 ,使用IPSec VPN

拓扑图:

实验配置:

实验配置:

1,抓取感兴趣流[r1]acl 3000 --- 这里只能选择使用高级ACL列表,因为后面调用的时候,仅能调用高级的。[r1-acl-adv-3000]rule permit ip source 192.168.1.0 0.0.0.255 destination 192.168.2.0 0.0.0.2552,配置IKE安全提议[r1]ike proposal 1 --- 后面需要添加一个提议的编号[r1-ike-proposal-1][r1-ike-proposal-1]encryption-algorithm aes-cbc-128 --- 定义加密算法 --- 缺省是DES算法[r1-ike-proposal-1]authentication-algorithm md5 --- 定义校验算法 --- 缺省是SHA1[r1-ike-proposal-1]authentication-method pre-share --- 定义认证方式 --- 缺省是预共享密钥[r1-ike-proposal-1]dh group2 --- 定义DH组 --- 缺省DH组1[r1-ike-proposal-1]sa duration ? --- 定义SA的老化时间 ---- 建议:老化时间修改的时候,要大于600S。INTEGER<60-604800> Value of time(in seconds), default is 86400[r1-ike-proposal-1]sa duration 864003,配置IKE对等体[r1]ike peer aa v1 --- 需要声明对等体的名称(自定义),第一次进入时,需要写版本号。[r1-ike-peer-aa][r1-ike-peer-aa][r1-ike-peer-aa]ike-proposal 1 --- 关联IKE安全提议[r1-ike-peer-aa]exchange-mode ? --- 选择一阶段的模式aggressive Aggressive mode --- 野蛮模式main Main mode --- 主模式[r1-ike-peer-aa]exchange-mode main --- 这里缺省选择的是主模式[r1-ike-peer-aa]pre-shared-key cipher 123456 --- 定义预共享密钥的具体值,注意,两边必须一样[r1-ike-peer-aa]remote-address 23.0.0.2 --- 三位一体 ---- 1,邻居对等体的建邻地址;2,参与查找预共享密钥;3,作为身份标识验证对端身份4,配置IPSEC的安全提议[r1]ipsec proposal aa --- 需要定义一个提议的名称[r1-ipsec-proposal-aa][r1-ipsec-proposal-aa]transform esp --- 定义安全协议 --- 缺省esp[r1-ipsec-proposal-aa]esp encryption-algorithm aes-128 --- 定义数据加密算法 --- 缺省des[r1-ipsec-proposal-aa]esp authentication-algorithm md5 --- 定义数据验证算法 --- 缺省md5[r1-ipsec-proposal-aa]encapsulation-mode tunnel --- 选择封装模式 --- 缺省为隧道模式5,配置IPSEC安全策略[r1]ipsec policy aa 1 isakmp --- 需要定义策略的名称和编号,并且需要选择手工模式还是IKE的方式。[r1-ipsec-policy-isakmp-aa-1][r1-ipsec-policy-isakmp-aa-1]security acl ? --- 关联ACL列表INTEGER<3000-3999> Apply advanced ACL[r1-ipsec-policy-isakmp-aa-1]security acl 3000[r1-ipsec-policy-isakmp-aa-1]ike-peer aa --- 关联IKE对等体[r1-ipsec-policy-isakmp-aa-1]proposal aa --- 关联ipsec提议6,接口调用[r1-GigabitEthernet0/0/0]ipsec policy aa

注意: 直接在路由器r1和r2分别配置即可,路由器r1和r2要写一条缺省指向ISP

实验配置截图如下:

1.

2. r1

r1

3. r3

3.r3

文章来源:https://www.toymoban.com/news/detail-844593.html

文章来源:https://www.toymoban.com/news/detail-844593.html

实现效果:

文章来源地址https://www.toymoban.com/news/detail-844593.html

文章来源地址https://www.toymoban.com/news/detail-844593.html

注意点:接口配置需要配对(在此不做演示)

到了这里,关于防御安全(IPSec实验)的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!