为了满足每位朋友的学习需求,并且支持课程的持续更新,本系列课程提供了免费版和付费视频版两种方式来提供课程内容。我们会持续更新课程内容,以确保内容的度和实用性。

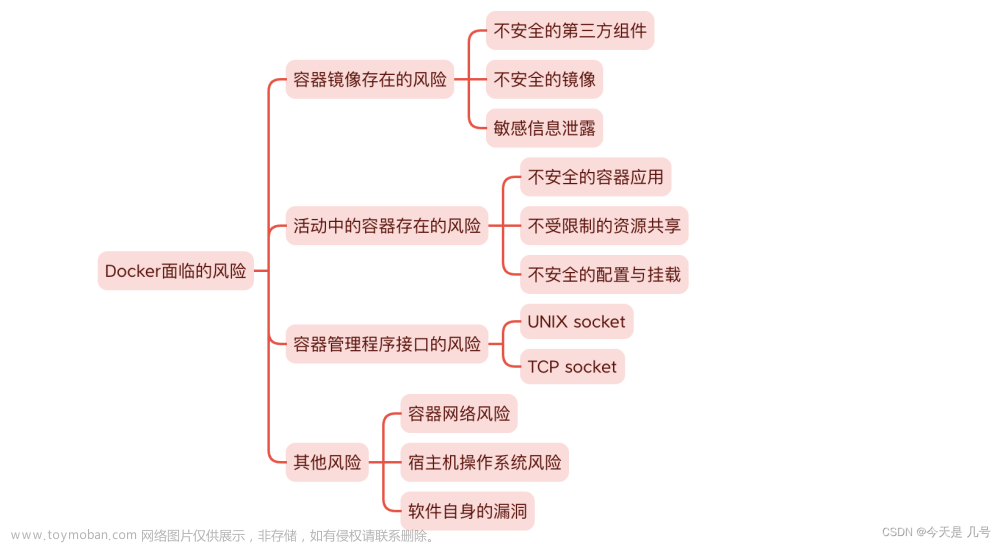

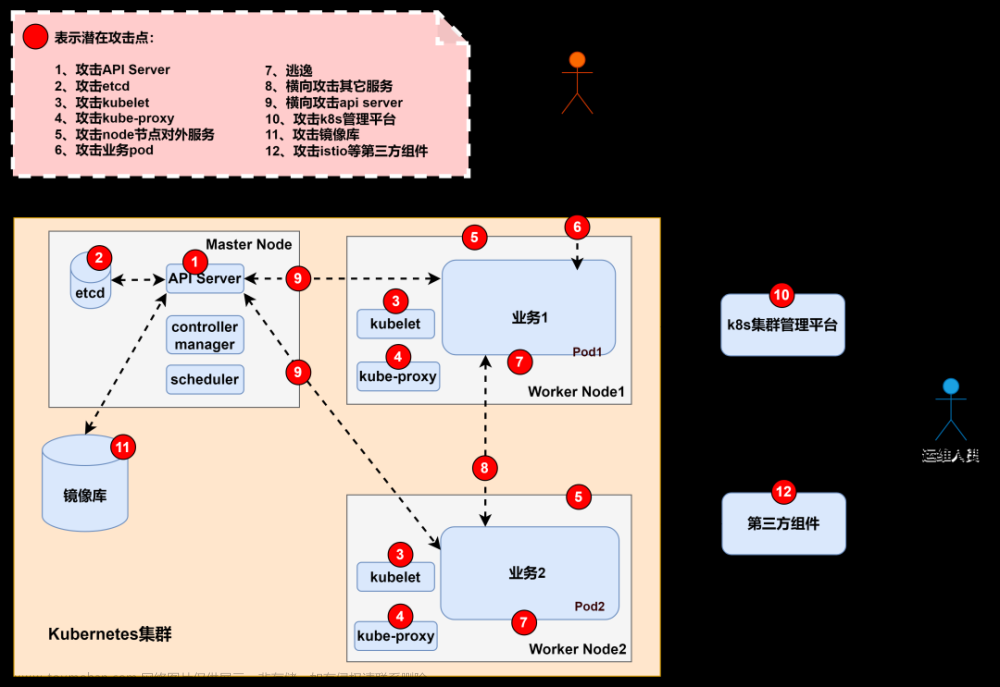

在本节课程中,我们将一起探讨云原生应用在新的架构模式下可能存在的应用安全风险。包括以下内容:

-

云原生应用:了解云原生应用以及新的应用架构模式。

-

微服务安全风险:与传统单体应用架构对比,微服务架构模式存在的安全风险。

-

ServerLesss安全风险:Serverless架构模式及其攻击思路。

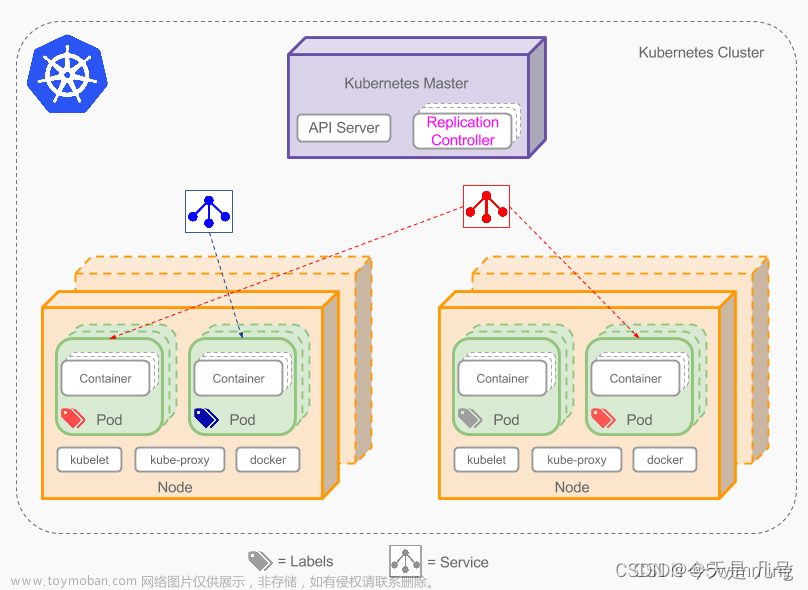

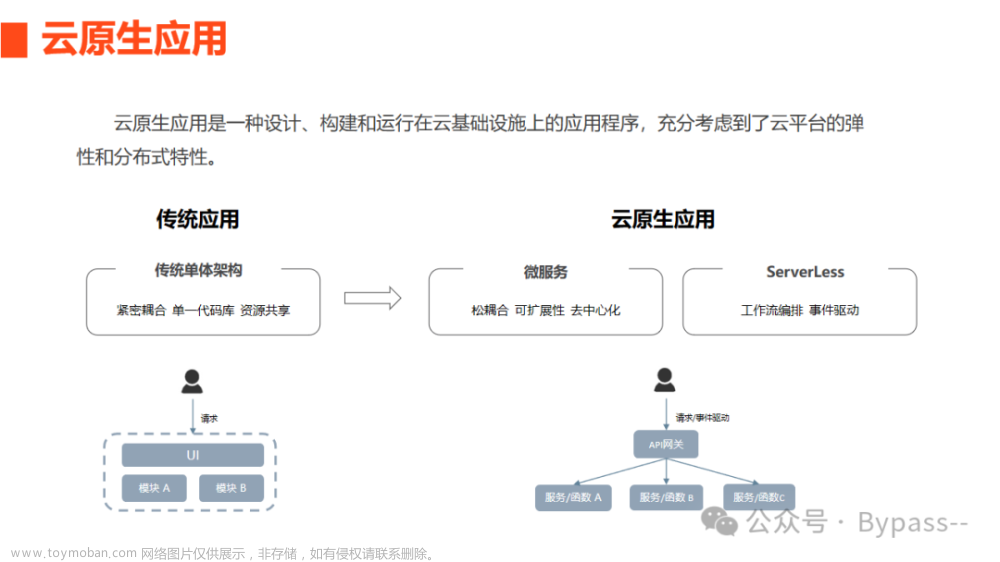

云原生应用是专门设计、构建和部署在云基础设施上的应用程序。在设计阶段,应用程序充分考虑到了云平台的弹性和分布式特性。

相比于传统的单体应用架构,云原生应用通常采用微服务架构,而Serverless无服务器架构则是一种全新的架构模式。

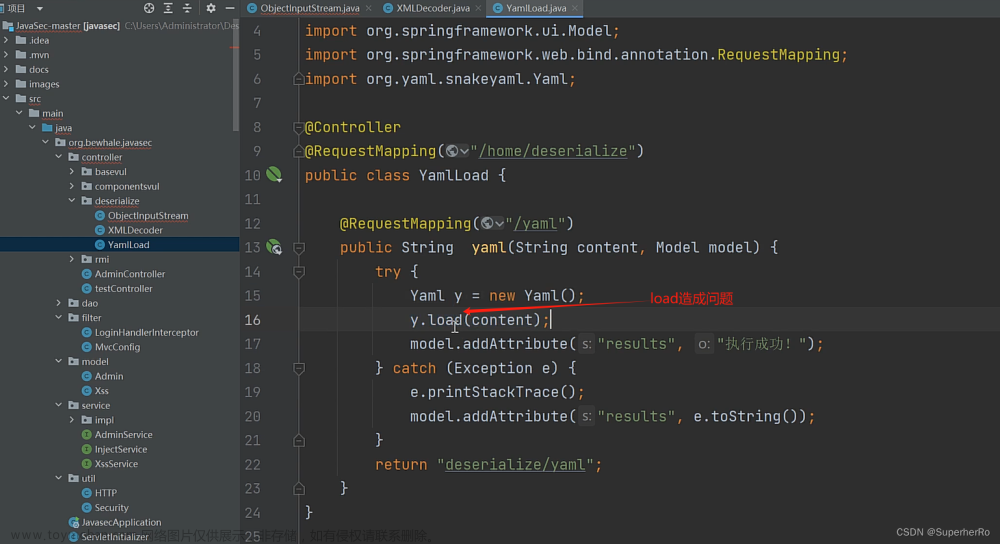

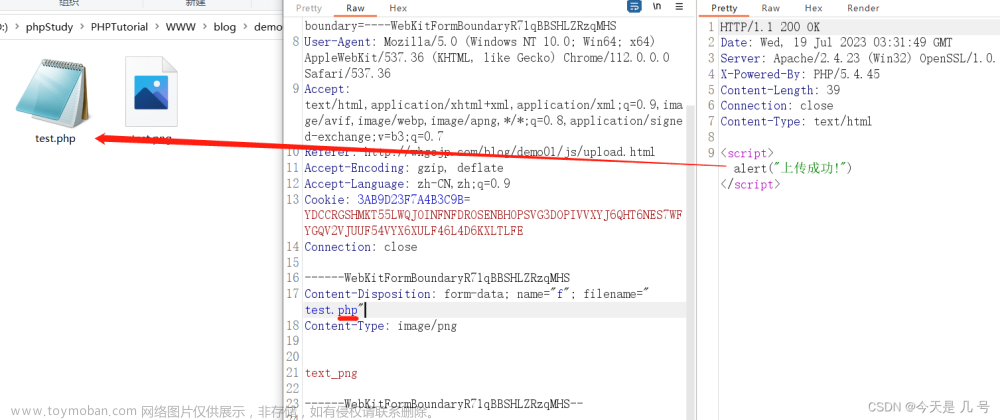

在微服务架构下,系统被拆分为多个独立的服务,每个服务都可能存在安全漏洞,这种拆分增加了系统的复杂性,导致了更多的功能组件和API交互,微服务架构带来的风险更大。

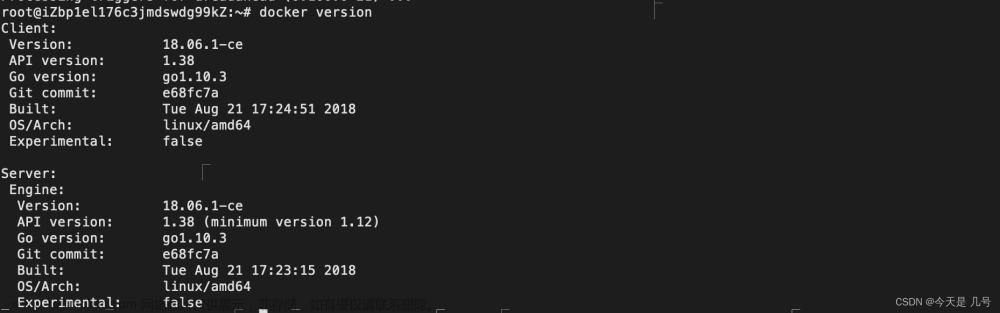

在Serverless架构中,攻击者可通过编写代码获取ServerLess容器运行时的shell权限,进而对容器网络进行渗透。

在不同的架构模式中,从单体架构到微服务再到Serverless架构,我们可以发现每种架构模式都有其独特的安全风险。了解每种架构模式的安全风险场景能帮助我们采取更有效的安全措施,从而保护云原生应用的安全。文章来源:https://www.toymoban.com/news/detail-844769.html

视频版:《云原生安全攻防》--云原生应用风险分析文章来源地址https://www.toymoban.com/news/detail-844769.html

到了这里,关于《云原生安全攻防》-- 云原生应用风险分析的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!