Android 采用了业界领先的安全功能,并与开发者和设备实现人员密切合作,以确保 Android 平台和生态系统的安全。要打造一个由基于 Android 平台以及围绕 Android 平台开发且由云服务提供支持的应用和设备组成的强大生态系统,稳定可靠的安全模型至关重要。为此,在整个开发生命周期内,Android 都遵循了严格的安全计划。

Android平台包含的主要组成部分包括:

设备硬件:Android 能够在多种硬件配置中运行,其中包括智能手机、平板电脑、手表、汽车、智能电视、OTT 游戏盒和机顶盒。Android 独立于处理器,但它确实利用了一些针对硬件的安全功能,例如 ARM eXecute-Never。

Android操作系统:核心操作系统是在 Linux 内核之上构建的。所有设备资源(例如,摄像头功能、GPS 数据、蓝牙功能、电话功能、网络连接等)都通过该操作系统访问。

Android应用程序运行时:Android 应用通常都是使用 Java 编程语言编写的,并在 Android 运行时 (ART) 中运行。不过,仍有许多应用(包括核心 Android 服务和应用)是native应用或包含native库。ART 和native应用在相同的安全环境中运行(包含在应用沙盒内)。应用在文件系统中有一个专用部分,它们可以在其中写入私密数据,包括数据库和原始文件。

通过将传统的操作系统安全控制机制扩展到以下用途,Android 致力于成为最安全、最实用的移动平台操作系统,这包括:

保护应用程序和用户数据

保护系统资源(包括网络)

将应用同系统、其他应用和用户隔离开来

为了实现这些目标,Android提供了以下这些关键的安全特性:

通过 Linux 内核在操作系统级别提供的强大安全功能

针对所有应用的强制性应用沙盒

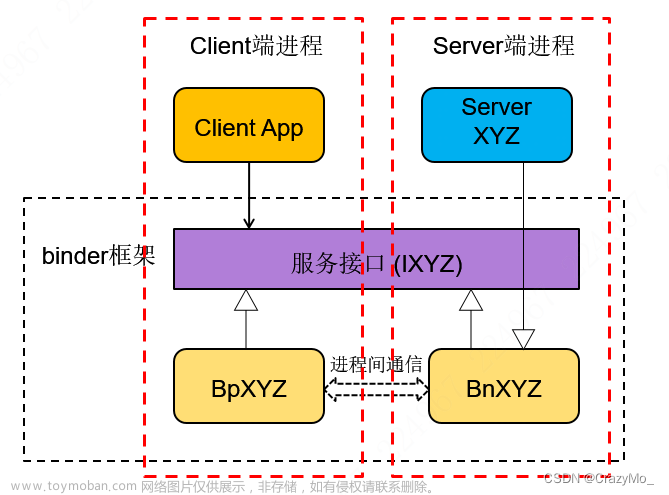

安全的进程间通信

应用签名

应用定义的权限和用户授予的权限

Android 安全计划包括下面几个关键组成部分:

设计审查:Android 安全流程在开发生命周期的早期便开始了,并会在这一阶段创建大量的可配置安全模型和设计。平台的每项主要功能都会由工程和安全资源进行审核,并且适当的安全控制机制会被集成到系统架构中。

渗透测试和代码审查:在平台开发期间,Android 创建的组件和开放源代码组件都要接受严格的安全审核。这些审核由 Android 安全团队、Google 的信息安全工程团队和独立的安全顾问进行。这些审核的目标是在主要版本发布之前找出存在的缺陷和可能的漏洞,并模拟将由外部安全专家在平台发布时进行的各种类型的分析。

开放源代码和社区审核:Android 开放源代码项目允许任何感兴趣者对其进行广泛的安全审核。Android 还使用已经过重要外部安全审核的开放源代码技术,例如 Linux 内核。Google Play 面向用户和公司开设了一个论坛,以便直接向用户提供与具体应用相关的信息。

事件响应:即使采取了所有这些预防措施,平台发布后也仍可能会出现安全问题,为此,Android 项目制定了一个全面的安全响应流程。Android 安全团队有全职成员负责监控用于讨论潜在漏洞的 Android 专用安全社区和一般安全社区,并且他们会查看提交到 Android 错误数据库中的安全错误。发现确实存在的问题后,Android 团队会启动响应流程,以便快速修复漏洞,确保将所有 Android 用户面临的潜在风险降至最低。这些云支持的响应可能包括更新 Android 平台(无线下载更新)、从 Google Play 中移除应用,以及从现场设备中移除应用。

每月安全更新:Android安全团队每个月会向Nexus和Pixel设备以及所有设备制造合作伙伴提供安全更新。

Google提供了一套基于云的服务,这些服务可以使用在兼容Google Mobile Service的设备中。虽然这些服务不是Android开源项目的一部分,但它们包含在许多Android设备中。

Google提供的安全服务主要有:

Google Play:Google Play 是一系列服务的总称。借助这些服务,用户可以通过自己的 Android 设备或网络发现、安装和购买应用。Google Play 可让开发者轻松覆盖 Android 用户和潜在客户。此外,Google Play 还提供社区审核、应用许可验证、应用安全扫描以及其他安全服务。

Android更新:Android 更新服务可为某些 Android 设备提供新功能和安全更新,其中包括通过网络或无线下载 (OTA) 方式提供的更新。

应用程序服务:可让 Android 应用使用云功能的框架,例如应用数据和设置备份功能,以及用于推送消息的云端至设备消息传递功能 (C2DM)。

验证应用程序:在用户安装有害应用时发出警告或自动阻止安装;持续扫描设备上的应用,并在发现有害应用时发出警告或将其移除。

SafetyNet:一款旨在保护隐私的入侵检测系统,能够帮助 Google 跟踪和降低已知的安全威胁,并能够发现新的安全威胁。

SafetyNet Attestation:用于确定设备是否与 CTS 兼容的第三方 API。Attestation 还可以协助识别与应用服务器通信的 Android 应用。

Android设备管理器:既是一款网络应用,也是一款 Android 应用,用于寻找丢失的设备或被盗的设备。

应用权限管理:安卓系统通过权限机制来限制应用程序对用户数据和设备功能的访问。用户可以在安装应用程序时授予或拒绝不同的权限请求,以保护个人隐私和设备安全。

沙箱机制:安卓系统使用沙箱机制将每个应用程序隔离在独立的运行环境中,防止应用程序之间相互干扰和访问彼此的数据。这样可以减少恶意应用程序对系统的影响范围。

安全更新和漏洞修复:安卓系统定期发布安全更新,修复已知的漏洞和安全问题。用户应及时更新系统以保持最新的安全性。

应用签名验证:安卓系统使用数字签名来验证应用程序的身份和完整性。这样可以确保应用程序没有被篡改或被恶意软件替代。

安全启动:安卓系统在启动过程中进行验证和加密,以确保系统启动时没有被篡改,并保护用户数据的安全。

安全沟通:安卓系统支持加密通信协议,如SSL/TLS,以保护用户在网络上的数据传输安全。

应用商店审核:Google Play等应用商店对应用程序进行审核,以确保应用程序的安全性和合法。文章来源:https://www.toymoban.com/news/detail-845564.html

综上所述,安卓系统在安全性方面做得还是比较出色的。当然啦,随着技术的不断发展和黑客攻击手段的不断升级,安卓系统也需要不断更新和完善自身的安全防护措施,以应对各种新的挑战和威胁。

文章来源地址https://www.toymoban.com/news/detail-845564.html

到了这里,关于Android系统安全概述的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!