漏洞描述

RCE(remote command/code execute,远程命令执行)漏洞 远程代码执行 (RCE) 攻击是指攻击者可以在一个组织的计算机或网络上运行恶意代码。执行攻击者控制的代码的能力可用于各种目的,包括部署额外的恶意软件或窃取敏感数据。

漏洞原理

远程代码执行攻击通常通过网络应用程序和网络基础结构的漏洞发生。 远程代码执行漏洞是软件中的缺陷,允许攻击者在目标系统上运行恶意代码。RCE 可以利用几种类型的漏洞,包括以下例子:

-

注入漏洞:注入漏洞 — 如 SQL 注入或命令注入 — 是通过不良的输入消毒来实现的。如果用户提供一个精心设计的恶意输入,则其提供的一些数据将被解释为要运行的命令。这使得攻击者可以强迫有漏洞的系统执行攻击者提供的代码。

-

不安全的反序列化:序列化通过将数据集打包成单一的由接收方系统解包的位串,简化了数据集的传输。然而,如果序列化数据的结构没有得到很好的定义,攻击者可能可以制定一个解包时会被误解的输入。根据数据的存储和处理方式,这种误读可能会使攻击者能够实现代码执行。

-

越界写入:缓冲区是一块被分配用来存储数据的固定大小的内存。不安全的数据读取或写入可能允许攻击者将数据放在会被解释为代码或应用程序的重要控制流信息的地方。

-

文件管理:有些应用程序允许用户向服务器上传文件。这种访问可能允许攻击者上传一个包含恶意代码的文件,并欺骗应用程序执行该代码。

恶意软件是攻击者提供的被设计为在目标系统上执行的代码。RCE 漏洞会允许攻击者以不同方式部署恶意软件。 因此,RCE 漏洞可以用来实现许多与传统恶意软件相同的目标。RCE 可用于在有漏洞的系统上部署恶意软件、进行拒绝服务 (DoS) 攻击,或访问存储在系统中的敏感信息。

漏洞场景

RCE 漏洞可能出现在各种类型的应用程序中,包括 Web 应用程序、网络服务、操作系统等。常见的场景包括使用远程代码执行漏洞的网络攻击、恶意软件的传播、未经授权的访问等

风险等级

RCE 漏洞通常被视为极高风险的漏洞,因为攻击者可以利用它远程执行任意代码,并可能导致目标系统的完全控制。

漏洞危害

RCE 漏洞的危害非常严重,攻击者可以利用它执行恶意代码,包括但不限于窃取敏感信息、篡改数据、拒绝服务等,甚至完全控制受影响系统。 如攻击者可以通过RCE继承web用户的权限,执行php代码,如果web的权限比较高的话,就可以读写目标服务器任意文件的内容,甚至控制整个网站。

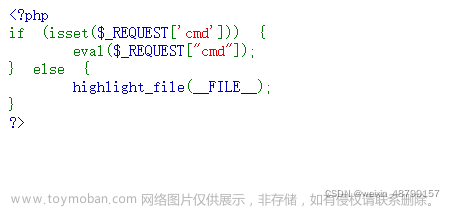

php中与代码执行漏洞相关的危险函数:

eval() 将字符串当作php代码执行 assert() 将字符串当作php代码执行 preg_replace() 将字符串正则匹配后替换 call_user_func() 回调函数 array_map() 回调函数

漏洞验证

验证 RCE 漏洞通常涉及尝试向目标系统发送包含恶意代码的请求,并观察是否成功执行了该代码

漏洞利用

RCE 漏洞可以用于通过以下方式进一步进行普通攻击:

-

远程访问:攻击者经常利用 RCE 漏洞在企业网络上获得一个最初的立足点,然后再扩展。例如,一个 RCE 漏洞可以让攻击者窃取登录凭证,从而允许他们通过 VPN 进行网络访问。

-

恶意软件部署:虽然 RCE 漏洞运行代码执行,但这种代码的范围可能是有限的。为了避开这一限制,攻击者可能利用 RCE 下载并执行其他更具破坏性的恶意软件。例如,RCE 可以用来在一个有漏洞的系统上下载和执行勒索软件。

-

数据盗窃:RCE 漏洞可能允许攻击者在有漏洞的应用程序中运行命令。这使攻击者能够访问文件系统、数据库和存储的其他敏感的公司和客户数据。

-

数据破坏:RCE 漏洞可能允许攻击者在数据库中运行 DROP 命令,或在系统终端中执行代码。这种访问提供了与合法用户相同的删除文件的能力

-

DoS 攻击:越界写入漏洞允许攻击者覆盖关键代码,使应用程序崩溃。其他 RCE 漏洞可能允许终止进程或删除重要数据。

漏洞防御

防御 RCE 漏洞的方法包括:

-

输入验证和过滤

-

沙箱环境隔离

-

最小权限原则

-

及时更新和漏洞修复

-

安全编码实践

远程代码执行攻击是因为企业网络应用程序中有漏洞。公司可以通过以下方法来减少发生 RCE 攻击的几率:

-

漏洞扫描:静态代码分析(以识别众所周知的漏洞模式)和动态分析(如模糊分析)的结合,可以帮助开发人员在 RCE 漏洞被利用之前识别和纠正这些漏洞。

-

更新和打补丁:可能在一个应用程序或其依赖的第三方库中发现 RCE 漏洞。及时应用更新和补丁可以缩短有漏洞的代码被利用的窗口时间。

-

输入验证:多数 RCE 漏洞涉及不良的输入验证,即应用程序对用户提供的数据做出假设。强有力的输入验证可以消除大多数 RCE 漏洞的威胁。

-

网络监控:尝试性的 RCE 攻击可以被网络应用程序和 API 保护 (WAAP) 解决方案检测并阻止。在网络应用程序前部署网络安全解决方案可以减少未修补漏洞的潜在风险。

典型案例

典型的 RCE 漏洞案例包括:

Apache Struts2 远程执行代码漏洞(CVE-2017-5638)

于2017年3月被公开披露。该漏洞允许攻击者通过构造恶意的 HTTP 请求,利用 Struts2 框架对表达式语言(OGNL,Object-Graph Navigation Language)的解析不当,远程执行任意代码

EternalBlue SMB 漏洞(CVE-2017-0144)

于2017年3月由美国国家安全局(NSA)的 Equation Group 组织被泄露。该漏洞存在于 Windows 的 Server Message Block (SMB)协议的实现中,攻击者可以利用该漏洞在网络上远程执行任意代码 EternalBlue 漏洞曾被广泛利用于大规模网络攻击,最著名的案例包括 WannaCry 勒索软件攻击和 NotPetya 攻击。这两次攻击导致了全球范围内数百万台计算机被感染,造成了巨大的经济损失和社会影响。

Heartbleed 漏洞(CVE-2014-0160)

于2014年4月被公开披露。这个漏洞的存在使得攻击者可以利用 OpenSSL 实现的 TLS/SSL 协议中的心跳扩展(heartbeat extension)功能,从服务器内存中读取敏感信息,包括私钥、会话密钥和其他用户数据. 漏洞的原理是由于 OpenSSL 实现的心跳扩展功能中存在缓冲区溢出漏洞,攻击者可以发送恶意的心跳请求(heartbeat request),并在请求中伪造心跳数据的长度字段,导致服务器未经授权地泄露内存中的敏感信息 Heartbleed 漏洞的影响非常广泛,因为 OpenSSL 是用于加密互联网通信的一种广泛使用的开源加密库。受影响的系统包括 Web 服务器(如 Apache 和 Nginx)、电子邮件服务器、虚拟私有网络(VPN)设备等。此外,许多大型互联网服务提供商和网站也受到了这个漏洞的影响

Drupal 远程执行代码漏洞(CVE-2018-7600)

Drupal 远程执行代码漏洞(CVE-2018-7600)是 Drupal 内核中的一个严重漏洞,于2018年3月被公开披露。该漏洞影响了 Drupal 7.x 和 8.x 版本,允许未经身份验证的攻击者利用漏洞在受影响的 Drupal 网站上执行任意代码,并获取网站管理员权限。

Shellshock 漏洞(CVE-2014-6271、CVE-2014-7169)

于2014年9月被公开披露。该漏洞允许攻击者利用特定的环境变量注入方式,远程执行任意代码,从而获取系统的完全控制。 Shellshock 漏洞的原理是由于 Bash shell 在解析环境变量时存在缓冲区溢出漏洞,攻击者可以利用恶意构造的环境变量,在受影响的系统上执行任意代码。具体来说,攻击者可以通过在环境变量中注入恶意的 shell 命令,并通过传递这些变量给 Bash shell 的方式触发漏洞。 由于 Bash 是许多 Unix 和 Linux 系统的默认 shell,因此 Shellshock 漏洞影响了大量的服务器、工作站和网络设备。

Joomla 远程执行代码漏洞(CVE-2015-8562)

于2015年12月被公开披露。该漏洞影响了 Joomla 1.5.x、2.x 和 3.x 版本,允许未经授权的攻击者利用漏洞在受影响的 Joomla 网站上执行任意代码,并获取网站管理员权限。 由于 Joomla 是一个广泛使用的内容管理系统(CMS),受影响的 Joomla 网站数量庞大

WordPress 远程执行代码漏洞(CVE-2019-8942)

于2019年2月被公开披露。该漏洞影响了 WordPress 4.9.9 版本及之前的所有版本,允许未经授权的攻击者利用漏洞在受影响的 WordPress 网站上执行任意代码,并获取网站管理员权限 于2019年2月被公开披露。该漏洞影响了 WordPress 4.9.9 版本及之前的所有版本,允许未经授权的攻击者利用漏洞在受影响的 WordPress 网站上执行任意代码,并获取网站管理员权限文章来源:https://www.toymoban.com/news/detail-846031.html

PHPMailer 远程执行代码漏洞(CVE-2016-10033)

于2016年12月被公开披露。PHPMailer 是一个常用的 PHP 库,用于发送电子邮件,受影响的版本包括 PHPMailer 5.2.18 之前的版本。 受影响的 PHPMailer 版本中的漏洞是由于对邮件地址和主题字段的不充分验证,导致了代码注入漏洞的存在。攻击者可以利用此漏洞在邮件发送过程中执行任意 PHP 代码文章来源地址https://www.toymoban.com/news/detail-846031.html

到了这里,关于RCE(远程命令执行)漏洞详解的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!