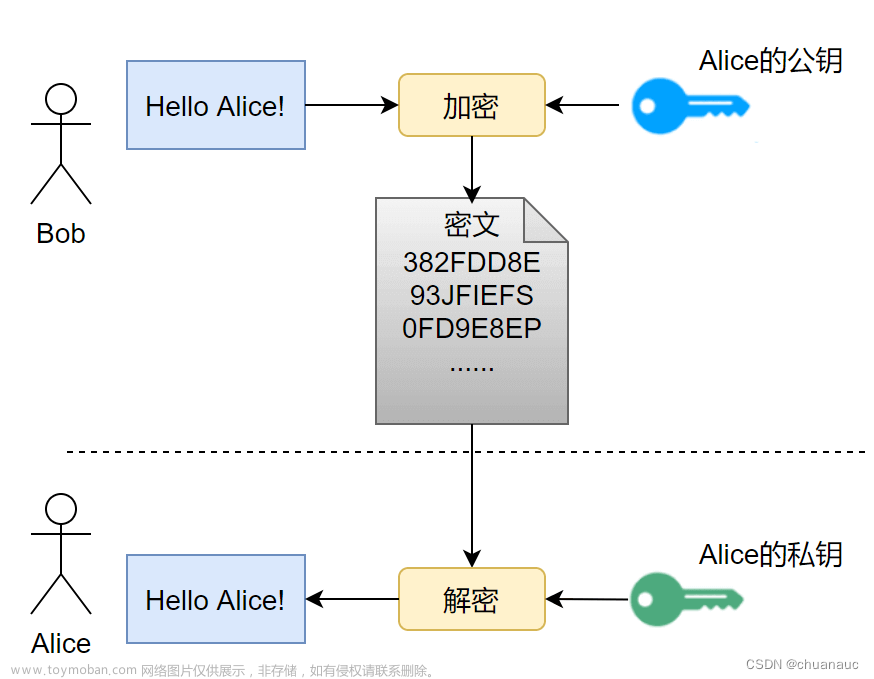

一、请解释SSL/TLS握手过程

SSL/TLS握手过程是实现安全通信的关键步骤,它确保了通信双方能够建立一个加密且可信赖的连接。以下是SSL/TLS握手过程的主要步骤:

- ClientHello:客户端向服务器发送一个起始握手消息,这个消息包含支持的SSL/TLS版本号、加密套件候选列表以及一个随机数作为之后生成共享密钥的一部分。这个随机数会在后续过程中用于生成会话密钥。

- ServerHello:服务器从客户端发送的消息中选择一个合适的SSL/TLS版本号和加密套件,并生成一个随机数。这个随机数也会用于生成会话密钥。

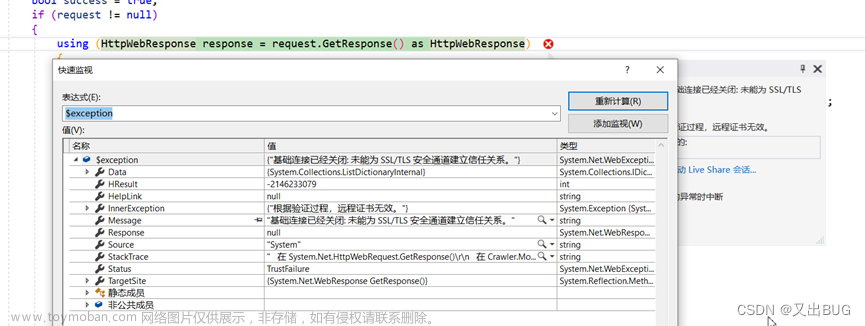

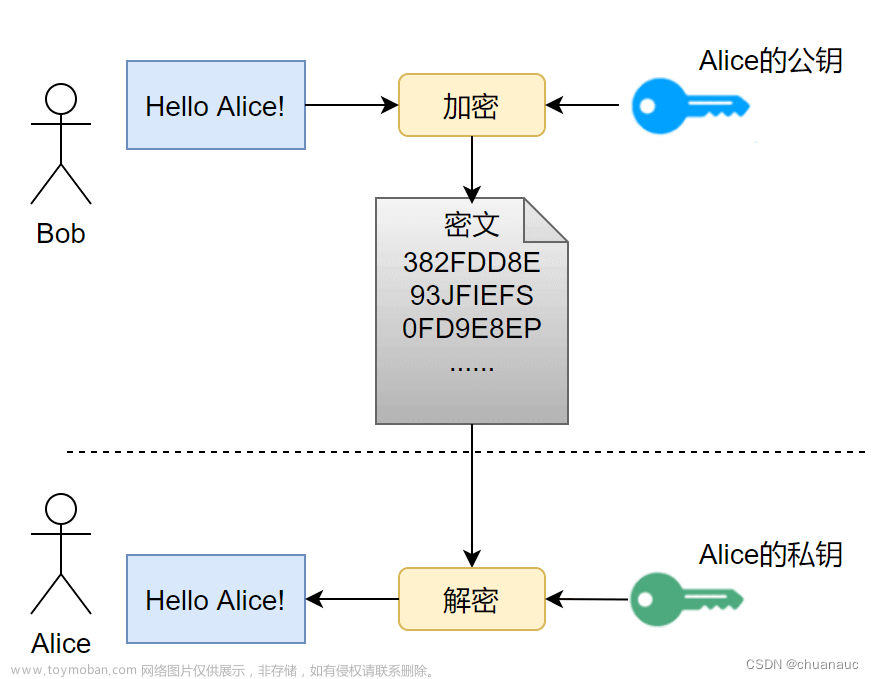

- Certificate和ServerKeyExchange(可选):服务器发送包含数字证书的消息,以便客户端验证服务器的身份。数字证书是由一个受信任的证书颁发机构(CA)签发的,它包含了服务器的公钥和相关信息。

- ClientKeyExchange:客户端使用服务器发送的公钥加密一串随机数,并将其发送给服务器。这个步骤确保了只有服务器能够解密这个随机数,因为它拥有对应的私钥。

- ChangeCipherSpec:客户端和服务器都在这一阶段表示已经完成了握手阶段,并准备开始加密通信。

- Finished:客户端和服务器各自计算握手过程中交换的所有消息的哈希值,然后用对称密钥加密并发送给对方进行比较。如果哈希值匹配,说明握手成功,双方可以开始安全通信。

在握手过程中,SSL/TLS使用非对称加密和对称加密的混合方式。在握手阶段主要使用非对称加密来协商密钥和验证身份,而在实际的数据传输阶段则使用对称加密来提高效率。

此外,SSL/TLS还通过数字证书来绑定网站或公司等实体的身份到加密密钥对。每个密钥对由一个私钥和一个公钥组成,私钥保持安全,而公钥可以通过证书广泛分发。这种机制确保了通信双方能够确认对方的身份,并防止中间人攻击。

总的来说,SSL/TLS握手过程是一个复杂且安全的过程,它确保了通信双方能够建立一个安全、可信赖的连接,并保护传输数据的安全性。

二、如何设计一个安全的Web应用身份验证机制?

设计一个安全的Web应用身份验证机制是一个至关重要的任务,它涉及到多个关键方面,以确保用户数据的保密性、完整性和可用性。以下是一些建议来设计一个安全的Web应用身份验证机制:文章来源:https://www.toymoban.com/news/detail-846617.html

-

选择强大的认证协议:

- 使用OAuth2、OpenID Connect等开放标准协议,允许用户通过第三方身份提供商进行身份验证,无需在Web应用中存储敏感的用户凭据。

- 考虑使用JWT(Json Web Token)作为令牌机制,实现无状态的认证,减少服务端存储压力,并增加灵活性。

-

实施强密码策略:

- 要求用户设置复杂度高的密码,包括大小写字母、数字和特殊字符的组合,并限制最短密码长度。

- 避免使用常见的密码或与用户个人信息相关的密码。

- 提供密码强度检查功能,以引导用户选择更安全的密码。

-

多因素认证:

- 引入多因素认证(MFA),如短信验证码、指纹识别或生物识别等,增加身份验证的安全性。

- 确保多因素认证流程简便易用,避免给用户带来不必要的麻烦。

-

会话管理:

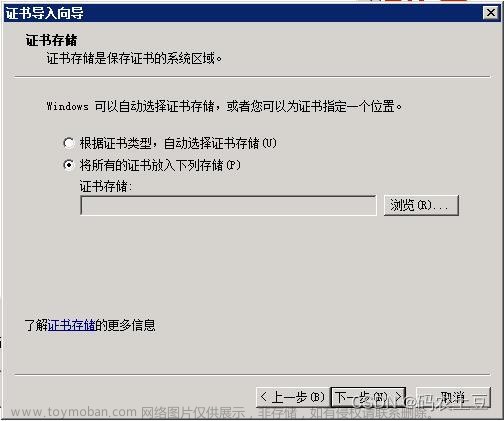

- 使用HTTPS协议进行通信,确保会话ID和其他敏感数据在传输过程中的安全。

- 为每个会话分配唯一的会话ID,并在服务器端进行验证和跟踪。

- 设置合理的会话超时时间,并在用户注销或关闭浏览器时及时销毁会话。

-

防止暴力破解和撞库攻击:

- 限制登录尝试的频率和失败次数,采用逐步增加的延迟或锁定账户的策略。

- 记录和监控异常的登录尝试,及时发现并应对潜在的攻击行为。

-

安全地处理身份验证失败:

- 避免在身份验证失败时提供详细的错误信息,防止枚举攻击。

- 使用通用的错误消息,如“用户名或密码错误”,而不是具体指出是用户名还是密码问题。

-

定期更新和修补:

- 定期更新和修补Web应用及其依赖的组件和库,以修复已知的安全漏洞。

- 跟踪最新的安全动态和漏洞信息,及时采取必要的防护措施。

-

审计和监控:

- 实施定期的安全审计和渗透测试,以发现和修复潜在的安全问题。

- 监控和记录身份验证相关的日志信息,以便在发生安全事件时进行追踪和调查。

综上所述,设计一个安全的Web应用身份验证机制需要综合考虑多个方面,包括认证协议的选择、密码策略的实施、多因素认证、会话管理、防止攻击的策略、错误处理、更新修补以及审计和监控等。通过综合运用这些建议,可以显著提高Web应用身份验证的安全性。文章来源地址https://www.toymoban.com/news/detail-846617.html

到了这里,关于解释SSL/TLS握手过程&如何设计一个安全的Web应用身份验证机制的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!