一、介绍

Netsparker是一款专业的网络安全扫描工具,用于自动化地发现和修复网站和Web应用程序中的安全漏洞。它提供了全面的安全测试,包括SQL注入、跨站脚本攻击、远程文件包含、命令注入等常见的安全漏洞。

Netsparker具有以下特点:

-

自动化扫描:Netsparker能够自动扫描网站和Web应用程序,发现潜在的安全漏洞,无需手动操作。

-

准确性高:Netsparker通过使用专业的漏洞检测技术,准确地识别和验证安全漏洞,减少了误报率。

-

深度扫描:Netsparker能够进行深度扫描,包括对隐藏页面和链接的扫描,以及对Web应用程序中的各种安全漏洞的检测。

-

持续监控:Netsparker提供了持续监控功能,可以定期对网站和Web应用程序进行扫描,及时发现和修复新的安全漏洞。

-

安全报告:Netsparker生成详细的安全报告,包括发现的安全漏洞、修复建议和漏洞的严重性等信息,帮助开发人员和安全团队更好地了解和解决问题。

总的来说,Netsparker是一个功能强大、准确可靠的网络安全扫描工具,可以帮助组织发现和修复Web应用程序中的安全漏洞,提高系统的安全性。

二、下载 Netsparker

点击链接下载

下载链接https://pan.baidu.com/s/1Ppyj0Y50FbYQ3qLeb-pwUg?pwd=6666

三、安装 Netsparker

解压文件后执行安装程序,然后一直点击确认

点击 Next

勾选接受,点击 Next

点击 Next

点击 Install

点击完成然后重启系统

四、使用 Netsparker

4.1 快捷工具栏

打开软件后上方注意四个图标

1. 单击开始新扫描。或者,按键盘上的 CTRL+N

2. 单击以导入 Invicti 会话文件。或者,按键盘上的 CTRL+O

3. 单击可将当前的 Invicti 扫描导出为 Invicti 会话 (NSS) 文件。或者,按键盘上的 CTRL+S

4. 单击可在快速访问工具栏中显示或隐藏上述选项4.2 功能区

功能区显示在窗口顶部

| 选项卡 | 描述 |

| File | 从此选项卡中,您可以导入保存在 PC 上的本地扫描,或从光盘(或其他设备)或 Invicti Enterprise 导入扫描文件。您还可以将扫描导出到 PC 或其他地方的 Invicti Enterprise 上的文件。您还可以找到关于 Invicti 和退出 Invicti 标准的信息 |

| Home | 从此选项卡中,您可以执行所有主要的 Invicti Standard 功能:开始扫描 – 开始新扫描、安排扫描、开始增量扫描、安排增量扫描,或在另一个窗口中打开 Invicti Standard 的新实例以进行多次 扫描扫描 – 停止所有扫描,或启动Invicti Hawk 扫描会话–导入到 Invicti Standard、从 Invicti Standard导出或从 Invicti Standard导出到 Invicti Enterprise 工具 – 使用扫描策略编辑器和报告策略编辑器,或访问更多选项 |

| View | 在此选项卡中,您可以显示或隐藏扫描窗口中的面板: 活动(默认面板) HTTP 请求/响应 知识库查看器 攻击雷达 执行 SQL 命令 获取 Shell 漏洞 LFI 漏洞利用 短名称 受控扫描 发送到任务 日志(默认面板) 站点地图(默认面板) 问题(默认面板) 知识库(默认面板) 进度(默认面板) Request Builder Encoder 重置布局 – 将当前布局重置为默认布局 有关每个面板的更多信息,请参阅扫描摘要仪表板中的面板。 |

| Reporting | 从此选项卡中,您可以下载各种格式的不同类型的报告: 自定义 标准 合规性 分析 WAF 规则 列表 有关详细信息,请参阅报告模板和列表。 |

| Help | 从此选项卡中,您可以访问 Invicti 的技术帮助: 文档: 指向我们支持页面的帮助链接 可 扩展性、报告、自定义脚本和表单身份验证 API 支持允许您提交支持请求 应用程序: 检查更新可让您知道是否有新版本或更新可用 检查 VDB 更新或让您知道是否已发布新的漏洞数据库 订阅可让您管理您的订阅 新增内容可让您显示和隐藏弹出窗口 |

| Link | 从此选项卡中,您可以查看已进行的扫描的更多扫描选项。 工具: 运行受控扫描 选择“发送到请求生成器”以创建或修改导入的 HTTP 请求,将其发送到目标,并分析发回的 HTTP 响应 转至 标识页面 复制 URL或复制为 cURL 在浏览器中打开 |

| Vulnerability | 在此选项卡中,单击某个问题后,将显示“工具”和“发送到”选项。 工具: 重新测试单个漏洞 生成针对 CSRF 和 XSS 漏洞的利用 执行 SQL 命令以运行手动 SQL 查询以验证漏洞 获取 Shell在目标应用程序的 shell 上运行命令利用 LFI读取目标计算机上的文件内容 利用 Short用于定义要利用的路径并显示结果的名称 从此忽略 扫描以忽略选定的漏洞 发送到 –配置发送到操作 WAF 规则 –配置 Web 应用程序防火墙 |

| Search | 单击以显示搜索框,然后输入 Invicti Standard 中功能区上的选项卡或仪表板中的面板的名称。找到该项目的名称后,单击打开 |

4.3 View

4.3.1 Sitemap

站点地图面板显示扫描程序爬网的所有目录和文件的列表,在每个节点内,列出了所有已识别的漏洞、安全缺陷和易受攻击的参数。

在这个例子中发现:

1. PHP 版本及其相关漏洞

2. 备份文件可能泄密

4.3.2 Issues

“问题”选项卡列出了所有已识别的漏洞和问题。漏洞被分为称为“家族”的组,其中根据其可利用性对它们进行优先级排序.

4.3.3 Attack Radar

攻击雷达显示一个圆形图表,显示扫描阶段(在执行大多数 SQL 注入攻击之前)每个安全检查(SQL、XSS)的持续进度。扫描结束时,图表会显示已测试的所有安全检查以及每种类型发现的漏洞数量

4.3.4 Browser View

浏览器视图在浏览器中显示问题面板中选择的项目

4.3.5 HTTP Request / Response

HTTP 请求/响应显示在“问题”和“站点地图”面板中选择的项目的请求和响应

4.3.6 Knowledge Base Viewer

知识库查看器面板显示有关知识库面板中所选项目的更多详细信息。它提供了知识库中以列表形式提供的信息的详细分类。它还提供搜索和保存报告功能

4.3.7 Request Builder

请求生成器面板使您能够处理 HTTP 请求,以便您可以执行以下功能:

- 向目标发送请求

- 修改导入的HTTP请求

- 创建您自己的 HTTP 请求

- 分析和利用漏洞

- 分析 HTTP 响应

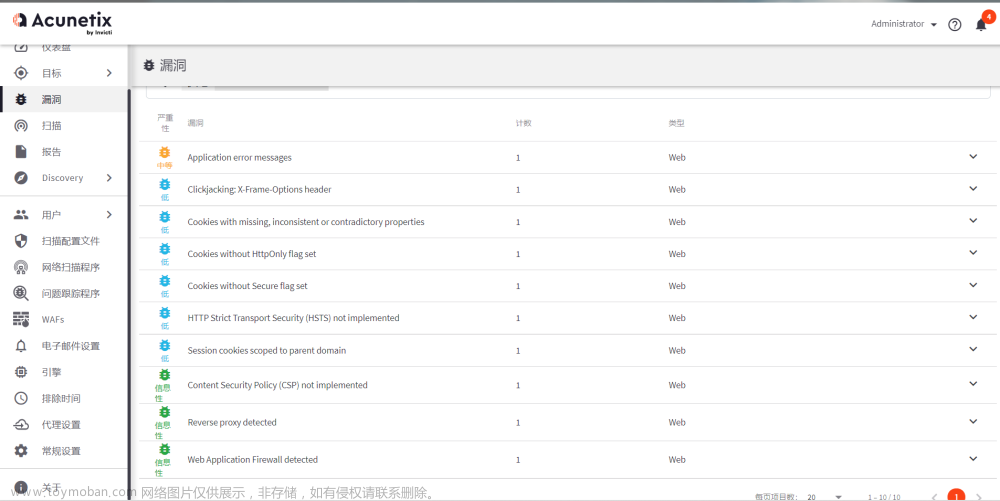

4.3.8 Vulnerability

漏洞面板显示有关所选漏洞的更多详细信息,例如:

- 姓名

- 确定性值

- 分类

- PCI 3.2

- 2013年开放式安全计划

- 2017年开放式安全计划

- 2021 年开放式安全计划

- CWE

- CAPEC

- WASC

- 健康保险流通与责任法案

- ISO27001

- CVSS 3.0

- CVSS 3.1

- ASVS 4.0

- NIST SP 800-53

- 迪萨斯蒂格

- 漏洞利用证明

- 漏洞详情

- 影响

- 采取的行动

- 补救

- 成功利用所需的技能

- 外部参考

- 补救措施参考

- 概念证明笔记

4.3.9 Execute SQL Commands

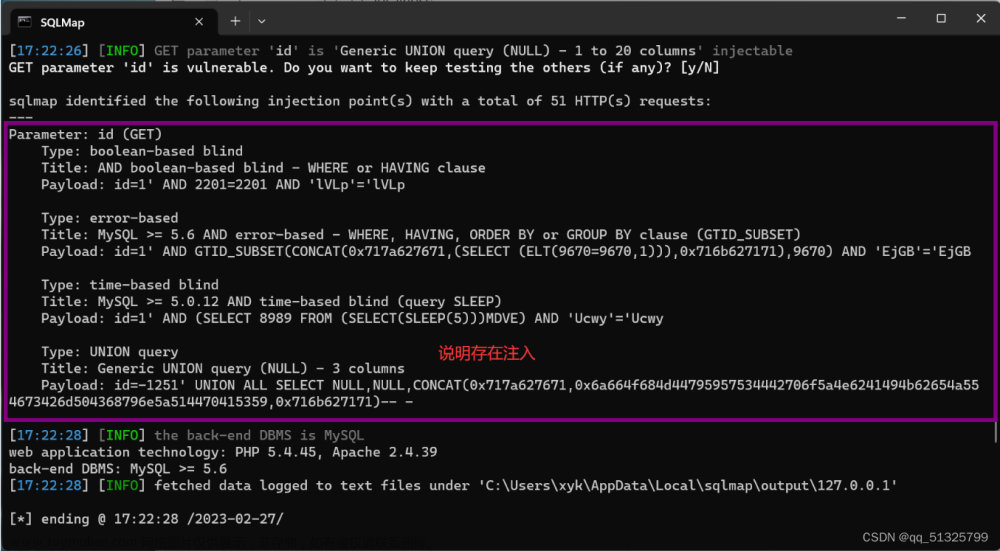

SQL Exploiter 面板使您能够在服务器中运行手动 SQL 查询,以直接在目标上执行代码或 SQL 命令。

这些 SQL 查询由漏洞 URL 执行。面板使用给定的查询更新 URL 并将其发送到服务器。获得响应后,查询结果将显示在面板内。当选定的漏洞是可利用的 SQL 注入漏洞时,将启用此面板。

4.3.10 Get Shell

Get Shell 面板在目标 Web 应用程序服务器上的 shell 上运行操作系统命令。该面板使用给定命令更新 URL 并将其发送到服务器。收到响应后,该命令的结果将显示在面板内。当选定的漏洞是可利用的命令注入、代码评估、代码执行或类似漏洞时,将启用“获取 Shell”面板

4.3.11 Exploit LFI

Exploit LFI 面板通过利用扫描期间检测的本地文件包含(LFI)漏洞来读取目标 Web 服务器上的文件内容

4.3.12 Exploit Short Names

短文件名面板定义要利用的路径并显示结果。短文件名是 Windows 创建的文件的 MS-DOS 兼容版本的名称。例如,如果您创建一个随机名称的备份文件,该名称不应从外部访问,例如 backup-a8accb12bb74411eb248a1a05b0b0ecb.sql,Windows 将为该文件创建一个名为 BACKUP~1.SQL 的短文件名

短文件名漏洞允许远程攻击者泄露通常无法从外部访问的重要文件和文件夹名称,并获取有关应用程序基础设施的情报。这可能会导致包含敏感信息的文件泄露,例如凭据、配置文件和维护脚本

4.3.13 Controlled Scan

受控扫描面板显示要扫描的参数和安全测试,因此您可以选择扫描单个页面或参数以查找特定数量的漏洞

4.3.14 Encoder

编码器面板使您能够对各种格式的文本进行编码和解码

4.3.15 Activty

活动面板显示当前的扫描活动。在扫描期间,“活动”面板提供有关 HTTP 请求的信息,以及正在实时爬网或扫描的文件和参数

4.3.16 Progress

进度面板显示扫描速度和扫描进度(从零到 100%)。它还具有每秒请求数滑块,允许您通过单击滑块上的任意位置来调整每秒发送的请求数

进度面板还提供以下信息:

- 链接

- 404 条回复

- 请求总数

- 开始(日期和时间)

- 失败的请求

- 主管要求

- 经过(时间)

- 预计(日期和时间)

4.3.17 Logs

日志面板显示扫描期间发生的所有扫描仪操作的列表,并确认检测到的注销。它还会通知用户由于凭据更改而导致登录失败

4.4 Reporting

| 报告模板 | 描述 |

| New Report Template | 这是 Invicti Standard 独有的功能,使您能够使用其他报告模板之一作为基本模板来自定义和命名您自己的报告模板。 有关如何使用自定义报告 API 创建您自己的自定义报告模板的更多信息,请参阅自定义报告 |

| Detailed Scan Report | 这是一份详细的报告,概述了扫描详细信息,例如请求、响应和漏洞描述,包括有关漏洞影响、补救过程、分类和证明 URL 的信息。此报告还包括所使用设置的摘要。 有关详细信息,请参阅详细扫描报告 |

| Executive Summary Report | 这是一份简短的报告,其中包括基于最近一次网站扫描的建议和摘要。 欲了解更多信息,请参阅执行摘要报告 |

| HIPAA Compliance Report | 该报告列出了 HIPAA 标准中包含的漏洞及其详细信息。 有关更多信息,请参阅HIPAA 合规性报告 |

| ISO 27001 Compliance Report | 该报告概述了 ISO 27001 标准中包含的漏洞及其详细信息。 如需了解更多信息,请参阅ISO 27001 合规报告 |

| DISA STIG Compliance Report | 该报告概述了 DISA STIG 标准中包含的漏洞及其详细信息。 有关更多信息,请参阅DISA STIG 合规报告 |

| NIST SP 800-53 Compliance Report |

此报告概述了 NIST SP 800-53 标准中包含的漏洞及其详细信息。 有关更多信息,请参阅NIST SP 800-53 |

| OWASP Top Ten 2013 Report | 这是一份详细的报告,概述了 OWASP 2013 年十大漏洞及其详细信息。 如需了解更多信息,请参阅OWASP 2013 年十大报告 |

| OWASP Top Ten 2017 Report | 这是一份详细的报告,概述了 OWASP 2017 年十大漏洞及其详细信息。 如需了解更多信息,请参阅OWASP 2017 年十大报告 |

| OWASP Top Ten 2021 Report | 这是一份详细的报告,概述了 OWASP 2017 年十大漏洞及其详细信息。 如需了解更多信息,请参阅OWASP 2021 年十大报告 |

| ASVS 4.0 Compliance Report |

这是一份详细的报告,概述了 OWASP ASVS 4.0 漏洞及其详细信息。 有关更多信息,请参阅ASVS 4.0 合规性报告 |

| OWASP API Top Ten 2019 Report | 这是一份详细的报告,概述了 OWASP API 2019 年十大漏洞及其详细信息。 有关更多信息,请参阅OWASP API 2019 年十大报告 |

| PCI DSS Compliance Report | 此报告列出了 PCI 分类中列出的漏洞及其详细信息。 如需了解更多信息,请参阅PCI DSS合规性报告 |

| SANS Top 25 Report | 此报告概述了 CWE/SANS 前 25 个漏洞及其详细信息。 有关详细信息,请参阅SANS Top 25 报告 |

| WASC Threat Classification Report |

此报告列出了 WASC 威胁分类中的漏洞及其详细信息。 有关更多信息,请参阅WASC 威胁分类报告 |

| Comparison Report | 这是一份详细的 Invicti 标准报告,其中包括多次扫描之间的比较结果。 欲了解更多信息,请参阅比较报告 |

| Knowledge Base Report | 这是一份列出扫描的知识库详细信息的报告。 有关详细信息,请参阅知识库报告 |

| F5 BIG-IP ASM WAF Rules | 这是一份根据 BIG-IP ASM WAF 规则列出漏洞的报告。 有关更多信息,请参阅F5 BIG-IP ASM WAF 规则报告 |

| ModSecurity WAF Rules | 这是一份根据 ModSecurity WAF 规则列出漏洞的报告。 有关更多信息,请参阅ModSecurity WAF 规则报告 |

五、入门案例

5.1 扫描网址

Home 选项卡下点击 New

输入网址

开始扫描

点击分配

扫描完成

5.2 查看最近扫描

点击 File 即可

更多有关扫描的详细教程请参考官网 文章来源:https://www.toymoban.com/news/detail-847283.html

官方文档https://www.invicti.com/support/what-is-invicti/文章来源地址https://www.toymoban.com/news/detail-847283.html

到了这里,关于漏洞扫描神器:Netsparker 保姆级教程(附链接)的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!