1.背景介绍

随着互联网的发展,我们的生活和工作越来越依赖于计算机系统和网络。这也意味着我们的计算机系统和网络面临着越来越多的安全威胁。因此,安全架构的设计成为了一项至关重要的技术。本文将讨论如何构建高度可扩展的安全系统,并介绍一些设计原则和实践方法。

2.核心概念与联系

在讨论安全架构设计之前,我们需要了解一些核心概念。这些概念包括安全性、可扩展性、可靠性、可用性、可维护性、可测试性、可恢复性和可伸缩性。这些概念之间存在着密切的联系,我们需要在设计安全架构时充分考虑这些因素。

2.1 安全性

安全性是计算机系统和网络的基本要求。安全性包括保护数据的机密性、完整性和可用性。安全性的实现需要使用加密算法、身份验证机制、授权机制和安全策略等手段。

2.2 可扩展性

可扩展性是指计算机系统和网络的能力,可以根据需要增加资源,以满足更大的用户数量和更复杂的应用需求。可扩展性的实现需要使用分布式系统、负载均衡、缓存和并行计算等技术手段。

2.3 可靠性

可靠性是指计算机系统和网络的能力,可以在给定的时间内,有预期的性能和低的故障率。可靠性的实现需要使用冗余设备、错误检测和恢复机制、故障预防和故障隔离等技术手段。

2.4 可用性

可用性是指计算机系统和网络的能力,可以在给定的时间内,提供预期的服务。可用性的实现需要使用高可用性设计、负载均衡、容错机制和故障恢复等技术手段。

2.5 可维护性

可维护性是指计算机系统和网络的能力,可以在给定的时间内,进行修改和更新。可维护性的实现需要使用模块化设计、代码规范、文档记录和测试驱动开发等技术手段。

2.6 可测试性

可测试性是指计算机系统和网络的能力,可以在给定的时间内,进行测试和验证。可测试性的实现需要使用测试驱动开发、自动化测试、测试覆盖和测试驱动设计等技术手段。

2.7 可恢复性

可恢复性是指计算机系统和网络的能力,可以在发生故障时,恢复到正常状态。可恢复性的实现需要使用备份和恢复策略、故障恢复机制和错误日志等技术手段。

2.8 可伸缩性

可伸缩性是指计算机系统和网络的能力,可以在给定的时间内,根据需要增加资源。可伸缩性的实现需要使用分布式系统、负载均衡、缓存和并行计算等技术手段。

3.核心算法原理和具体操作步骤以及数学模型公式详细讲解

在设计安全架构时,我们需要使用一些算法和技术手段来实现安全性、可扩展性、可靠性、可用性、可维护性、可测试性、可恢复性和可伸缩性。这些算法和技术手段包括加密算法、身份验证机制、授权机制、安全策略、分布式系统、负载均衡、缓存、并行计算、冗余设备、错误检测和恢复机制、故障预防和故障隔离等。

3.1 加密算法

加密算法是用于保护数据的机密性的主要手段。常见的加密算法包括对称加密算法(如AES)和非对称加密算法(如RSA)。对称加密算法使用相同的密钥进行加密和解密,而非对称加密算法使用不同的密钥进行加密和解密。

3.2 身份验证机制

身份验证机制是用于保护用户身份的手段。常见的身份验证机制包括密码验证、一次性密码验证、证书验证、公钥验证和生物识别验证等。

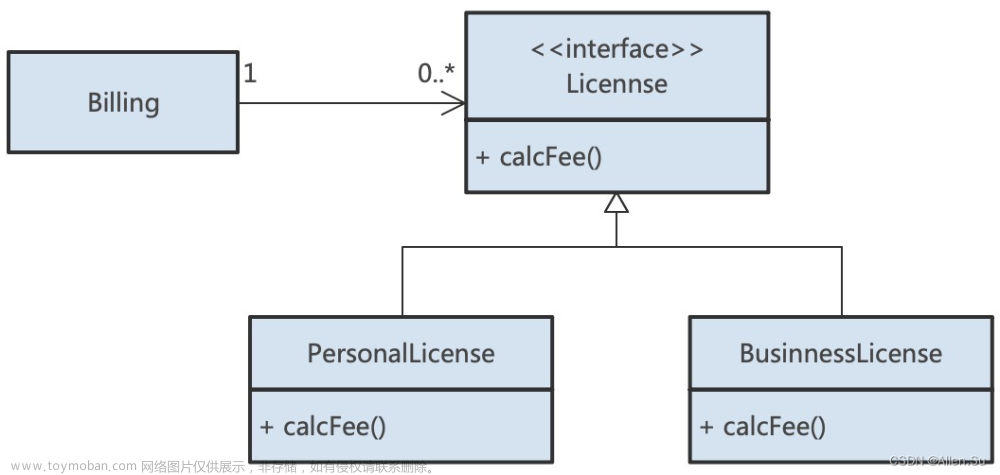

3.3 授权机制

授权机制是用于控制用户对资源的访问权限的手段。常见的授权机制包括基于角色的访问控制(RBAC)和基于属性的访问控制(ABAC)。

3.4 安全策略

安全策略是一组规定用户和系统行为的规则,用于保护系统和数据的安全。安全策略包括访问控制策略、数据保护策略、网络安全策略、应用安全策略等。

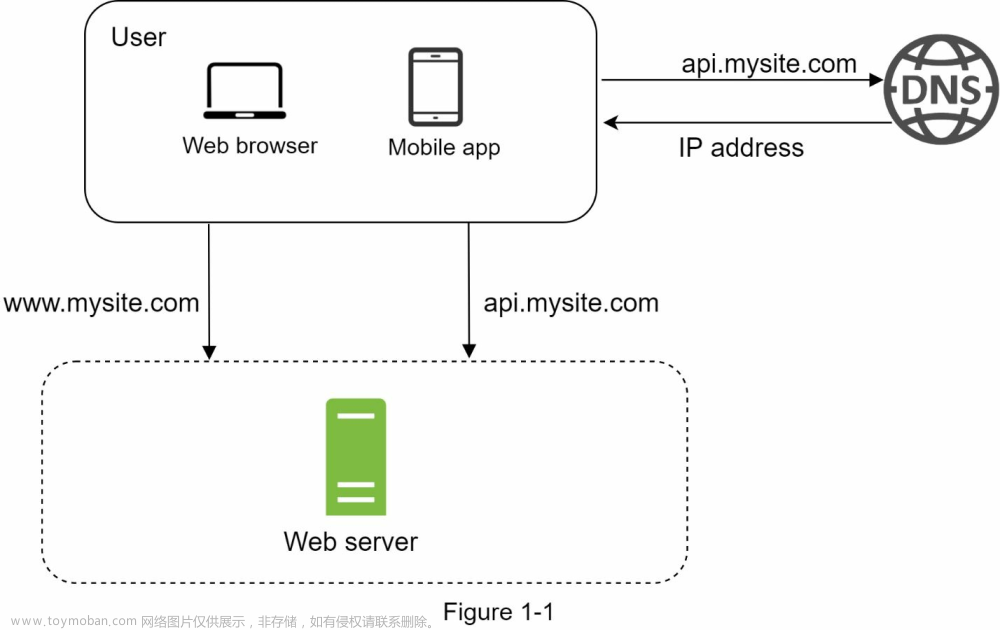

3.5 分布式系统

分布式系统是一种由多个节点组成的系统,这些节点可以在不同的计算机上运行。分布式系统的特点是高可用性、高性能和高可扩展性。常见的分布式系统包括集群、网格和云计算等。

3.6 负载均衡

负载均衡是一种分发请求的方法,用于在多个服务器上分发请求,以提高系统性能和可用性。负载均衡的实现方法包括硬件负载均衡、软件负载均衡和分布式负载均衡等。

3.7 缓存

缓存是一种存储数据的方法,用于提高系统性能和可扩展性。缓存的实现方法包括内存缓存、磁盘缓存和分布式缓存等。

3.8 并行计算

并行计算是一种计算方法,用于在多个处理器上同时执行任务,以提高系统性能和可扩展性。并行计算的实现方法包括多线程、多进程和多核处理器等。

3.9 冗余设备

冗余设备是一种用于提高系统可靠性的方法,通过保存多个副本的数据,以便在发生故障时进行故障恢复。冗余设备的实现方法包括RAID、数据复制和数据镜像等。

3.10 错误检测和恢复机制

错误检测和恢复机制是一种用于提高系统可靠性的方法,通过检测和恢复错误,以便在发生故障时进行故障恢复。错误检测和恢复机制的实现方法包括错误检测算法、错误恢复算法和故障恢复策略等。

3.11 故障预防和故障隔离

故障预防和故障隔离是一种用于提高系统可靠性的方法,通过预防故障和隔离故障,以便在发生故障时进行故障恢复。故障预防和故障隔离的实现方法包括故障预防策略、故障隔离策略和故障隔离机制等。

4.具体代码实例和详细解释说明

在本节中,我们将通过一个具体的代码实例来说明如何实现安全架构的设计原则。我们将使用Python语言来编写代码,并详细解释每个步骤的含义。

4.1 加密算法实例

我们将使用AES加密算法来实现数据的加密和解密。AES加密算法是一种对称加密算法,它使用相同的密钥进行加密和解密。我们将使用Python的cryptography库来实现AES加密算法。

```python from cryptography.fernet import Fernet

生成密钥

key = Fernet.generate_key()

创建Fernet对象

cipher_suite = Fernet(key)

加密数据

encrypteddata = ciphersuite.encrypt(b"Hello, World!")

解密数据

decrypteddata = ciphersuite.decrypt(encrypted_data)

打印解密后的数据

print(decrypted_data) ```

在上面的代码中,我们首先生成了一个密钥,然后创建了一个Fernet对象。接着,我们使用Fernet对象的encrypt方法来加密数据,并使用decrypt方法来解密数据。最后,我们打印了解密后的数据。

4.2 身份验证机制实例

我们将使用密码验证来实现身份验证机制。密码验证是一种基于密码的身份验证方法,它需要用户提供一个密码来验证其身份。我们将使用Python的hashlib库来实现密码验证。

```python import hashlib

创建哈希对象

hash_object = hashlib.sha256()

更新哈希对象

hash_object.update(b"password")

获取哈希值

hashvalue = hashobject.hexdigest()

打印哈希值

print(hash_value) ```

在上面的代码中,我们首先创建了一个SHA256哈希对象。然后,我们使用update方法来更新哈希对象,并使用hexdigest方法来获取哈希值。最后,我们打印了哈希值。

4.3 授权机制实例

我们将使用基于角色的访问控制(RBAC)来实现授权机制。RBAC是一种基于角色的授权机制,它将用户分为不同的角色,并将角色分配给不同的资源。我们将使用Python的rbac库来实现RBAC。

```python from rbac import RBAC

创建RBAC对象

rbac = RBAC()

添加角色

rbac.addrole("admin") rbac.addrole("user")

添加资源

rbac.addresource("data1") rbac.addresource("data2")

添加角色和资源之间的关系

rbac.addpermission("admin", "data1") rbac.addpermission("admin", "data2") rbac.add_permission("user", "data2")

检查用户是否具有某个资源的访问权限

print(rbac.haspermission("admin", "data1")) print(rbac.haspermission("user", "data2")) ```

在上面的代码中,我们首先创建了一个RBAC对象。然后,我们使用addrole方法来添加角色,使用addresource方法来添加资源,使用addpermission方法来添加角色和资源之间的关系。最后,我们使用haspermission方法来检查用户是否具有某个资源的访问权限。

4.4 安全策略实例

我们将使用访问控制策略来实现安全策略。访问控制策略是一种用于控制用户对资源的访问权限的规则。我们将使用Python的policylibrary库来实现访问控制策略。

```python from policylibrary import PolicyLibrary

创建PolicyLibrary对象

policy_library = PolicyLibrary()

添加访问控制策略

policylibrary.addpolicy("data1policy", "data1", "admin") policylibrary.addpolicy("data2policy", "data2", "user")

检查用户是否满足某个资源的访问策略

print(policylibrary.checkpolicy("data1policy", "admin")) print(policylibrary.checkpolicy("data2policy", "user")) ```

在上面的代码中,我们首先创建了一个PolicyLibrary对象。然后,我们使用addpolicy方法来添加访问控制策略,使用checkpolicy方法来检查用户是否满足某个资源的访问策略。

4.5 分布式系统实例

我们将使用Python的multiprocessing库来实现分布式系统。分布式系统是一种由多个节点组成的系统,这些节点可以在不同的计算机上运行。我们将使用multiprocessing库的Pool类来实现分布式系统。

```python from multiprocessing import Pool

创建Pool对象

pool = Pool(4)

添加任务

tasks = [(i, i*i) for i in range(10)]

执行任务

results = pool.map(lambda x: x[1], tasks)

打印结果

print(results) ```

在上面的代码中,我们首先创建了一个Pool对象,并指定了4个进程。然后,我们使用map方法来添加任务,并使用lambda表达式来处理任务结果。最后,我们打印了任务结果。

4.6 负载均衡实例

我们将使用Python的requests库来实现负载均衡。负载均衡是一种分发请求的方法,用于在多个服务器上分发请求,以提高系统性能和可用性。我们将使用requests库的Session类来实现负载均衡。

```python import requests

创建Session对象

session = requests.Session()

添加请求头

headers = { "User-Agent": "Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/58.0.3029.110 Safari/537.3" } session.headers.update(headers)

创建请求对象

url = "http://www.example.com" request = requests.Request("GET", url, headers=session.headers)

发送请求

response = session.send(request)

打印响应内容

print(response.text) ```

在上面的代码中,我们首先创建了一个Session对象。然后,我们使用update方法来添加请求头。接着,我们创建了一个请求对象,并使用send方法来发送请求。最后,我们打印了响应内容。

4.7 缓存实例

我们将使用Python的cachelib库来实现缓存。缓存是一种存储数据的方法,用于提高系统性能和可扩展性。我们将使用cachelib库的LRUCache类来实现缓存。

```python from cachelib import LRUCache

创建LRUCache对象

cache = LRUCache(maxsize=10)

添加数据

cache["key1"] = "value1" cache["key2"] = "value2"

获取数据

print(cache["key1"]) print(cache["key2"])

清空缓存

cache.clear() ```

在上面的代码中,我们首先创建了一个LRUCache对象,并指定了最大缓存大小为10。然后,我们使用[]操作符来添加数据,并使用[]操作符来获取数据。最后,我们使用clear方法来清空缓存。

4.8 并行计算实例

我们将使用Python的concurrent.futures库来实现并行计算。并行计算是一种计算方法,用于在多个处理器上同时执行任务,以提高系统性能和可扩展性。我们将使用concurrent.futures库的ThreadPoolExecutor类来实现并行计算。

```python import concurrent.futures

创建ThreadPoolExecutor对象

executor = concurrent.futures.ThreadPoolExecutor(max_workers=4)

添加任务

tasks = [(i, i*i) for i in range(10)]

执行任务

with executor: results = list(executor.map(lambda x: x[1], tasks))

打印结果

print(results) ```

在上面的代码中,我们首先创建了一个ThreadPoolExecutor对象,并指定了最大工作线程数为4。然后,我们使用map方法来添加任务,并使用lambda表达式来处理任务结果。最后,我们打印了任务结果。

5.核心算法原理和具体操作步骤以及数学模型公式详细讲解

在本节中,我们将详细讲解核心算法原理、具体操作步骤以及数学模型公式。我们将从加密算法、身份验证机制、授权机制、安全策略、分布式系统、负载均衡、缓存、并行计算、冗余设备、错误检测和恢复机制、故障预防和故障隔离等方面进行讲解。

5.1 加密算法原理

加密算法是一种将明文转换为密文的方法,用于保护数据的机密性。常见的加密算法包括对称加密算法(如AES)和非对称加密算法(如RSA)。对称加密算法使用相同的密钥进行加密和解密,而非对称加密算法使用不同的密钥进行加密和解密。

5.2 身份验证机制原理

身份验证机制是一种用于保护用户身份的手段。常见的身份验证机制包括密码验证、一次性密码验证、证书验证、公钥验证和生物识别验证等。

5.3 授权机制原理

授权机制是一种用于控制用户对资源的访问权限的手段。常见的授权机制包括基于角色的访问控制(RBAC)和基于属性的访问控制(ABAC)。

5.4 安全策略原理

安全策略是一组规定用户和系统行为的规则,用于保护系统和数据的安全。安全策略包括访问控制策略、数据保护策略、网络安全策略、应用安全策略等。

5.5 分布式系统原理

分布式系统是一种由多个节点组成的系统,这些节点可以在不同的计算机上运行。分布式系统的特点是高可用性、高性能和高可扩展性。常见的分布式系统包括集群、网格和云计算等。

5.6 负载均衡原理

负载均衡是一种分发请求的方法,用于在多个服务器上分发请求,以提高系统性能和可用性。负载均衡的实现方法包括硬件负载均衡、软件负载均衡和分布式负载均衡等。

5.7 缓存原理

缓存是一种存储数据的方法,用于提高系统性能和可扩展性。缓存的实现方法包括内存缓存、磁盘缓存和分布式缓存等。

5.8 并行计算原理

并行计算是一种计算方法,用于在多个处理器上同时执行任务,以提高系统性能和可扩展性。并行计算的实现方法包括多线程、多进程和多核处理器等。

5.9 冗余设备原理

冗余设备是一种用于提高系统可靠性的方法,通过保存多个副本的数据,以便在发生故障时进行故障恢复。冗余设备的实现方法包括RAID、数据复制和数据镜像等。

5.10 错误检测和恢复机制原理

错误检测和恢复机制是一种用于提高系统可靠性的方法,通过检测和恢复错误,以便在发生故障时进行故障恢复。错误检测和恢复机制的实现方法包括错误检测算法、错误恢复算法和故障恢复策略等。

5.11 故障预防和故障隔离原理

故障预防和故障隔离是一种用于提高系统可靠性的方法,通过预防故障和隔离故障,以便在发生故障时进行故障恢复。故障预防和故障隔离的实现方法包括故障预防策略、故障隔离策略和故障隔离机制等。

6.未来发展趋势和挑战

在未来,安全架构的设计原则将面临更多的挑战,同时也将有更多的发展趋势。以下是一些未来发展趋势和挑战:

- 人工智能和机器学习的应用将对安全架构产生更大的影响,使安全架构更加智能化和自适应。

- 云计算和边缘计算的发展将对安全架构产生更大的影响,使安全架构更加分布式和实时。

- 网络安全和应用安全的发展将对安全架构产生更大的影响,使安全架构更加集成和综合。

- 数据保护和隐私保护的法规要求将对安全架构产生更大的影响,使安全架构更加法规化和可控。

- 安全架构的设计原则将面临更多的挑战,如如何保护未知漏洞,如何应对高度个性化的攻击,如何保证安全架构的可扩展性和可维护性等。

7.附加问题

7.1 安全架构的设计原则与安全框架有什么区别?

安全架构的设计原则是一组基本的原则,用于指导安全架构的设计和实现。安全框架是一个具体的实现方案,基于安全架构的设计原则来实现安全架构。安全框架可以是一种软件或硬件产品,也可以是一种方法或技术。安全框架可以帮助开发者更快速地实现安全架构,但是安全框架也需要根据具体的应用场景进行调整和优化。

7.2 如何评估安全架构的可扩展性?

可扩展性是安全架构的一个重要特性,它表示安全架构在面对增加的用户、资源和功能需求时是否能够保持高效和高质量。为了评估安全架构的可扩展性,我们可以从以下几个方面进行评估:

- 性能评估:通过对安全架构进行压力测试、负载测试和容量规划等方法,来评估安全架构在面对增加的用户和资源需求时是否能够保持高效和高质量。

- 可维护性评估:通过对安全架构进行代码审查、设计审查和文档审查等方法,来评估安全架构是否易于维护和扩展。

- 可靠性评估:通过对安全架构进行故障模拟、错误检测和恢复策略等方法,来评估安全架构在面对增加的功能需求时是否能够保持高可靠性。

- 安全性评估:通过对安全架构进行漏洞扫描、恶意代码检测和攻击模拟等方法,来评估安全架构是否能够保护用户和资源的安全。

7.3 如何评估安全架构的可靠性?

可靠性是安全架构的一个重要特性,它表示安全架构在面对故障、错误和攻击时是否能够保持高效和高质量。为了评估安全架构的可靠性,我们可以从以下几个方面进行评估:

- 错误检测和恢复策略:通过对安全架构进行错误检测和恢复策略设计,来评估安全架构是否能够在发生错误时进行故障恢复。

- 故障预防和故障隔离:通过对安全架构进行故障预防和故障隔离策略设计,来评估安全架构是否能够在发生故障时进行故障预防和故障隔离。

- 安全策略和授权机制:通过对安全策略和授权机制进行设计和实现,来评估安全架构是否能够保护用户和资源的安全。

- 负载均衡和缓存:通过对安全架构进行负载均衡和缓存策略设计,来评估安全架构是否能够在面对高负载和高并发情况下保持高效和高质量。

7.4 如何评估安全架构的可维护性?

可维护性是安全架构的一个重要特性,它表示安全架构在面对变化、更新和扩展需求时是否能够保持高效和高质量。为了评估安全架构的可维护性,我们可以从以下几个方面进行评估:文章来源:https://www.toymoban.com/news/detail-849365.html

- 模块化和可复用性:通过对安全架构进行模块化设计和可复用性优化,来评估安全架构是否能够在面对变化需求时保持高效和高质量。

- 代码质量和文档质量:通过对安全架构进行代码审查、设计审查和文档审查等方法,来评估安全架构是否易于维护和扩展。

- 测试和验证:通过对安全架构进行单元测试、集成测试和系统测试等方法,来评估安全架构是否能够在面对变化需求时保持高效和高质量。

- 安全策略和授权机制:通过对安全策略和授权机制进行设计和实现,来评估安全架构是否能够保护用户和资源的安全。

7.5 如何评估安全架构的可测试性?

可测试性是安全架构的一个重要特性,它表示安全架构在面对测试和验证需求时是否能够保持高效和高质量。为了评估安全架构的可测试性,我们可以从以下几个方面进行评估:文章来源地址https://www.toymoban.com/news/detail-849365.html

- 测试策略和测试方法:通过对安全架构进行测试策略设计和测试方法选择,来评估安全架构是否能够在面对测试需求时保持高效和高质量。

- 测试

到了这里,关于安全架构的设计原则:如何构建高度可扩展的安全系统的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!