发现主机

netdiscover -r 192.168.164.0

扫描端口

看到开放80和31337端口都为http服务

浏览器访问测试

查看80端口和31337端口网页和源代码并无发现有用信息

目录扫描

扫描出80端口并无有用信息

扫描31337端口

发现敏感文件robots.txt和目录.ssh

访问敏感文件和目录

/.ssh下是一些文件名,可得知分别是私钥,数字签名,公钥文件

尝试访问私钥文件看是否可以下载

下载下来打开分析,发现需要密码,尝试下载其他文件分析

下载id_rsa.pub,拖到桌面使用cat查看文件

发现用户名泄露

发现用户名泄露

访问robots.txt文件,发现莫名目录,继续访问该目录

得到flag1

得到flag1

尝试连接

发现需要密码

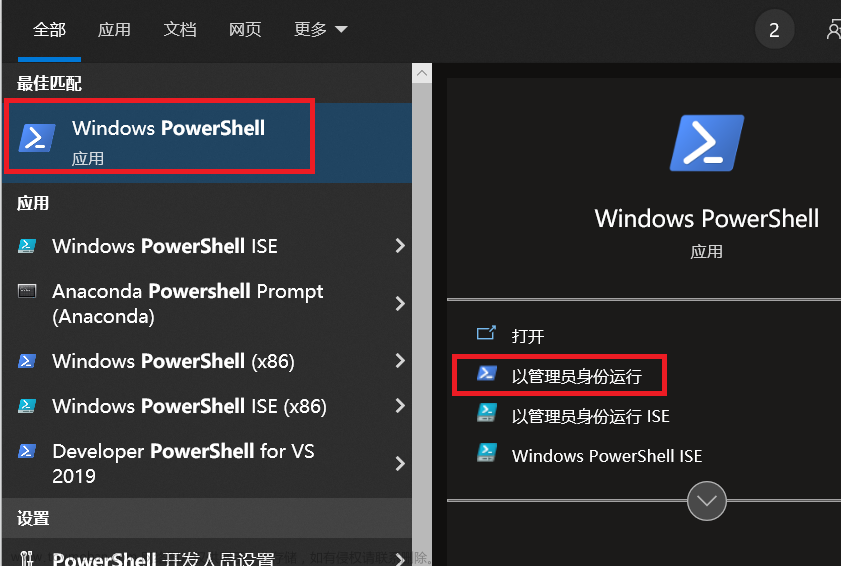

破解密码

先将id_rsa转为john可识别文件

使用字典进行暴力破解,得到密码

连接

登陆成功

提权

查看/etc/passwd和home目录下并无发现有用文件,进入/root目录下发现flag文件和c源文件

尝试打开flag.txt文件发现没权限

尝试打开c源文件,进行分析代码,并且也发现了falg2

运行C程序,并没啥用

分析代码可知,buf占20个,如果超过会造成溢出,根据此漏洞再次尝试

分析代码可知,buf占20个,如果超过会造成溢出,根据此漏洞再次尝试

发现已提权为root用户,再查看flag,发现flag3

文章来源地址https://www.toymoban.com/news/detail-849614.html文章来源:https://www.toymoban.com/news/detail-849614.html

到了这里,关于web安全-SSH私钥泄露的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!