原理

其实小程序授权和云函数执行是一回事,和小程序取code也是一回事,调用的call也是同一个,只不过参数不同,而且实际上执行的call和hook结果的call是不一样的,在这里我们使用frida来hook云函数执行的参数和结果。

- 目前其他功能以开发完成,并编译为DLL,具体文档可以看:个非寻的 wechathook 文档

以上仅供学习交流使用。

参数call

首先确定参数的call,逆向找call的过程就不说了,想要知道怎么找call的私聊就好,这里我们HOOK这个wechatwin.3B4E370,此时可以看到ecx的值就是json格式的参数,但实际上我们从这三个连续的call可以猜到,他可能有3个参数,然后我们在堆栈窗口上也能看到,除了json格式的参数以外,还有两个参数(另外一个是重复的),所以这里我们确切的说应该是要hook三个参数出来,实际的测试中还涉及一个task_id的数据,这个数据不为0的,才是真正的参数。这段json数据的偏移是0。

返回结果call

云函数的返回结果我这里hook的是wmpf_host_export.dll这个模块,可以看到,在这里下断之后,在与esi接近的地址中有一段是返回的云函数结果,偏移的0x24

使用frida进行hook

from __future__ import print_function

import json

import frida

import sys

def on_message(message, data):

conte = json.loads(message['payload'])

if conte['task_id'] != 0:

print('返回结果:',message['payload'])

def on_parameter(message, data):

conte = json.loads(message['payload'])

if conte.get('task_id',None) != 0:

print('参数:', message['payload'])

def main(target_process):

session = frida.attach(target_process)

scriptresult = session.create_script("""

var ModAddress=Process.findModuleByName('wmpf_host_export.dll');

//console.log('ModAdress:' + ModAddress.base);

var hookAddress=ModAddress.base.add('0xA5320')

Interceptor.attach(hookAddress,{

onEnter:function(args) {

//console.log(JSON.stringify(this.context));

var esi=this.context.esi;

//var esi1=Memory.readPointer(esi+0x24)

var result=Memory.readUtf8String(Memory.readPointer(esi.add('0x24')));

send(result)

}

})

""")

scriptparameter = session.create_script("""

var ModAddress=Process.findModuleByName('WeChatWin.dll');

//console.log('ModAdress:' + ModAddress.base);

var hookAddress=ModAddress.base.add('0x54A560')

Interceptor.attach(hookAddress,{

onEnter:function(args) {

//console.log(JSON.stringify(this.context));

var ecx=this.context.ecx;

//var datapoin=Memory.readPointer(ecx)

var result=Memory.readUtf8String(Memory.readPointer(ecx));

send(result)

}

})

""")

scriptresult.on('message', on_message)

scriptresult.load()

scriptparameter.on('message', on_parameter)

scriptparameter.load()

print("[!] Ctrl+D on UNIX, Ctrl+Z on Windows/cmd.exe to detach from instrumented program.\n\n")

sys.stdin.read()

session.detach()

if __name__ == '__main__':

main('wechat.exe')

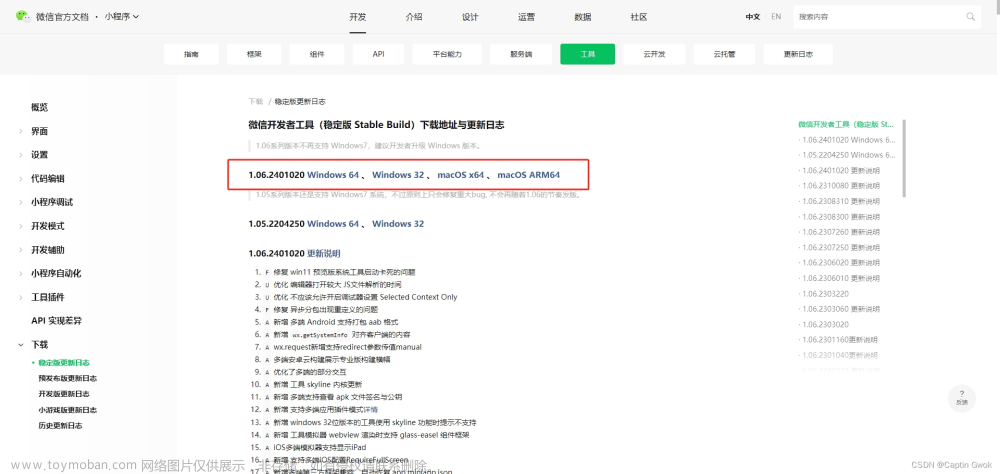

代码中实际的偏移因版本不同而不同,大家只要把对应版本的偏移计算出来就可以直接运行代码。文章来源:https://www.toymoban.com/news/detail-849923.html

结果

这里之所以参数和返回结果数量不同,是因为有些参数并不会有产生返回结果,即当task_id等于0的参数,一般不会有返回结果。如果想要获取code和sessionid等的参数可以看我的上一篇文章文章来源地址https://www.toymoban.com/news/detail-849923.html

到了这里,关于纯python实现小程序云函数抓包(附完整代码)的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!