目录

0 引言

1 个人信息流转

1.1 个人信息流转的分类

图1

图2

图3

图4

图5

图6

1.2 易混淆的概念

1.2.1 委托处理与第三方接入

1.2.2 共享与共同控制

1.3 小结

2 个人信息流转安全合规实践问题及原因分析

2.1 产业界、法规界、标准界认知的差异

2.2 个人信息流转的模糊边界

2.3 个人信息流转安全合规实践相关问题的原因分析

3 个人信息流转安全合规分析模型

3.1 模型构建

图7

3.2 模型维护

3.3 小结

4 个人信息流转安全合规建议

4.1 密切跟踪法规、标准动态

4.2 严格个人信息流转内部控制

4.3 提高个人信息安全相关技术能力

5 结束语

摘要

基于对国内个人信息安全相关法规、标准的梳理,对个人信息的流转方式进行了分类研究;对个人信息流转在应用过程中遇到的安全合规问题进行了梳理、分类及原因分析;提出个人信息流转安全合规分析模型;对个人信息控制者的个人信息流转活动提出安全合规建议。

关键词: 个人信息流转; 安全合规; 合规建议; 个人信息控制者

0 引言

自2021年11月《中华人民共和国个人信息保护法》(简称《个人信息保护法》)实施以来,中央网信办、工业和信息化部、国家市场监督管理总局、公安部等部门以不同形式组织了个人信息安全专项执法检查;与《个人信息保护法》相关的标准体系逐步完善;针对个人信息控制者及其相关业务的检测、认证、评估制度陆续建立,个人信息控制者对法规、标准的认识逐步深入。

由于《个人信息保护法》及相关标准多为概括性、总体性要求,因此在实施过程中,各部门、第三方机构、标准制定者、个人信息控制者对法规和标准的理解存在差异。本文以《个人信息保护法》、GB/T 35273—2020《信息安全技术 个人信息安全规范》[1]等法规、标准的合规活动为研究对象,结合个人信息安全相关标准制定、修订及检测认证工作实践,系统梳理个人信息流转的主要方式,对企业的个人信息流转安全合规活动提出建议。

1 个人信息流转

1.1 个人信息流转的分类

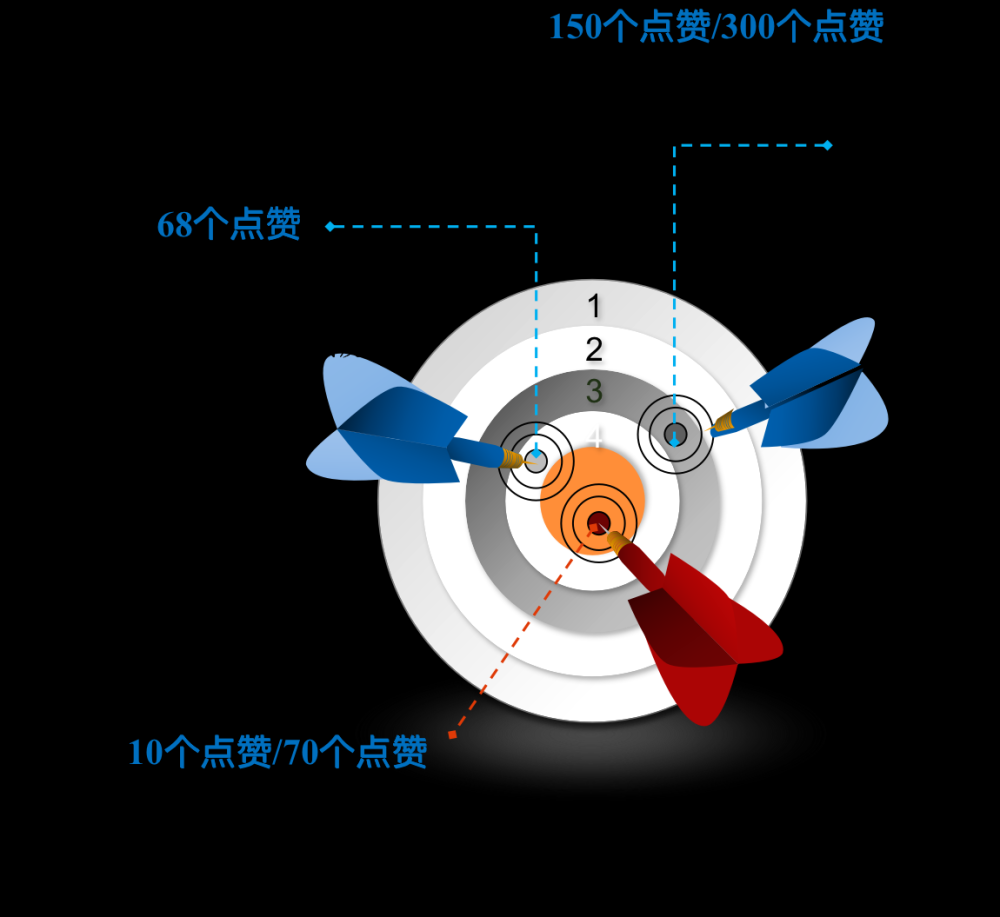

如表1所示,《个人信息保护法》及GB/T 35273—2020《信息安全技术 个人信息安全规范》涉及多类个人信息流转方式。为便于理解和区分,将表1中除“删除”外的各类个人信息流转方式以流转图表示,详情见图1~图6。

表1 个人信息流转类型

| 序号 |

流转类型 |

个人信息控制者数量 |

来源 |

备注 |

| 1 |

收集 |

1 |

GB/T 35273—2020 3.5 |

个人信息由个人信息主体流转至个人信息控制者 |

| 2 |

共享文章来源:https://www.toymoban.com/news/detail-850391.html |

≥2文章来源地址https://www.toymoban.com/news/detail-850391.html |

到了这里,关于个人信息流转安全合规探索的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!