目录

思维导图

前置知识

案例一:Zblog-密文 MD5 传输加密猜解

案例二:服务类-SSH&RDP 远程终端猜解

案例三:应用类-ZIP&Word 文件压缩包猜解

案例四:github上收集的常见服务器设备,协议,以及常见平台默认密码

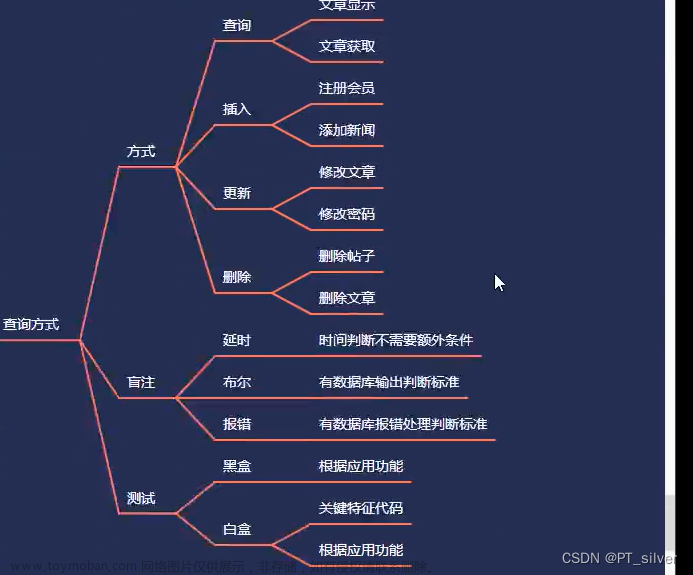

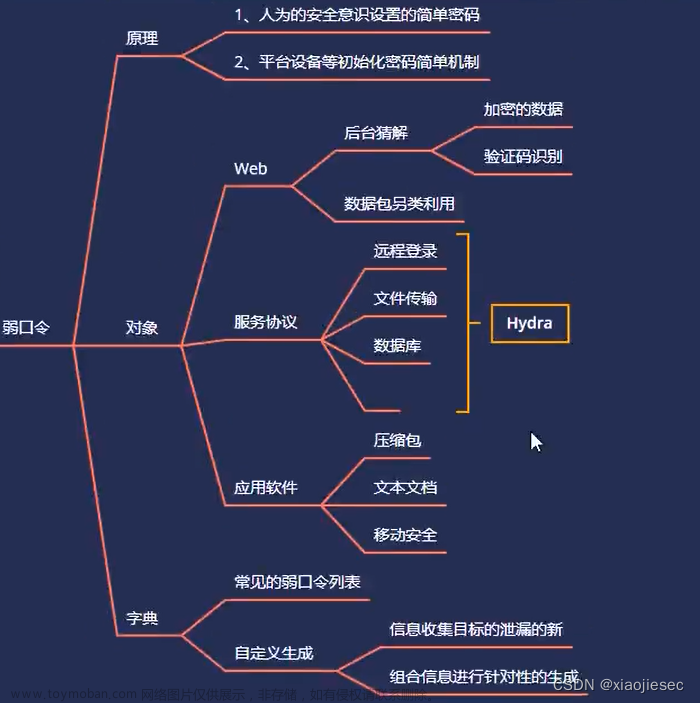

思维导图

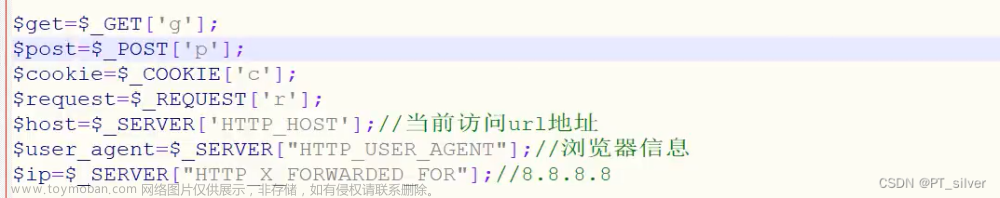

前置知识

产生原因:

安全意识:自己设置的xiaojie123弱密码

初始化:初始密码为123456,未进行修改

出现领域: web应用,安全设备,平台组件,操作系统

信息泄露查询网站:(都是国外的,国内禁止搭建社工库(违法!))

https://monitor.mozilla.org/user

https://haveibeenpwned.com/

可以查看自己是否有过信息泄露,不过只能测试比较大的网站,甚至大多数都在国外的数据

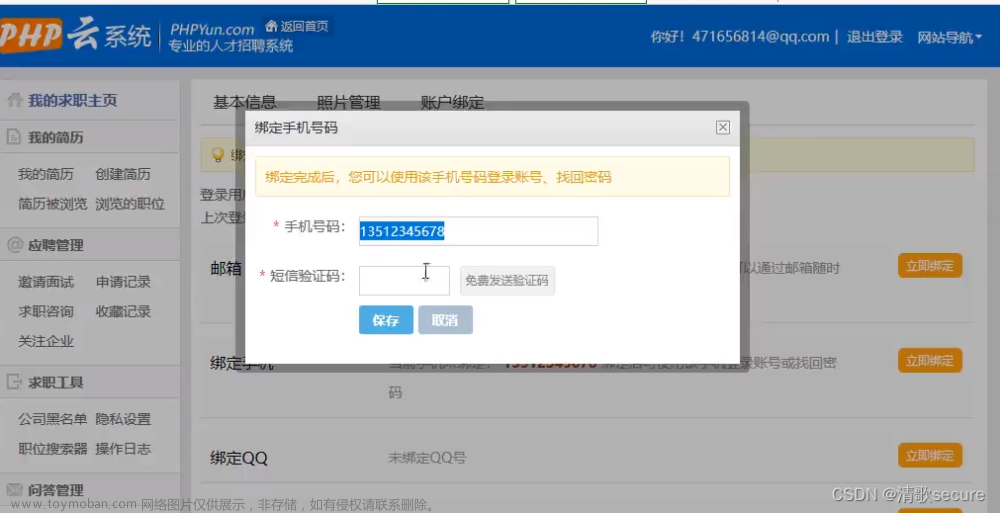

社工字典生成网站:密码字典生成器|在线密码字典生成

按照指示填入个人信息,生成

直接会生成社工密码字典

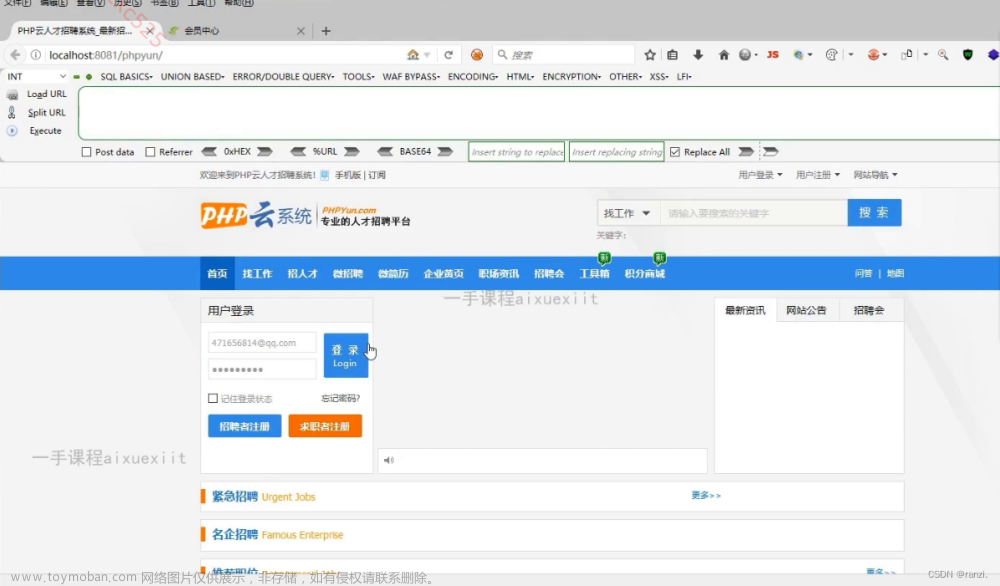

案例一:Zblog-密文 MD5 传输加密猜解

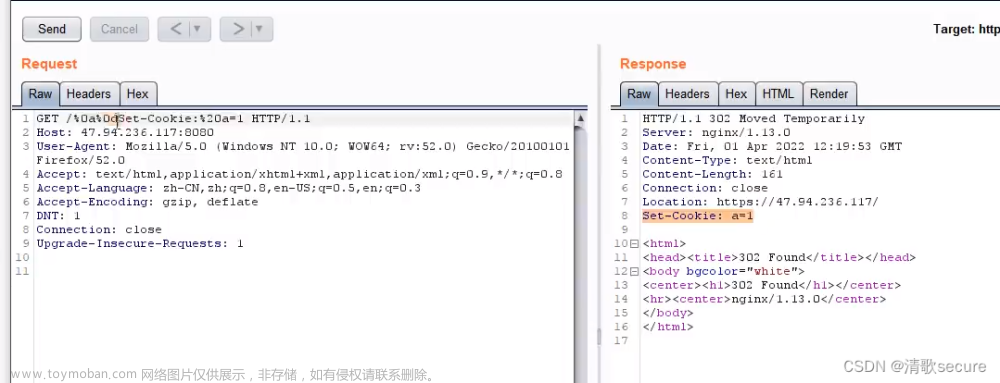

登录后台,登录的时候抓包

这里密码用的是md5加密

发送到intruder,添加变量

这里字典是自己写的一个简单的字典需要可以从网上下载

这里是md5加密,需要自己设置

爆破出来了

密码进行解密

案例二:服务类-SSH&RDP 远程终端猜解

Linux最高用户为root,利用ssh可建立连接

Windows最高用户为administrator,可以利用rpd建立连接

利用工具hydra,常用参数

-s PORT 可通过这个参数指定非默认端口。

-l LOGIN 指定破解的用户,对特定用户破解。

-L FILE 指定用户名字典。

-p PASS 小写,指定密码破解,少用,一般是采用密码字典。

-P FILE 大写,指定密码字典。

-e ns 可选选项,n:空密码试探,s:使用指定用户和密码试探。

-C FILE 使用冒号分割格式,例如“登录名:密码”来代替-L/-P 参数。

-M FILE 指定目标列表文件一行一条。

-o FILE 指定结果输出文件。

-f 在使用-M 参数以后,找到第一对登录名或者密码的时候中止破解。

-t TASKS 同时运行的线程数,默认为 16。

-w TIME 设置最大超时的时间,单位秒,默认是 30s。

-v / -V 显示详细过程。

server 目标 ip

service 指定服务名,支持的服务和协议:telnet ftp pop3[-ntlm] imap[-

ntlm] smb smbnt http-{head|get} http-{get|post}-form http-proxy

cisco cisco-enable vnc ldap2 ldap3 mssql mysql oracle-listener

postgres nntp socks5 rexec rlogin pcnfs snmp rsh cvs svn icq

sapr3 ssh smtp-auth[-ntlm] pcanywhere teamspeak sip vmauthd

firebird ncp afp 等等。破解ssh 账号为root 密码为123.com的账户

尝试建立连接

爆破windows,rdp密码

远程连接,redesktop ip -u username

案例三:应用类-ZIP&Word 文件压缩包猜解

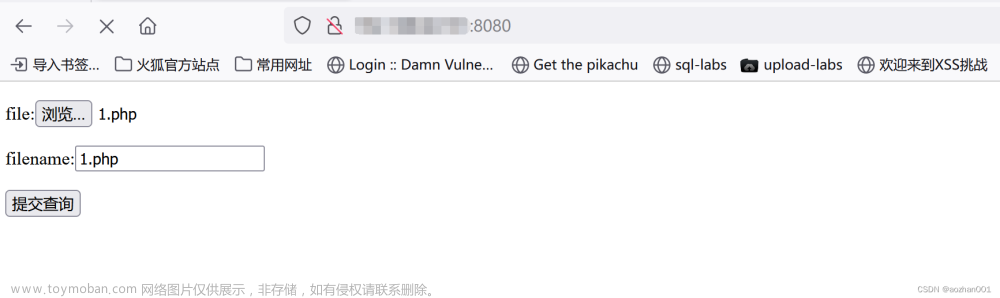

爆破zip

自建一个压缩包,设置一个密码

自己先写一个简单的密码字典

利用工具archpr

爆破

爆破word文件

一个爆破各种后缀的外国网站:(收费)【官方】PassFab-专注于Windows,Mac,iOS,Android问题解決方案

创建一个加密文件

这里用的是破解版去破解密码

爆破出来的结果

案例四:github上收集的常见服务器设备,协议,以及常见平台默认密码

git网站:

常见设备与协议:https://github.com/danielmiessler/SecLists

常见平台:https://github.com/hetianlab/DefaultCreds-cheat-sheet

第一个网站下载,里面是常见设备以及协议的初始账号密码或使用频率最高的密码

利用这一条

用fofa搜索一条

尝试利用admin,admin进行登录,成功登录文章来源:https://www.toymoban.com/news/detail-850732.html

文章来源地址https://www.toymoban.com/news/detail-850732.html

文章来源地址https://www.toymoban.com/news/detail-850732.html

到了这里,关于第52天:WEB攻防-通用漏洞&弱口令安全&社工字典生成&服务协议&Web应用的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!