一、telnet远程连接

-

简介:

- telnet 是一种用于在网络上进行远程登录的协议,允许用户通过网络连接到另一台计算机,并在其上执行命令。它是早期互联网上最早的远程登录协议之一,但由于安全性差,逐渐被更安全的协议如 SSH 所取代。尽管如此,Telnet 仍然在某些特定情况下被使用,例如在内部网络中进行临时调试或访问一些旧设备。

- Telnet 使用简单的文本传输协议,在客户端和服务器之间传递命令和响应。通过 Telnet 连接到远程主机,用户可以执行各种命令,就像在本地计算机上一样。然而,由于 Telnet 使用明文传输,存在严重的安全风险,因为所有的数据(包括用户名和密码)都以纯文本形式在网络上传输,这使得用户容易受到中间人攻击或窃听。

-

远程管理类型

-

windows远程管理有2种类型:

-

01 远程桌面(图形)

- 远程桌面允许用户通过网络远程连接到另一台运行 Windows 的计算机,以便在远程计算机上查看和操作桌面。这种方式提供了图形用户界面(GUI),用户可以像在本地计算机上一样使用远程计算机。远程桌面功能通常用于远程技术支持、远程办公和远程服务器管理等场景。在 Windows 中,远程桌面功能可以通过配置远程桌面服务(Remote Desktop Service)来实现。

- 02 (命令行)telnet

-

01 远程桌面(图形)

-

-

telnet远程连接三层设备步骤

-

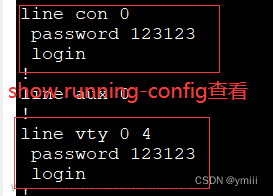

1、配置线配置路由器,设置进入路由器的密码 Router(config)# hostname R-1 //设置主机名 R-1(config)# enable password 123123 //设置特权模式的密码 R-1(config)# line console 0 //进入console配置线路 R-1(config-line)# password 123123 //设置console连接口密码 R-1(config-line)# login //启用配置密码 no login表示不启用 2、telnet远程连接三层设备 R-1(config)# int g0/0 //进入远程连接设备的接口 R-1(config-if)# line vty 0 4 //进入虚拟的console线路,默认0-15,此命令表示最多5个远程连接 R-1(config-line)# password 123123 //设置远程连接的密码 R-1(config-line)# login //启用密码 3、一些指令 R-1# show running-config //查看当前配置情况 R-1# show startup-config //查看当前是否有保存的配置 R-1# erase startup-config //删除之前的设置 (恢复出厂设置) R-1# show running-config //查看当前配置情况 R-1#reload //恢复原始设置

-

-

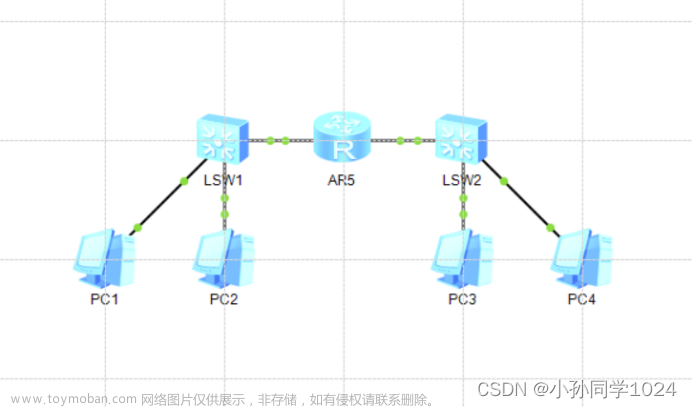

配置telnet远程连接三层设备模拟

- 先给终端设备配置网络——给路由器接口配置网络——配置路由(静态路由)——链路连通

-

尝试用pc0,远程连接对R-2进行配置

- 配置路由,配置进入路由R-2的密码

-

telnet远程连接交换机步骤

-

Switch(config)# int vlan 1 //进入交换机的vlan Switch(config-if)# ip address 192.168.1.100 255.255.255.0 //对交换机vlan进行ip配置 Switch(config-if)# no shutdown //打开 Switch(config-if)# exit //退出 Switch(config)# line vty 0 4 //进入虚拟的console线路 Switch(config-line)#password 123123 //设置密码 Switch(config-line)# login //启用密码 Switch(config-line)# privilege level 3 //级别0即参观级;级别1即监控级;级别2即配置级;级别3即管理级; //如果用户想要实现权限的精细管理,则可以将命令级别扩展到0~ 15级。 Switch(config-line)#end //设置结束并退回特权模式 Switch#show run -

-

-

连接成功

连接成功

-

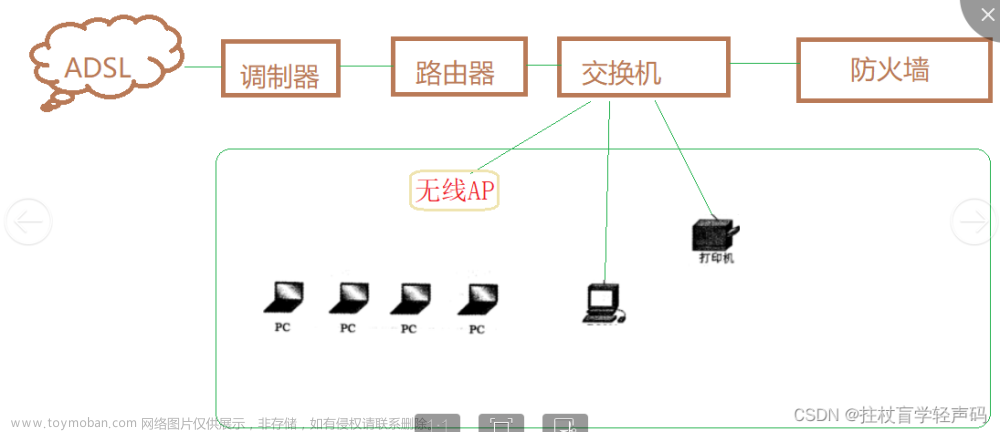

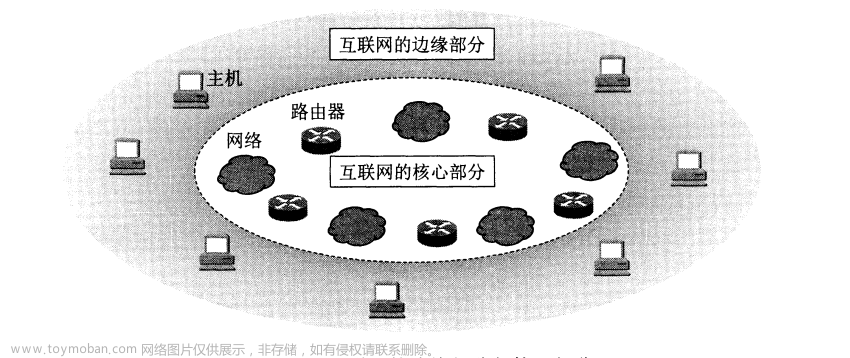

二、NAT地址转换

-

NAT地址转换

- 是指网络地址转换,在1994年提出的。

- 将内部网络的私有 IP 地址映射到公共 IP 地址上,以实现与外部网络的通信。

- N AT 实 际上 是为 解决IPv4地址短缺而开发的技术。

- NAT是用于在本地网络中使用私有地址,在连接互联网时转而使用全局IP 地址的技术。

- NAT旨在通过将一个外部 IP 地址和端口映射到更大的内部 IP 地址集来转换 IP 地址。基本上,NAT 使用流量表将流量从一个外部(主机)IP 地址和端口号路由到与网络上的终结点关联的正确内部 IP 地址.

-

实现方式

- 静态转换Static Nat

- 静态 NAT 将一个内部私有 IP 地址与一个外部公共 IP 地址一对一地映射起来,使得内部网络中的特定主机始终被映射到同一个外部 IP 地址上。这种方式通常用于需要将特定内部服务器(如 Web 服务器或邮件服务器)暴露到外部网络,并确保其 IP 地址不变的情况下。静态 NAT 的映射关系是固定的,不会根据需求动态变化。

- 动态转换Dynamic Nat

- 动态 NAT 允许在内部网络和外部网络之间建立一对一的 IP 地址映射,但是与静态 NAT 不同的是,动态 NAT 的映射关系是动态分配的,根据需求而变化。动态 NAT 通常用于内部网络中的多个主机需要共享一组公共 IP 地址访问外部网络的情况。当内部主机请求访问外部网络时,动态 NAT 会临时分配一个可用的公共 IP 地址给该主机,完成通信后则释放。

- 端口多路复用OverLoad

- 端口多路复用是一种动态 NAT 的特殊形式,它允许多个内部主机通过单个公共 IP 地址访问外部网络。在端口多路复用中,除了使用 IP 地址进行映射外,还利用了端口号来区分不同的内部主机。内部主机的私有 IP 地址与源端口号结合,映射到 NAT 设备的公共 IP 地址和不同的源端口号上,以实现多个内部主机共享一个公共 IP 地址访问外部网络的功能。端口多路复用通常用于家庭网络或小型企业中,可以节省公共 IP 地址资源,同时提供了一定程度的安全性,因为外部网络无法直接访问内部主机,而是通过 NAT 设备进行转发。

- 静态转换Static Nat

-

NAT路由器配置步骤

-

静态NAT

-

1、全局配置模式下配置NAT池 R-1(config)# ip nat pool mmm 200.200.200.100 200.200.200.200 netmask 255.255.255.0 //设置一个nat池,命名为mmm,NAT 池中可用地址范围200.200.200.100——200.200.200.200 2、全局配置模式下配置静态 NAT 映射 R-1(config)# ip nat inside source static 192.168.10.100 200.200.200.100 //将内部(inside)地址映射到外部(outside)地址 //192.168.10.100:这是内部地址,是需要映射到外部地址的内部设备的IP地址。 //200.200.200.100:这是外部地址,192.168.10.100 将被映射到 200.200.200.100 R-1(config)# ip nat outside source static 200.200.200.100 192.168.10.100 //对外部(outside)地址映射到内部(inside)地址。 //当外部网络尝试与200.200.200.100通信时,路由器将转发流量到内部网络中的192.168.10.100设备。 3、配置接口为内部 NAT 接口 R-1(config)# int g0/0 //进入接口g0/0 R-1(config-if)# ip nat inside //设为内部接口 //路由器通过该接口进入的流量执行 NAT,将内部私有 IP 地址转换为外部公共 IP 地址 R-1(config-if)# exit R-1(config)# int g0/1 R-1(config-if)# ip nat outside //设为外部接口 //连接外部网络接口

-

-

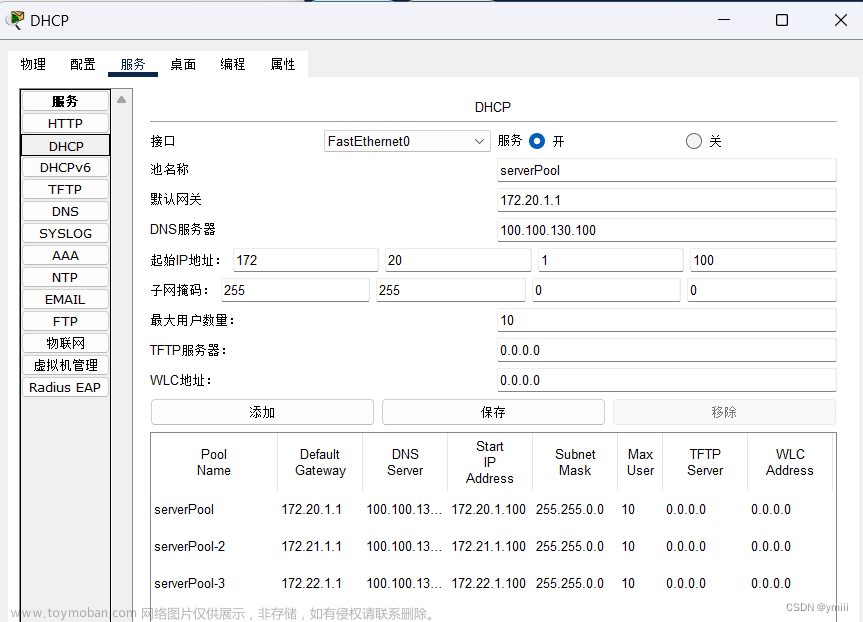

动态NAT

-

1、创建访问控制列表ACL access-list 1 permit 192.168.0.0 0.0.31.255 //access-list 1:这是创建一个名为 "1" 的标准ACL的命令。ACL编号可以1-99、1300-1999之间的整数 //permit:这个关键词指示ACL允许匹配到的流量通过。 //192.168.0.0:这是ACL中的IP地址段的起始地址 //0.0.31.255:这是ACL中的掩码。这个掩码对应的网络地址范围是 192.168.0.0 到 192.168.31.255。 2、配置动态NAT池 R-1(config)# ip nat pool mmm 200.200.200.100 200.200.200.200 netmask 255.255.255.0 ip nat inside source list 1 pool mmm //ip nat inside source:配置NAT操作 //list 1:确定哪些内部地址需要进行NAT的访问控制列表(ACL)编号。ACL用于匹配内部源IP地址。 //指定了一个用于动态NAT转换的NAT池名称。是之前配置的一个包含了多个公共IP地址的地址池。 3、配置 Cisco 路由器的接口为内部 NAT 接口 int g0/0 ip nat inside exit 4、配置 Cisco 路由器的接口为外部 NAT 接口 int g0/1 ip nat outside

-

-

-

配置静态NAT、动态NAT模拟

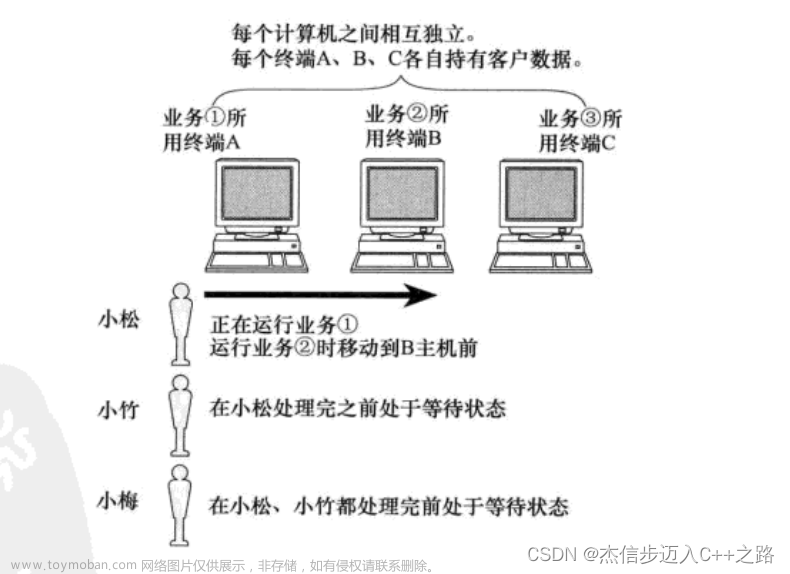

三、VPN技术基础

-

VPN基础

- VPN: 虚拟专用网络

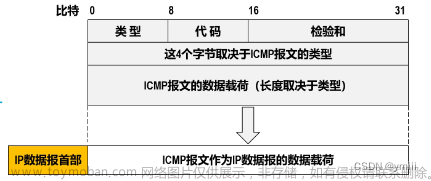

- 原理:进入封装多个IP报头方式来实现隧道虚拟网络

- 实现方式:GRE VPN、IPsec VPN、软件VPN(例如openvpn)等

-

GRE VPN(Generic Routing Encapsulation VPN): GRE VPN 是一种基于通用路由封装(GRE)协议的 VPN 实现方式。它通过在 IP 数据报中封装原始数据包,并在 IP 报头中添加 GRE 头来创建一个虚拟专用网络隧道。GRE VPN 虽然提供了一种简单的点对点连接方式,但是它并未提供加密和认证机制,因此通常需要与其他安全协议(如 IPsec)结合使用以提高安全性。

-

IPsec VPN(Internet Protocol Security VPN): IPsec VPN 是一种基于 IPsec 协议的 VPN 实现方式。IPsec 提供了加密、认证和数据完整性保护等安全功能,可以用于建立安全的站点到站点(Site-to-Site)VPN 或远程访问(Remote Access)VPN。IPsec VPN 可以在网络层提供端到端的安全连接,适用于大规模部署和对安全性要求较高的场景。

-

软件 VPN(例如 OpenVPN): 软件 VPN 是一种基于软件的 VPN 实现方式,其中 OpenVPN 是最常见和广泛使用的开源软件 VPN 解决方案之一。OpenVPN 使用 SSL/TLS 协议进行加密通信,并支持多种操作系统,包括 Windows、Linux、macOS 等。它提供了灵活的配置选项和强大的安全功能,包括身份验证、数据加密和数据完整性验证等。由于其开源、灵活性和安全性,OpenVPN 被广泛用于个人用户、企业网络和云服务提供商等各种场景中。

-

- 注意:VPN网关有严格的要求

- 功能:是一种通过公共网络(如互联网)建立私密的、安全的网络连接的技术。它可以用于加密数据传输以保护隐私、绕过地理位置限制、访问受限制的网络资源等目的

-

加密通信: VPN 技术通过在公共网络上创建加密隧道来保护数据的传输安全。它使用各种加密协议和算法,如IPsec、OpenVPN、SSL/TLS等,以确保数据在传输过程中得到加密,使得即使被截获,也难以解读其内容。

-

隧道技术: VPN 通过隧道技术在公共网络上创建一条加密通道,连接远程用户或者分支机构到中心网络。这个通道使得用户可以在公共网络上传输数据,同时数据包会被加密,保证了数据的安全性。

-

访问控制: VPN 可以通过验证和授权机制对连接进行访问控制。通常情况下,用户需要提供凭据(如用户名和密码、数字证书等)才能建立 VPN 连接,从而确保只有授权的用户可以访问私有网络资源。

-

绕过地理位置限制: VPN 可以模拟用户位于不同地理位置的网络接入点,因此可以访问被地理位置限制的内容和服务。通过连接到位于其他地区的 VPN 服务器,用户可以获取被地理位置限制的内容,如访问国外网站、观看国外流媒体等。

-

保护隐私: VPN 可以有效地保护用户的隐私,因为它在公共网络上创建的隧道加密了用户的通信数据,使得第三方无法轻易窃听或监视用户的网络活动。文章来源:https://www.toymoban.com/news/detail-850940.html

-

用途广泛: VPN 技术在企业网络、个人隐私保护、远程办公、绕过网络审查等领域有着广泛的应用。企业可以通过 VPN 连接远程办公人员或分支机构,个人用户可以使用 VPN 保护自己的隐私和安全,绕过网络审查访问被封锁的网站等。文章来源地址https://www.toymoban.com/news/detail-850940.html

-

-

VPN之GRE操作步骤

-

1、创建隧道接口,并配置隧道的本地和远程端点地址。这个隧道接口将用于封装和解封装数据包。 R-1(config)# int tunnel 1 //创建了一个编号为 1 的隧道接口,并进入了该隧道接口的配置模式。 R-1(config-if)# ip add 192.168.100.100 255.255.255.0 //配置了隧道接口的 IP 地址/子网掩码 R-1(config-if)# tunnel source g0/1 //指定了隧道的源地址,即隧道的出口接口 R-1(config-if)# tunnel destination 200.1.2.1 //指定了隧道的目的地地址,即隧道的目标地址 R-1# show ip int brief //显示路由器上所有接口的摘要信息 2、启用隧道协议 int tunnel 1 tunnel mode gre ip 3、配置路由 ip route <目标网络IP地址> <子网掩码> tunne 1

-

-

VPN之GRE操作模拟

到了这里,关于Linux云计算之网络基础7——其他路由交换技术的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!