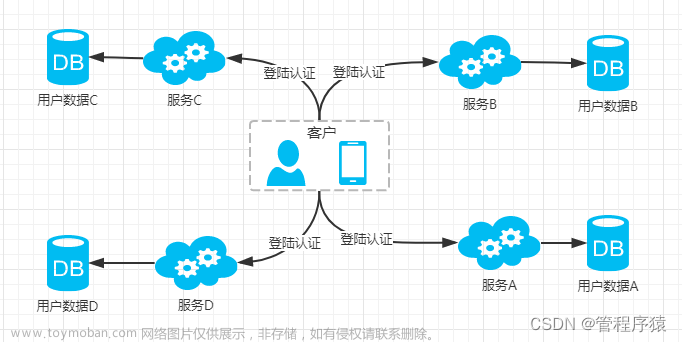

OAuth和OAuth 2.0都是为了解决第三方应用程序访问资源服务器(Resource Server)中的用户资源的问题。但是它们之间存在一些重要的区别。本文将从认证流程、安全性和应用场景三个方面深入剖析OAuth 2.0与OAuth的区别。及OAuth 2.0授权的工作流程

之前写过一篇文章,主要介绍鉴权相关的内容:常用的鉴权方式及它们之间的区别(JWT、Session、SSO等)

一、认证流程

OAuth 2.0认证流程

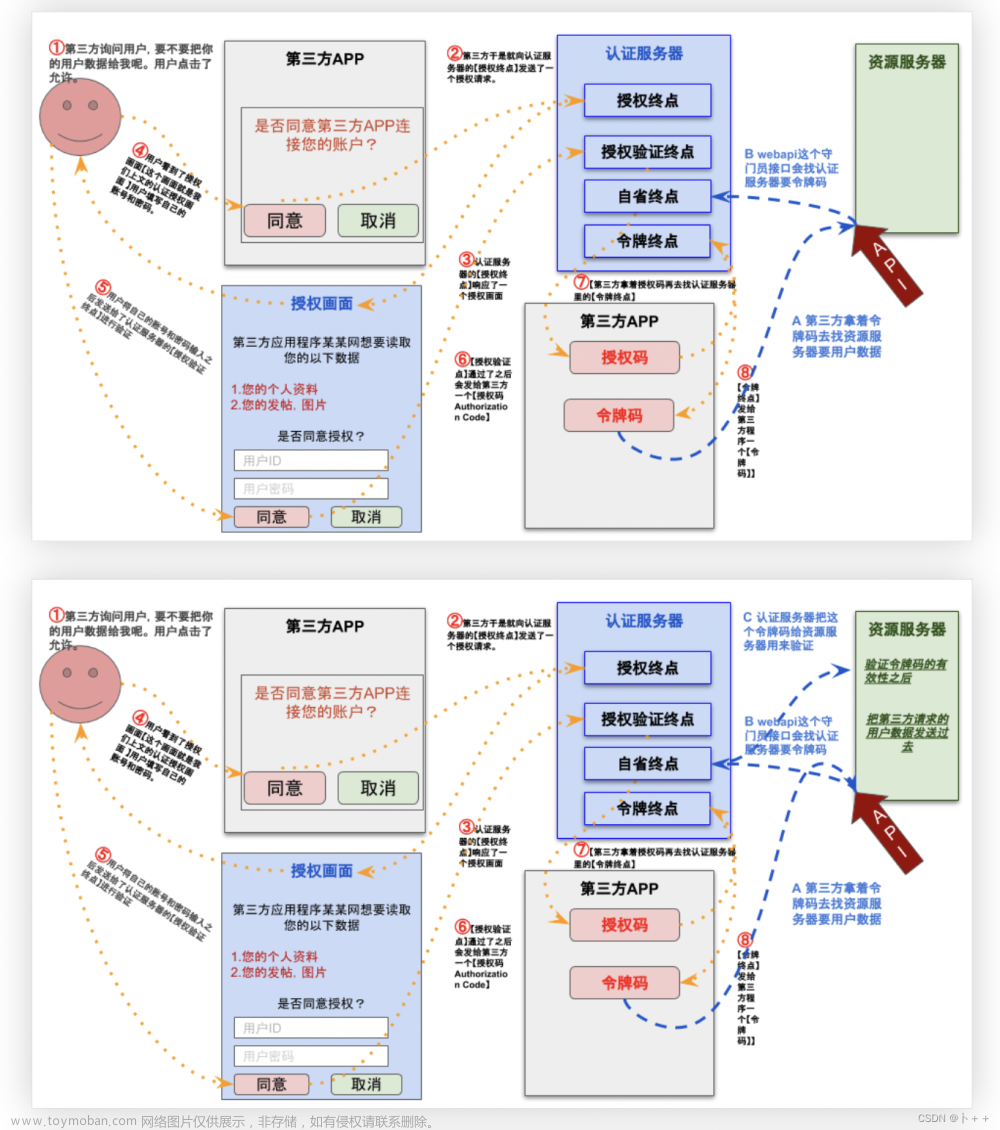

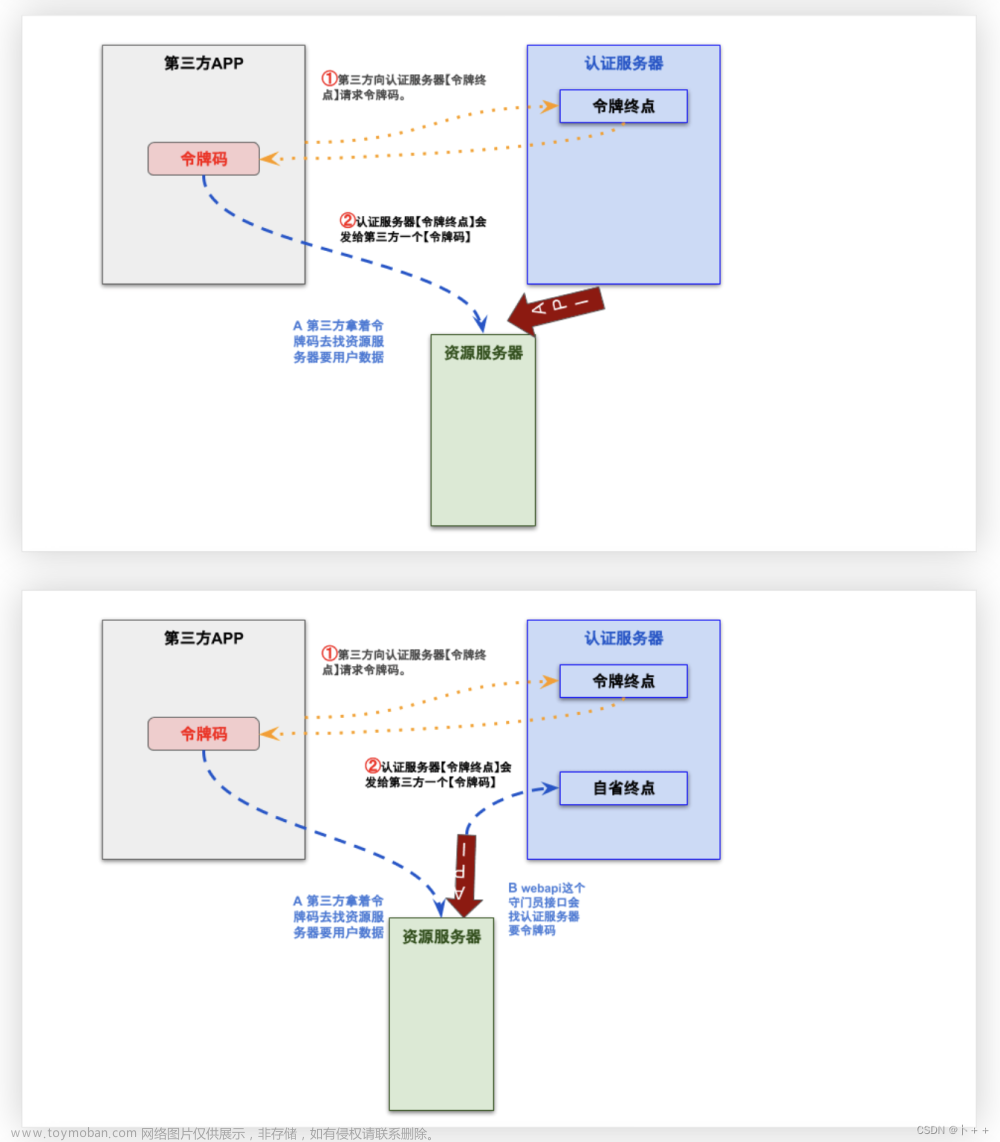

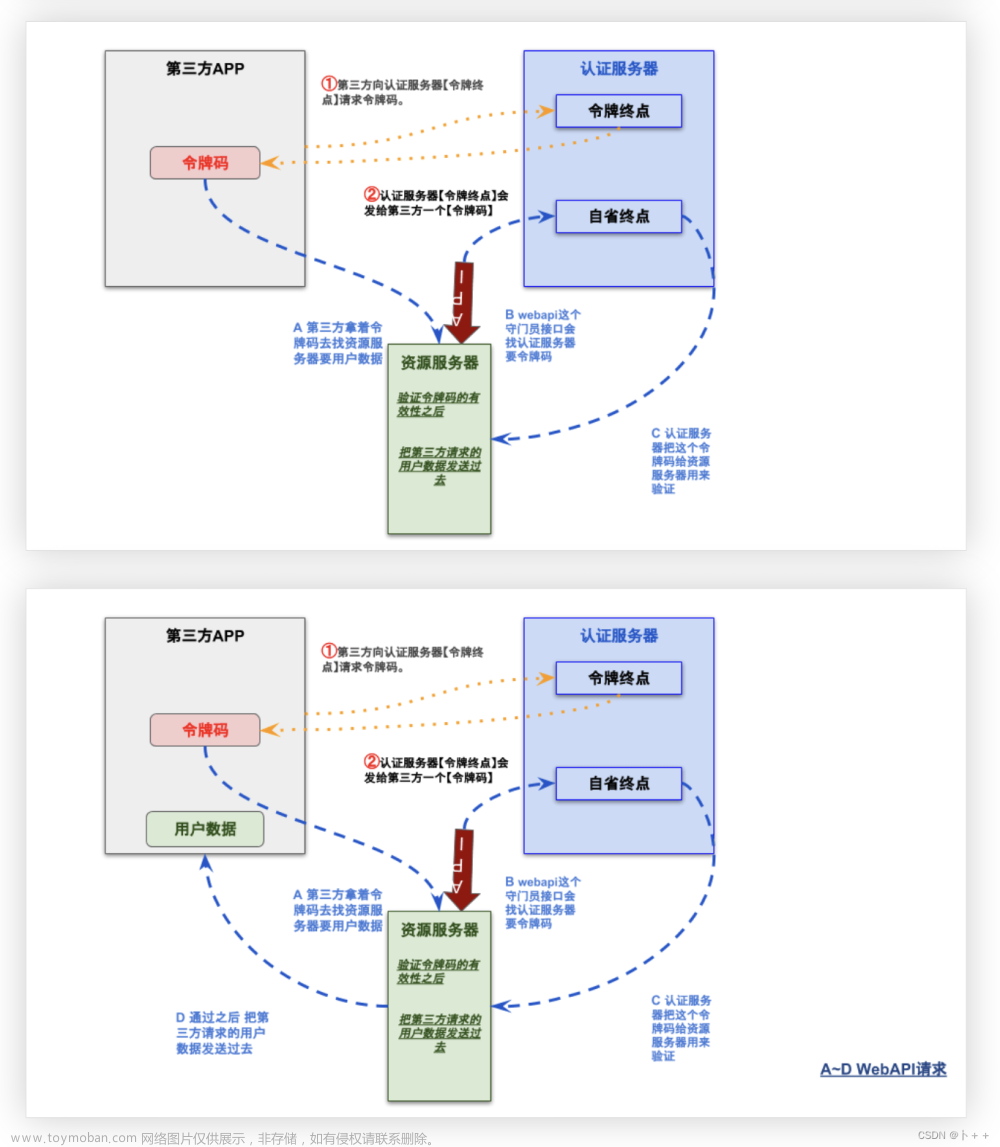

OAuth 2.0相较于OAuth 1.0更加简单,OAuth 2.0的工作方式分为四个主要角色:资源拥有者(Resource Owner)、客户端(Client)、授权服务器(Authorization Server)和资源服务器(Resource Server)。其认证流程如下:

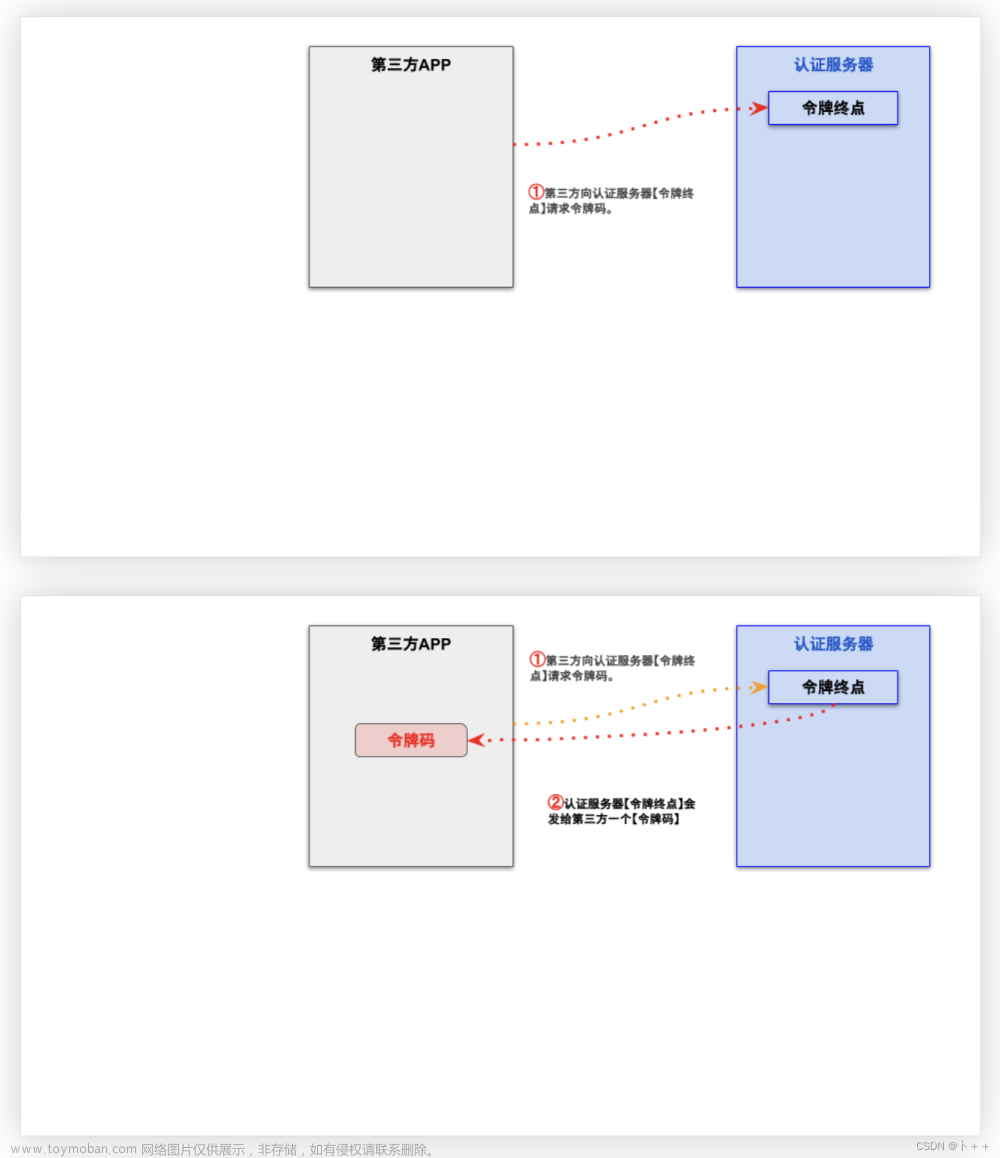

客户端向认证服务器发送请求,请求获取访问令牌。

认证服务器向客户端发送访问令牌。

客户端使用访问令牌向资源服务器发送请求。

资源服务器对客户端的请求进行验证,并返回请求的资源。

OAuth 1.0认证流程如下:

客户端向服务提供商发送请求,请求获取未授权的请求令牌(Unauthenticated Request Token)。

服务提供商向客户端发送未授权的请求令牌。

客户端将未授权的请求令牌发送给用户,用户授权该令牌。

客户端向服务提供商发送请求,请求获取已授权的请求令牌(Authenticated Request Token)。

服务提供商向客户端发送已授权的请求令牌。

客户端使用已授权的请求令牌向服务提供商发送请求,请求获取访问令牌。

服务提供商向客户端发送访问令牌。

客户端使用访问令牌向资源服务器发送请求。

资源服务器对客户端的请求进行验证,并返回请求的资源。

可以看出,OAuth 2.0的认证流程更加简单明了。

二、安全性

OAuth 1.0采用签名方式进行请求认证,这种方式存在一定的安全风险。

OAuth 2.0则采用令牌方式进行认证,即在客户端和资源服务器之间增加一个认证服务器,访问令牌只在客户端和认证服务器之间传递,不会直接传递给资源服务器,从而提高了安全性。

三、应用场景

OAuth 1.0适用于需要在第三方应用程序和服务提供商之间进行双向通信的场景,例如在博客或社交媒体网站上发布内容或评论。

OAuth 2.0则适用于需要在第三方应用程序和资源服务器之间进行单向通信的场景,例如在应用程序中获取用户信息或数据。

结论

综上所述,OAuth 2.0和OAuth在认证流程、安全性和应用场景方面存在一些差异。对于应用场景而言,OAuth 2.0比OAuth更加灵活,因为它可以使用不同的授权类型(grant type),以满足不同的应用需求。

以下是OAuth 2.0的一些常见授权类型:

授权码模式(Authorization Code Grant):适用于服务器端应用程序,通过授权码获取访问令牌。

简化模式(Implicit Grant):适用于客户端应用程序,通过重定向获取访问令牌。

密码模式(Resource Owner Password Credentials Grant):适用于受信任的客户端,通过用户凭证(用户名和密码)获取访问令牌。

客户端凭证模式(Client Credentials Grant):适用于服务器端应用程序,通过客户端凭证(客户端ID和密码)获取访问令牌。

需要注意的是,OAuth 2.0虽然相对更加简单和灵活,但也因此存在一些安全风险,例如授权范围不当、令牌泄露等问题。因此,对于敏感数据和关键业务,需要在OAuth 2.0的基础上增加额外的安全措施,如使用SSL/TLS协议、限制授权范围、定期更新访问令牌等。

OAuth 2.0常用授权模式有四种:授权码模式、简化模式、密码模式和客户端凭证模式,下面将逐一介绍它们的工作流程。

主要看一下授权码模式和客户端凭证模式

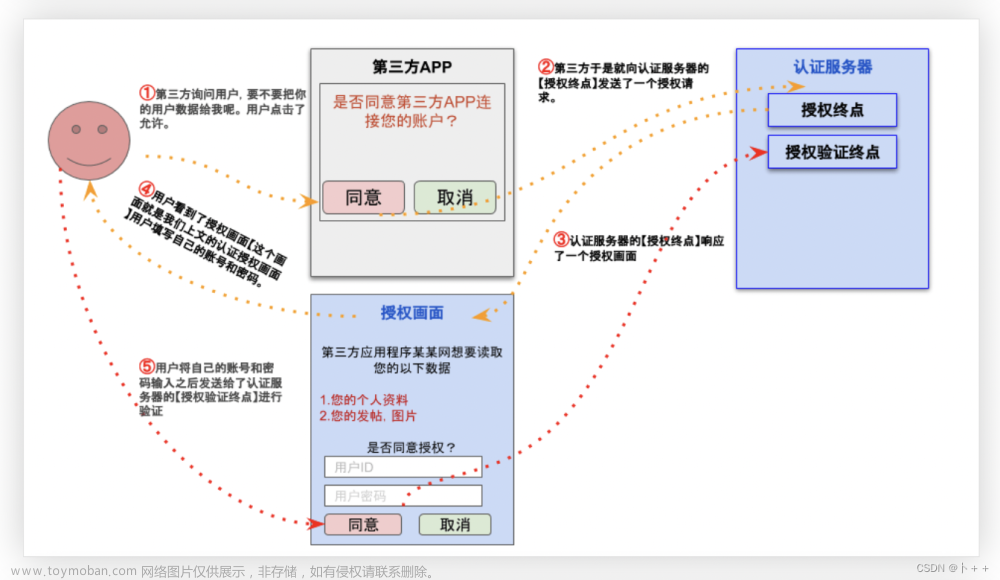

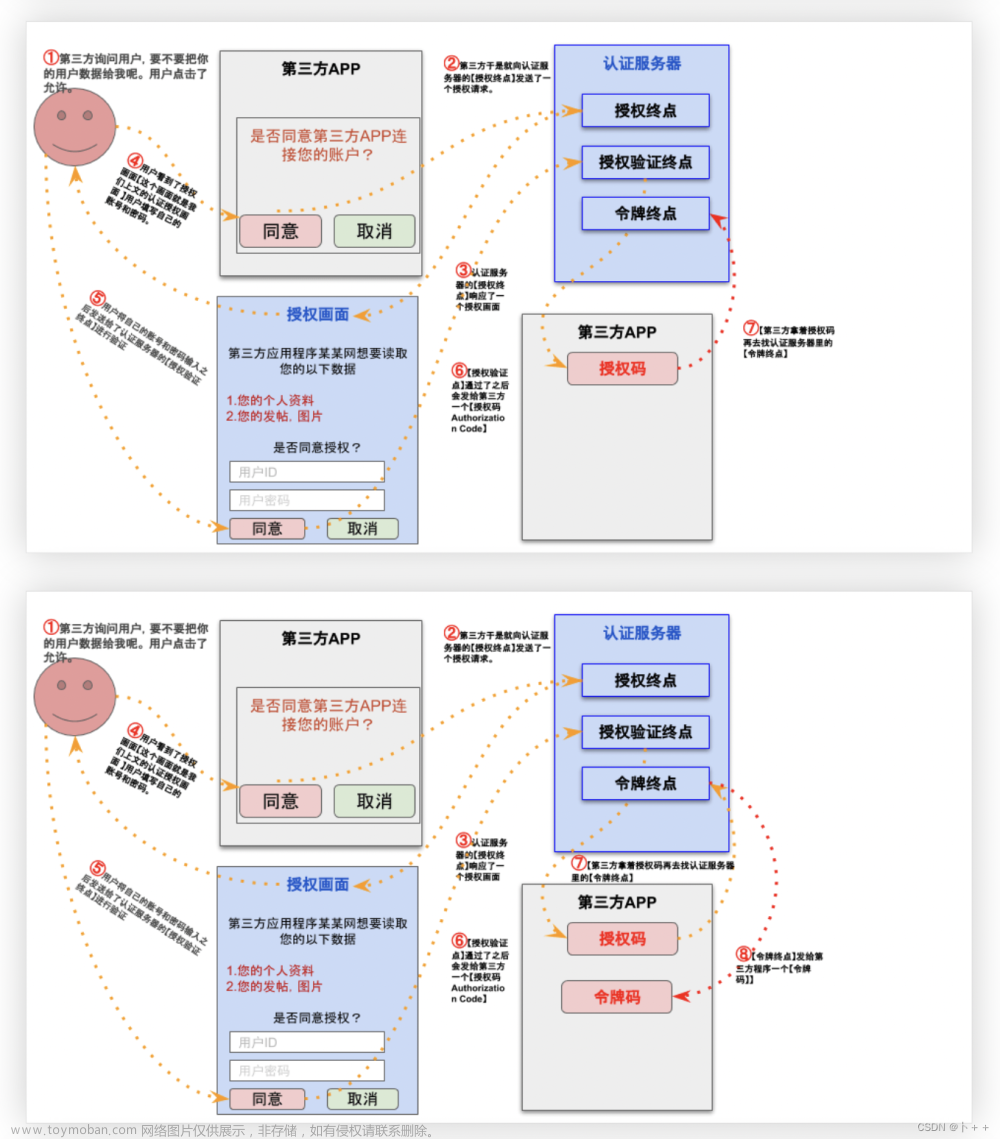

授权码模式(Authorization Code Grant)

授权码模式适用于服务器端应用程序。授权码模式是最常见常用的模式,我们所熟悉的微博,QQ 等都是这种模式。另外也是最繁琐的一种方式,如果弄懂了这个相信接下来的三种类型都会迎刃而解。

这种模式和其他最大的区别就在于是否有授权码这个步骤。

其工作流程如下:

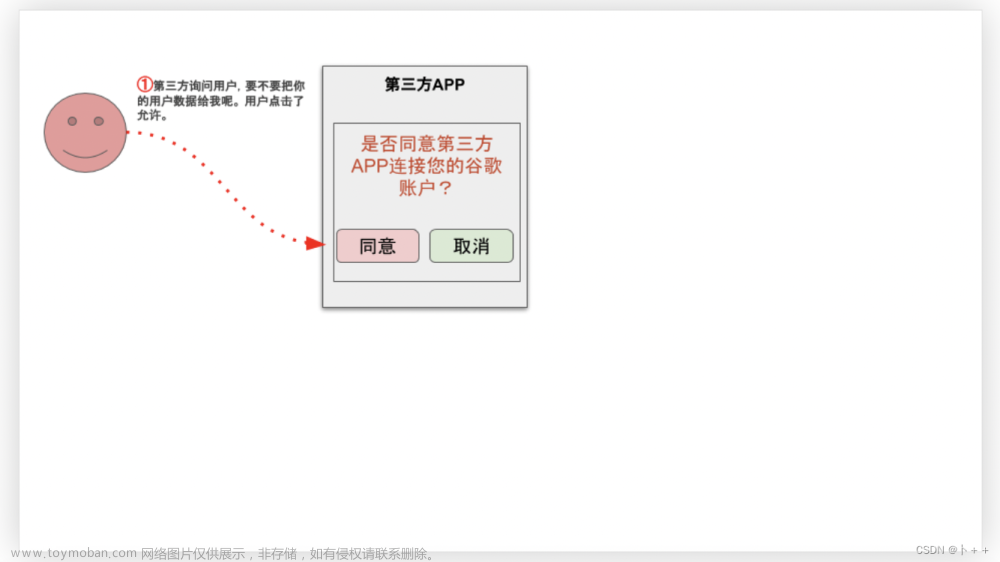

第一步:用户访问第三方应用程序,并请求使用某些资源。

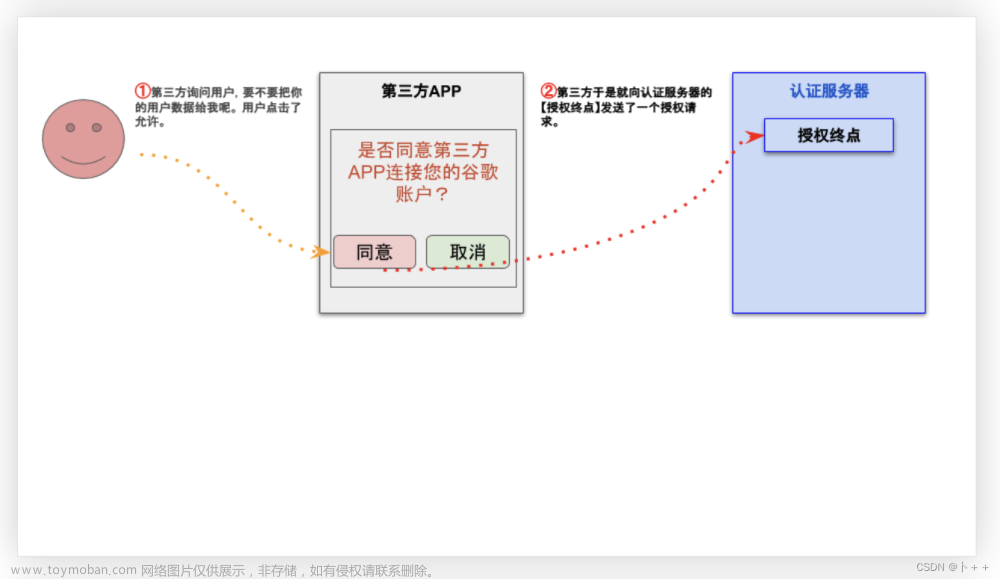

第二步:第三方应用程序将用户重定向到认证服务器,以获取授权码。

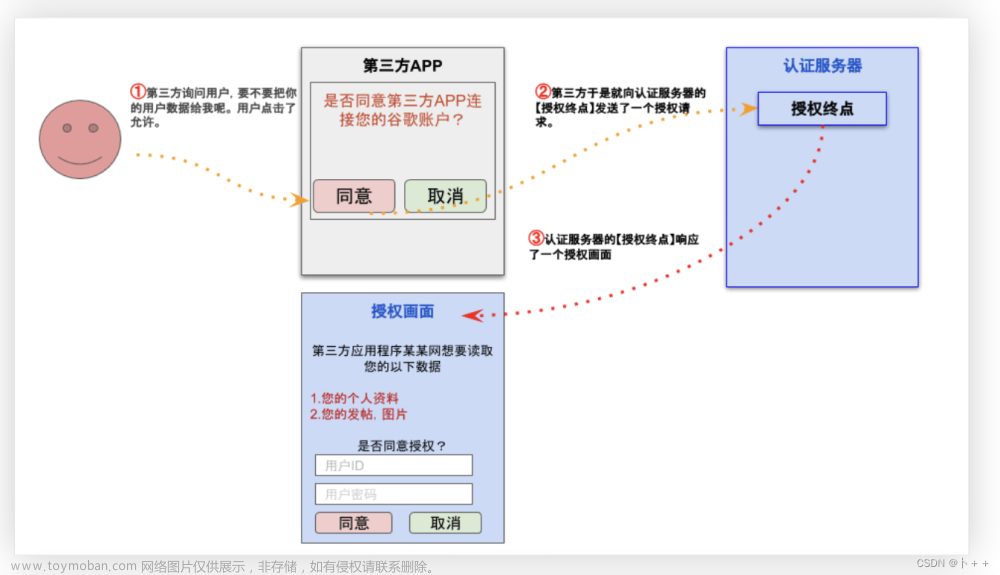

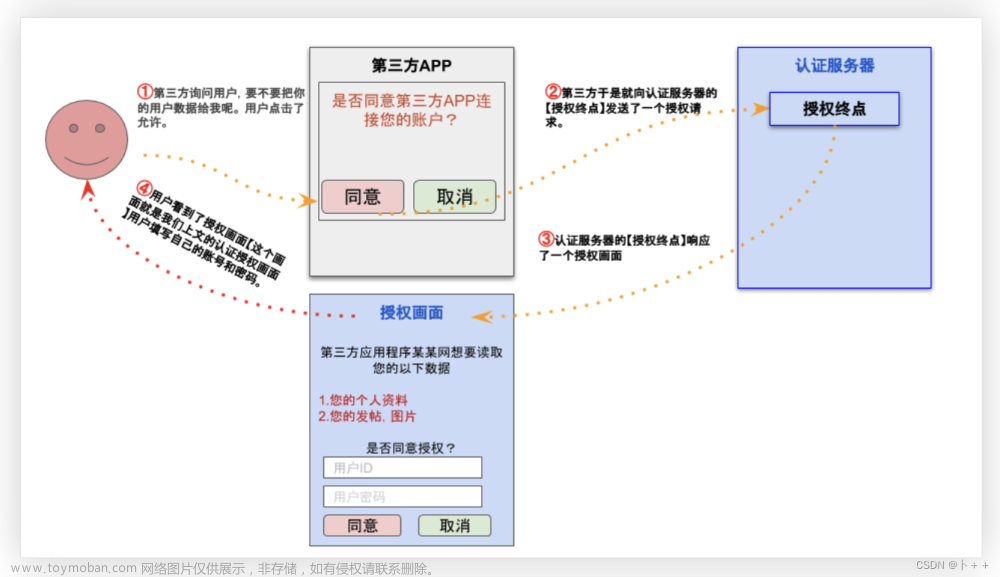

第三步:认证服务器要求用户进行身份验证,并要求用户授权。

第四步:用户授权后,认证服务器将授权码作为响应传递给第三方应用程序。

第五步:第三方应用程序使用授权码向认证服务器申请访问令牌。

第六步:认证服务器对第三方应用程序进行身份验证,并验证授权码。如果验证通过,认证服务器将访问令牌发送给第三方应用程序。

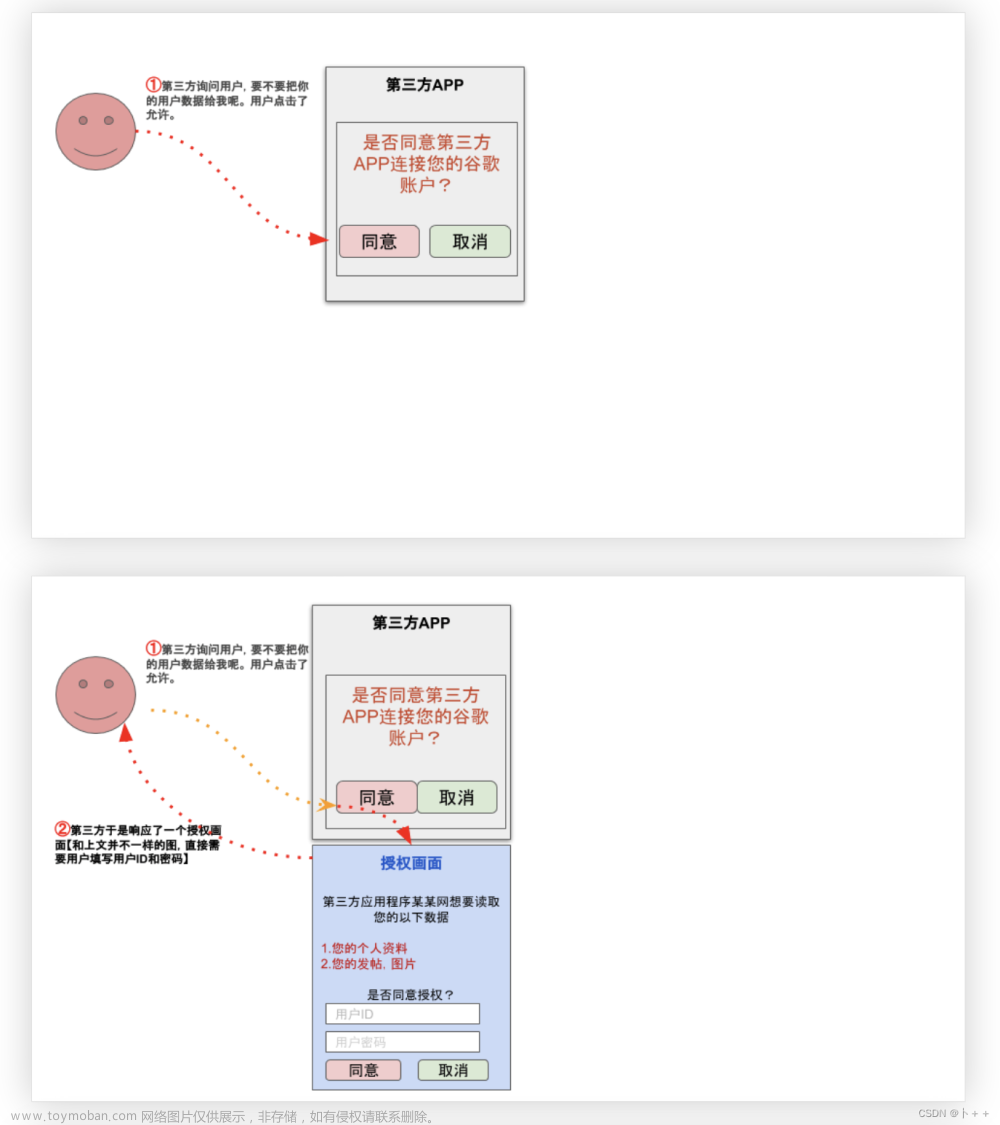

简化模式(Implicit Grant)

简化模式适用于客户端应用程序。

简化模式,顾名思义,就是简化了的模式。简化的就是授权码这个步骤。其工作流程如下:

第一步:用户访问第三方应用程序,并请求使用某些资源。

第二步:第三方应用程序将用户重定向到认证服务器,以获取访问令牌。

第三步:认证服务器要求用户进行身份验证,并要求用户授权。

第四步:用户授权后,认证服务器将访问令牌作为响应传递给第三方应用程序。

简化模式相比授权码模式,省略了授权码的申请和交换流程,因此相对简单。

密码模式(Resource Owner Password Credentials Grant)

密码模式适用于受信任的客户端。

密码模式其实就是进一步再去简化了简化模式。不仅仅没有了授权码模式下的授权码,也没了简化模式下的授权请求。直接就请求了令牌码。

其工作流程如下:

第一步:用户向第三方应用程序提供用户名和密码。

第二步:第三方应用程序将用户名和密码发送给认证服务器,以获取访问令牌。

第三步:认证服务器对第三方应用程序进行身份验证,并验证用户名和密码。如果验证通过,认证服务器将访问令牌发送给第三方应用程序。

4. 客户端凭证模式(Client Credentials Grant)

客户端凭证模式适用于服务器端应用程序。

客户端模式可是最简化的了。

什么都不问,直接请求!简单粗暴给我令牌!其工作流程如下:

第一步:第三方应用程序向认证服务器发送客户端ID和密码。

第二步:认证服务器对第三方应用程序进行身份验证,并验证客户端ID和密码。如果验证通过,认证服务器将访问令牌发送给第三方应用程序。

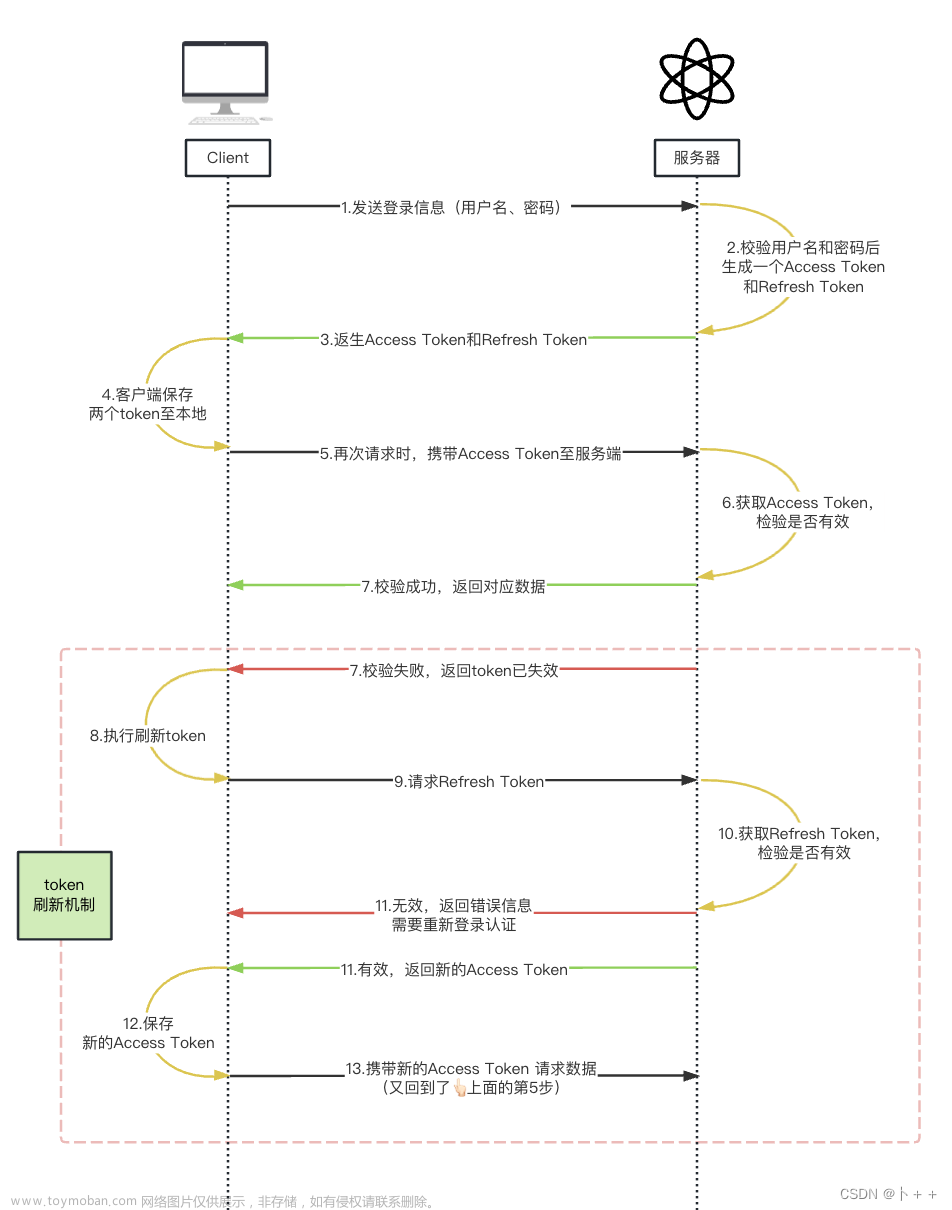

刷新令牌

总体来说,OAuth 2.0通过不同的授权模式,可以适用于不同的应用场景,满足不同的需求。不同的授权模式有不同文章来源:https://www.toymoban.com/news/detail-851150.html

参考文章:https://learnku.com/articles/20082文章来源地址https://www.toymoban.com/news/detail-851150.html

到了这里,关于图解OAuth 2.0授权模式及应用场景的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!