漏洞名称: SSL/TLS 受诫礼(BAR-MITZVAH)攻击漏洞(CVE-2015-2808)【原理扫描】【可验证】

详细描述: SSL/TLS协议是一个被广泛使用的加密协议,Bar Mitzvah攻击实际上是利用了"不变性漏洞",这是RC4算法中的一个缺陷,它能够在某些情况下泄露SSL/TLS加密流量中的密文,从而将账户用户名密码,信用卡数据和其他敏感信息泄露给黑客。

解决办法

临时解决方法:

SSL/TLS

1、禁止apache服务器使用RC4加密算法

vi /etc/httpd/conf.d/ssl.conf

修改为如下配置

SSLCipherSuite HIGH:MEDIUM:!aNULL:!MD5:!RC4

重启apache服务

2、关于nginx加密算法

1.0.5及以后版本,默认SSL密码算法是HIGH:!aNULL:!MD5

0.7.65、0.8.20及以后版本,默认SSL密码算法是HIGH:!ADH:!MD5

0.8.19版本,默认SSL密码算法是 ALL:!ADH:RC4+RSA:+HIGH:+MEDIUM

0.7.64、0.8.18及以前版本,默认SSL密码算法是ALL:!ADH:RC4+RSA:+HIGH:+MEDIUM:+LOW:+SSLv2:+EXP

低版本的nginx或没注释的可以直接修改域名下ssl相关配置为

ssl_ciphers “ECDHE-RSA-AES256-GCM-SHA384:ECDHE-RSA-AES128-GCM-SHA256:DHE-RSA-AES256-GCM-SHA384:DHE-RSA-AES128-GCM-SHA256:ECDHE-RSA-AES256-SHA384:ECDHE-RSA-AES128-SHA256:ECDHE-RSA-AES

256-SHA:ECDHE-RSA-AES128-SHA:DHE-RSA-AES256-SHA256:DHE-RSA-AES128-SHA256:DHE-RSA-AES256-SHA:DHE-RSA-AES128-SHA:ECDHE-RSA-DES-CBC3-SHA:EDH-RSA-DES-CBC3-SHA:AES256-GCM-SHA384:AES128-GC

M-SHA256:AES256-SHA256:AES128-SHA256:AES256-SHA:AES128-SHA:DES-CBC3-SHA:HIGH:!aNULL:!eNULL:!EXPORT:!DES:!MD5:!PSK:!RC4”;

ssl_prefer_server_ciphers on;

需要nginx重新加载服务

3、关于lighttpd加密算法

在配置文件lighttpd.conf中禁用RC4算法,例如:

ssl.cipher-list = “EECDH+AESGCM:EDH+AESGCM:ECDHE-RSA-AES128-GCM-SHA256:AES256+EECDH:AES256+EDH:ECDHE-RSA-AES256-GCM-SHA384:DHE-RSA-AES256-GCM-SHA384:DHE-RSA-AES128-GCM-SHA256:ECDHE-RSA-AES256-SHA384:ECDHE-RSA-AES128-SHA256:ECDHE-RSA-AES256-SHA:ECDHE-RSA-AES128-SHA:DHE-RSA-AES256-SHA256:DHE-RSA-AES128-SHA256:DHE-RSA-AES256-SHA:DHE-RSA-AES128-SHA:ECDHE-RSA-DES-CBC3-SHA:EDH-RSA-DES-CBC3-SHA:AES256-GCM-SHA384:AES128-GCM-SHA256:AES256-SHA256:AES128-SHA256:AES256-SHA:AES128-SHA:DES-CBC3-SHA:HIGH:!aNULL:!eNULL:!EXPORT:!DES:!MD5:!PSK:!RC4”

重启lighttpd 服务。

4、tomcat参考:

https://tomcat.apache.org/tomcat-6.0-doc/ssl-howto.html

https://tomcat.apache.org/tomcat-7.0-doc/ssl-howto.html

5、浏览器手工屏蔽方案

Windows 用户:

1)完全关闭 Chrome 浏览器和Mozilla Firefox浏览器

2)复制一个平时打开 Chrome 浏览器(Mozilla Firefox浏览器)的快捷方式

3)在新的快捷方式上右键点击,进入属性

4)在「目标」后面的空格中字段的末尾输入以下命令 --cipher-suite-blacklist=0x0004,0x0005,0xc011,0xc007

Mac OS X 用户:

1)完全关闭 Chrome 浏览器

2)找到本机自带的终端(Terminal)

3)输入以下命令:/Applications/Google\ Chrome.app/Contents/MacOS/Google\ Chrome --cipher-suite-blacklist=0x0004,0x0005,0xc011,0xc007

Linux 用户:

1)完全关闭 Chrome 浏览器

2)在终端中输入以下命令:google-chrome --cipher-suite-blacklist=0x0004,0x0005,0xc011,0xc007

如果扫描器跟目标机之间存在WAF,请优先检查WAF配置。

验证方法 根据SSL/TLS 受诫礼(BAR-MITZVAH)攻击漏洞(CVE-2015-2808)原理,通过发送精心构造的数据包到目标服务,根据目标的响应情况,验证漏洞是否存在

5.SSL/TLS 服务器瞬时 Diffie-Hellman 公共密钥过弱

漏洞名称: SSL/TLS 服务器瞬时 Diffie-Hellman 公共密钥过弱【原理扫描】

详细描述: 安全套接层(Secure Sockets Layer,SSL),一种安全协议,是网景公司(Netscape)在推出Web浏览器首版的同时提出的,目的是为网络通信提供安全及数据完整性。SSL在传输层对网络连接进行加密。传输层安全TLS(Transport Layer Security),IETF对SSL协议标准化(RFC 2246)后的产物,与SSL 3.0差异很小。

当服务器SSL/TLS的瞬时Diffie-Hellman公共密钥小于等于1024位时,存在可以恢复纯文本信息的风险。

DHE man-in-the-middle protection (Logjam)

https://www.openssl.org/blog/blog/2015/05/20/logjam-freak-upcoming-changes/

https://weakdh.org/sysadmin.html

https://en.wikipedia.org/wiki/DiffieE28093Hellman_key_exchange#Security

解决办法

一. http服务器相关配置

1.首先生成大于1024bit(例如2048bit)的dhkey

openssl dhparam -out dhparams.pem 2048

2.然后在对应服务器中配置

Apache2.4.8及以后版本

使用如下配置命令配置(http.conf中或者对应的虚拟主机配置文件中添加)

SSLOpenSSLConfCmd DHParameters “{path to dhparams.pem}”

Apache2.4.7版本

Apache2.2.31版本及以后版本

redhat debian等大多发行版中最新Apache2.2.x

通过把dhparams.pem的内容直接附加到证书文件后

Apache2.4.7之前2.4.x版本

Apache2.2.31之前版本

dhparam默认为1024bit 无法修改

nginx使用如下命令配置(在对应的虚拟主机配置文件nginx.conf中server字段内添加)

ssl_dhparam {path to dhparams.pem}

二.如果服务器配置无法修改,例如Apache2.2.31之前版本,可以禁用DHE系列算法,采用保密性更好的ECDHE系列算法,如果ECDHE不可用可以采用普通的 RSA。

更多解决方案请参考:

https://weakdh.org/sysadmin.html

6.nginx 缓冲区错误漏洞(CVE-2022-41741)

漏洞名称: nginx 缓冲区错误漏洞(CVE-2022-41741)

详细描述: 此插件基于版本检测,有可能误报,未开启 MP4 模块的nginx属于误报,请忽略该漏洞。

Nginx是美国Nginx公司的一款轻量级Web服务器/反向代理服务器及电子邮件(IMAP/POP3)代理服务器。

Nginx在 ngx_http_mp4_module 中存在漏洞,这可能允许攻击者激发 worker 进程的崩溃,或者通过使用特制的 mp4 文件致使 worker 进程出现内存泄露。该问题仅影响启用了 ngx_http_mp4_module 模块(默认不启用)并在配置文件中使用 .mp4 指令的 NGINX。此外,只有当攻击者能够触发使用 ngx_http_mp4_module 对特制 mp4 文件的进行处理时,攻击才有可能成功。

https://mailman.nginx.org/pipermail/nginx-announce/2022/RBRRON6PYBJJM2XIAPQBFBVLR4Q6IHRA.html

解决办法

缓解措施:只允许受信用户发布音频和视频文件,或者在 NGINX 配置中禁用 MP4 模块,直到升级至修复版本。

厂商补丁:

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

http://nginx.org/download/patch.2022.mp4.txt

7.nginx 越界写入漏洞(CVE-2022-41742)

漏洞名称: nginx 越界写入漏洞(CVE-2022-41742)

详细描述: 此插件基于版本检测,有可能误报。

Nginx是美国Nginx公司的一款轻量级Web服务器/反向代理服务器及电子邮件(IMAP/POP3)代理服务器。

Nginx Plus 的模块 ngx_http_hls_module 中存在一个漏洞,该漏洞可能允许本地攻击者破坏 NGINX 的工作进程内存,从而导致其崩溃或在使用特制的音频或视频文件时产生其他潜在的影响。只有当配置文件中使用 hls 指令时,该问题才会影响 Nginx Plus。

此外,只有当攻击者可以触发使用模块 ngx_http_hls_module 对特制音频或视频文件进行 处理时,攻击才有可能成功。一次成功的利用可能允许一个本地攻击者破坏 NGINX 的 worker 进程,导致其中止或其他潜在的影响。

https://mailman.nginx.org/pipermail/nginx-announce/2022/RBRRON6PYBJJM2XIAPQBFBVLR4Q6IHRA.html

解决办法 缓解措施:只允许受信用户发布音频和视频文件。或者在 NGINX 配置中禁用 HLS 模块,直到升级至修复版本,可缓解此风险。

厂商补丁:

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

http://nginx.org/download/patch.2022.mp4.txt

8.ICMP timestamp请求响应漏洞

漏洞名称:ICMP timestamp请求响应漏洞

详细描述:远程主机会回复ICMP_TIMESTAMP查询并返回它们系统的当前时间,这可能允许攻击者攻击一些基于时间认证的协议

解决办法

在防火墙上过滤外来的ICMP timestamp(类型 13)报文以及外出的ICMP timestamp回复报文

详细操作

注:13,14是ICMP timestamp 请求响应漏洞的规则,11是允许Traceroute探测

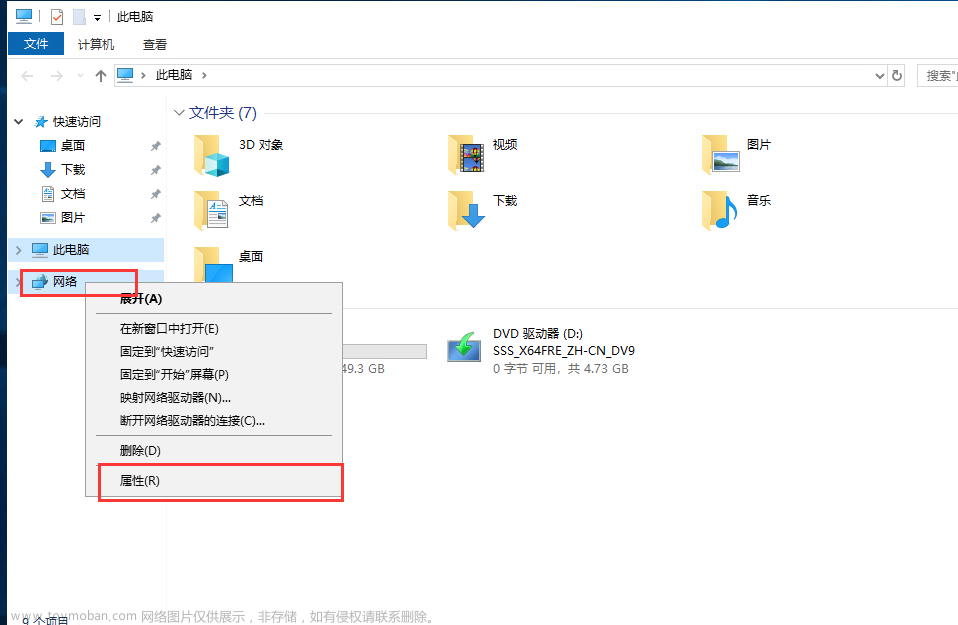

一、 windows系统

< ctrl > + < r > 打开cmd命令行,输入命令:netsh firewall set icmpsetting 13 disable

二、 Linux系统

编辑etc/sysconfig/iptables文件,在防火墙规则里面添加如下记录:

-A RH-Firewall-1-INPUT -p ICMP --icmp-type timestamp-request -j DROP

-A RH-Firewall-1-INPUT -p ICMP --icmp-type timestamp-reply -j DROP

或在终端命令行输入以下命令:

sudo iptables -A INPUT -p ICMP --icmp-type timestamp-request -j DROP

sudo iptables -A INPUT -p ICMP --icmp-type timestamp-reply -j DROP

输入完成,保存修改后的规则:service iptables save

重启iptables服务:service iptables restart

检查新添加的规则是否有效,检查命令:iptables -L -n

9.允许Traceroute探测

漏洞名称: 允许Traceroute探测

详细描述: 本插件使用Traceroute探测来获取扫描器与远程主机之间的路由信息。攻击者也可以利用这些信息来了解目标网络的网络拓扑。

解决办法

在防火墙出站规则中禁用echo-reply(type 0)、time-exceeded(type 11)、destination-unreachable(type 3)类型的ICMP包。

Windows下使用powershell修改防火墙(测试可用,完美解决)

自我介绍一下,小编13年上海交大毕业,曾经在小公司待过,也去过华为、OPPO等大厂,18年进入阿里一直到现在。

深知大多数网络安全工程师,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

因此收集整理了一份《2024年网络安全全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上网络安全知识点,真正体系化!

由于文件比较大,这里只是将部分目录大纲截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且后续会持续更新

如果你觉得这些内容对你有帮助,可以添加VX:vip204888 (备注网络安全获取)

写在最后

在结束之际,我想重申的是,学习并非如攀登险峻高峰,而是如滴水穿石般的持久累积。尤其当我们步入工作岗位之后,持之以恒的学习变得愈发不易,如同在茫茫大海中独自划舟,稍有松懈便可能被巨浪吞噬。然而,对于我们程序员而言,学习是生存之本,是我们在激烈市场竞争中立于不败之地的关键。一旦停止学习,我们便如同逆水行舟,不进则退,终将被时代的洪流所淘汰。因此,不断汲取新知识,不仅是对自己的提升,更是对自己的一份珍贵投资。让我们不断磨砺自己,与时代共同进步,书写属于我们的辉煌篇章。

需要完整版PDF学习资源私我文章来源:https://www.toymoban.com/news/detail-851578.html

一个人可以走的很快,但一群人才能走的更远。不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎扫码加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

断汲取新知识,不仅是对自己的提升,更是对自己的一份珍贵投资。让我们不断磨砺自己,与时代共同进步,书写属于我们的辉煌篇章。**

需要完整版PDF学习资源私我

一个人可以走的很快,但一群人才能走的更远。不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎扫码加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

[外链图片转存中…(img-YncKVMDo-1712602434992)]文章来源地址https://www.toymoban.com/news/detail-851578.html

到了这里,关于一份关于windows server服务器的安全漏洞处理建议(来自绿盟安全评估)_允许traceroute探测漏洞(1)的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!