质量非常不错!

当你的评论列表被用户浏览时, 直接从服务端取出,回填到HTML响应中:

- 质量非常不错!

-

那么浏览器会加载执行恶意脚本

danger.com/spread.js, 在恶意脚本中利用用户的登录状态发更多的带有恶意评论的URL, 诱导更多人点击,层层传播,放大攻击范围。这个案例就是一个典型的存储型XSS攻击。再来看一个反射型攻击案例:

某天小范开发了一个搜索页面,通过用户输入搜索内容,展示相应的数据:

http://localhost:8080/helloController/search?name=

http://localhost:8080/helloController/search?name=

http://localhost:8080/helloController/search?name=点我

有时攻击者会伪造一个图片,让你点击后链接跳转URL。

对于这种攻击方式来说,如果用户使用的是Chrome 浏览器的话,浏览器已经帮助用户做了防御攻击。但是我们也不能说就不防御了,因为无法保证用户都是用有防御攻击的浏览器。

XSS攻击如何进行防范

我们讲了这么XSS的原理和危害,那么我们在日常开发当中到底该如何预防呢?

1.输入输出过滤

一切

用户输入皆不可信,在输出时进行验证,一般做法是将 ‘ ” < > & 这些个危险字符进行转义。const signs = {

‘&’: ‘&’,

‘<’: ‘<’,

‘>’: ‘>’,

‘"’: ‘"’,

“'”: ‘'’

}

const signReg = /[&<>"']/g

function escape(string) {

return (string && reUnescapedHtml.test(string))

? string.replace(reUnescapedHtml, (chr) =>htmlEscapes[chr])

: string

}

通过转义

<script></script>将被转义成<script></script>对于URL地址的转义可以使用

encodeURI,当你需要编码URL中的参数的时候,那么encodeURIComponent是最好方法。上面对字符进行转义的方式很明显并不适用于所有场景,比如富文本,这样会将需要的格式都过滤掉。因为HTML标签种类繁多,基于黑名单的过滤方法考虑的并不全面,所以我们可以根据白名单过滤HTML, 可以借助

xss.js来完成:// 浏览器

使用:

filterXSS('

XSS Demo

Whitelist

')输出结果:

XSS Demo

<script type="text/javascript">alert(/xss/);</script>Whitelist

如果后端直接将字符串存入数据库也是不妥的,后端也必须做处理,因为发送到后端的内容还可以通过其他方式, 前端处理并不能保障安全。

2. Cookie 的 HttpOnly

当用户的登录凭证存储于服务器的

session中,而在浏览器中是以cookie的形式存储的。很多XSS攻击目标都是窃取用户cookie伪造身份认证。可以通过在

cookie中设置HttpOnly属性,js脚本将无法读取到 cookie 信息。ctx.cookies.set(name, value, {

httpOnly: true // 默认为 true

})

3. CSP(内容安全策略)

CSP (Content Security Policy,内容安全策略)是 W3C 提出的 ,本质上就是白名单制度,开发者明确告诉浏览器哪些外部资源可以加载和执行。它的实现和执行全部由浏览器完成,我们只需提供配置。

CSP 大大增强了网页的安全性。攻击者即使发现了漏洞,也没法注入脚本,除非还控制了一台列入了白名单的可信主机。

两种方法可以启用 CSP:

-

一种是通过 HTTP 头信息的

Content-Security-Policy的字段 -

另一种是通过网页的

<meta>标签

方式1举例

Content-Security-Policy: default-src ‘self’

表示只允许加载本站资源

Content-Security-Policy: default-src https://demo.example.cn https://demo.example2.cn; object-src ‘none’

CSP 的值中,不同属性以

;隔开,同一属性的多个值以空格隔开。上面例子的意思就是默认允许读取https://demo.example.cn和https://cdn.example2.net的资源,object-src使用的相关资源无白名单,也就是完全不允许读出。如果使用了不符合要求的资源,浏览器会给予拦截,给出下面提示:

Refused to execute inline script because it violates the following Content Security Policy directive

我们也可以使用

meta标签代替 HTTP 头:<meta

http-equiv=“Content-Security-Policy”

content=“default-src https://cdn.example.net; child-src ‘none’; object-src ‘none’”

/>

Content-Security-Policy的常用选项有这些:-

default-src: 是 src 选项的默认值,但不能覆盖以下值:

base-uri、form-action、frame-ancestors、plugin-types、report-uri、sandbox -

base-uri:特别说一下

<base>标签是因为孤陋寡闻的我第一次见到。指定用于一个文档中包含的所有相对 URL 的根 URL,一个文件只能有一个<base>标签,用起来大概是这样的:<base target="_top" href="http://www.example.com/">。 -

connect-src: XHR、WebSockets 等连接使用的地址

-

font-src:字体文件来源

-

img-src:图片地址

-

media-src:音视频地址

-

object-src:Flash 相关

-

report-uri:出现报错时提交到指定 uri,不能在 标签使用

-

style-src:样式文件

CSRF 攻击

除了上面说的XSS攻击外,还有一种常见的攻击方式:CSRF攻击。

什么是CSRF攻击

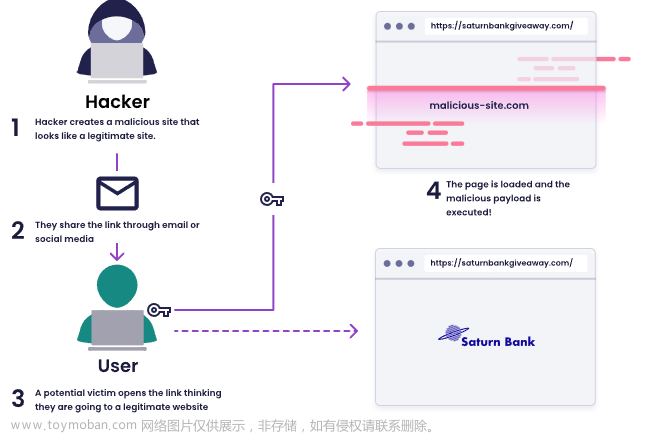

CSRF:跨站点请求伪造(Cross-Site Request Forgeries),也被称为 one-click attack 或者 session riding。冒充用户发起请求(在用户不知情的情况下), 完成一些违背用户意愿的事情(如修改用户信息,删除评论等)。

举个例子,好友小A在银行存有一笔钱,输入用户名密码登录银行账户后,发送请求给

xiaofan账户转888:http://bank.example.com./withdraw?account=xiaoA&amount=888&for=xiaonfan

转账过程中, 小A不小心打开了一个新页面,进入了黑客(

xiaohei)的网站,而黑客网站有如下html代码:<img src=http://bank.example.com./withdraw?account=xiaoA&amount=888&for=xiaohei width=‘0’ height=‘0’>

这个模拟的img请求就会带上小A的session值, 成功的将888转到xiaohei的账户上。例子虽然是get,post请求提交表单同样会被攻击。

CSRF攻击的特点:

-

通常发生在第三方网站

-

攻击者不能获取cookie等信息,只是使用

如何防御

-

验证码:强制用户必须与应用进行交互,才能完成最终请求。此种方式能很好的遏制 CSRF,但是用户体验相对差。

-

尽量使用 post ,限制 get 使用;上一个例子可见,get 太容易被拿来做 CSRF 攻击,但是 post 也并不是万无一失,攻击者只需要构造一个form就可以。

-

Referer check:请求来源限制,此种方法成本最低,但是并不能保证 100% 有效,因为服务器并不是什么时候都能取到 Referer,而且低版本的浏览器存在伪造 Referer 的风险。

-

token:token 验证的 CSRF 防御机制是公认最合适的方案。

CSRF 与 XSS 区别

通常来说 CSRF 是由 XSS 实现的,CSRF 时常也被称为 XSRF(CSRF 实现的方式还可以是直接通过命令行发起请求等)。

本质上讲,XSS 是代码注入问题,CSRF 是 HTTP 问题。XSS 是内容没有过滤导致浏览器将攻击者的输入当代码执行。CSRF 则是因为浏览器在发送 HTTP 请求时候自动带上 cookie,而一般网站的 session 都存在 cookie里面。XSS 利用的是用户对指定网站的信任,CSRF 利用的是网站对用户网页浏览器的信任。

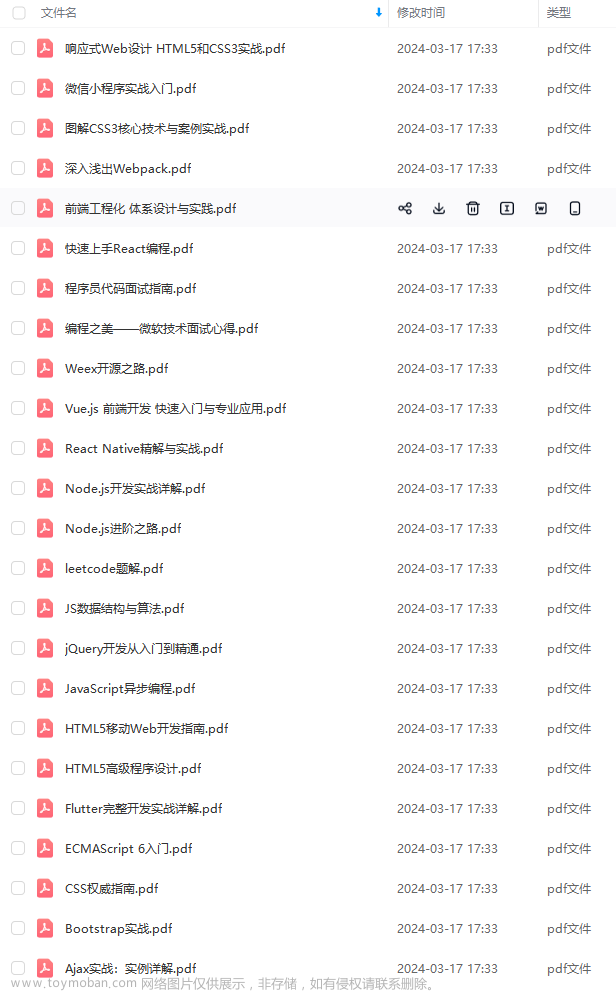

自我介绍一下,小编13年上海交大毕业,曾经在小公司待过,也去过华为、OPPO等大厂,18年进入阿里一直到现在。

深知大多数前端工程师,想要提升技能,往往是自己摸索成长或者是报班学习,但对于培训机构动则几千的学费,着实压力不小。自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

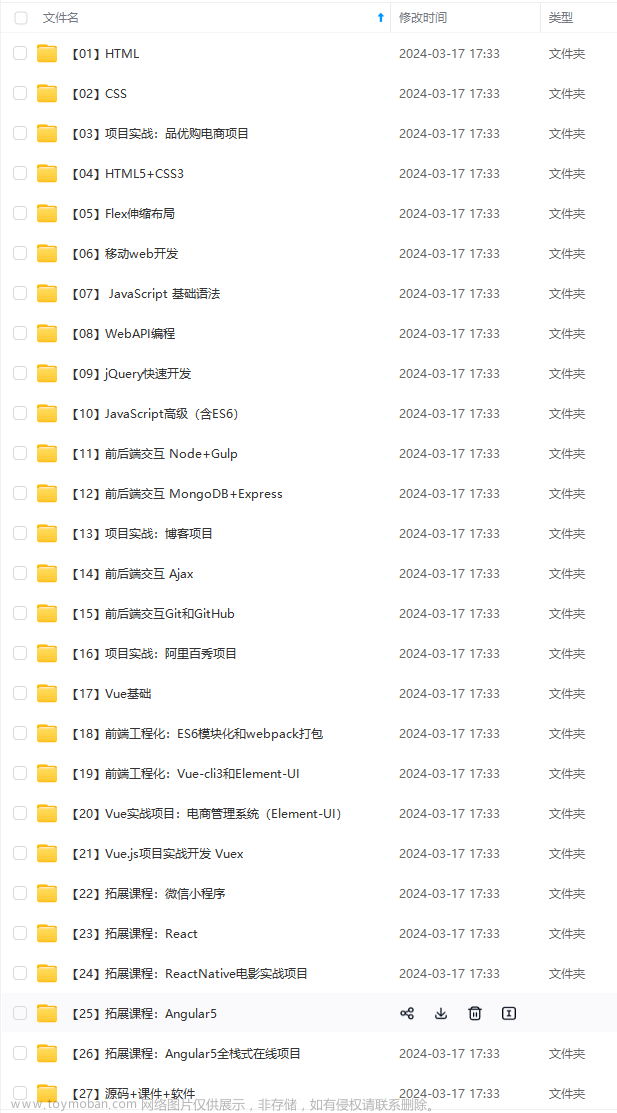

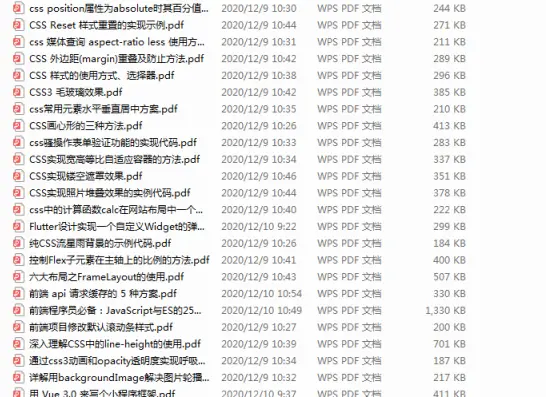

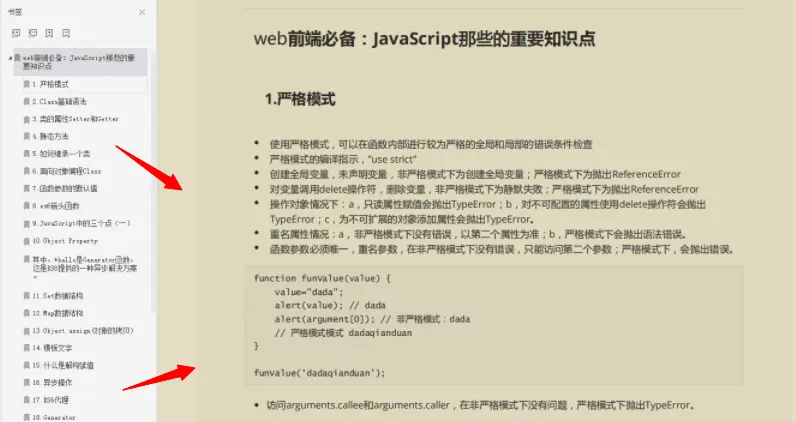

因此收集整理了一份《2024年Web前端开发全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友,同时减轻大家的负担。

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上前端开发知识点,真正体系化!

由于文件比较大,这里只是将部分目录截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且会持续更新!

如果你觉得这些内容对你有帮助,可以扫码获取!!(备注:前端)

最后

javascript是前端必要掌握的真正算得上是编程语言的语言,学会灵活运用javascript,将对以后学习工作有非常大的帮助。掌握它最重要的首先是学习好基础知识,而后通过不断的实战来提升我们的编程技巧和逻辑思维。这一块学习是持续的,直到我们真正掌握它并且能够灵活运用它。如果最开始学习一两遍之后,发现暂时没有提升的空间,我们可以暂时放一放。继续下面的学习,javascript贯穿我们前端工作中,在之后的学习实现里也会遇到和锻炼到。真正学习起来并不难理解,关键是灵活运用。

资料领取方式:点击这里获取前端全套学习资料

最后

javascript是前端必要掌握的真正算得上是编程语言的语言,学会灵活运用javascript,将对以后学习工作有非常大的帮助。掌握它最重要的首先是学习好基础知识,而后通过不断的实战来提升我们的编程技巧和逻辑思维。这一块学习是持续的,直到我们真正掌握它并且能够灵活运用它。如果最开始学习一两遍之后,发现暂时没有提升的空间,我们可以暂时放一放。继续下面的学习,javascript贯穿我们前端工作中,在之后的学习实现里也会遇到和锻炼到。真正学习起来并不难理解,关键是灵活运用。

资料领取方式:点击这里获取前端全套学习资料

[外链图片转存中…(img-wHO5iSzF-1712593694796)]文章来源:https://www.toymoban.com/news/detail-852466.html

[外链图片转存中…(img-dhDMzmow-1712593694796)]文章来源地址https://www.toymoban.com/news/detail-852466.html

-

到了这里,关于你在项目中做过哪些安全防范措施?的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!