网址链接:红人点集

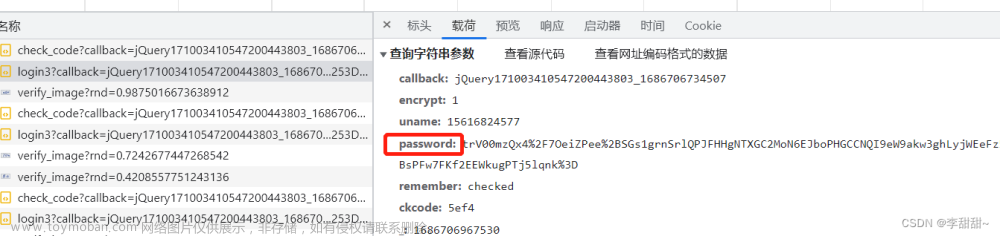

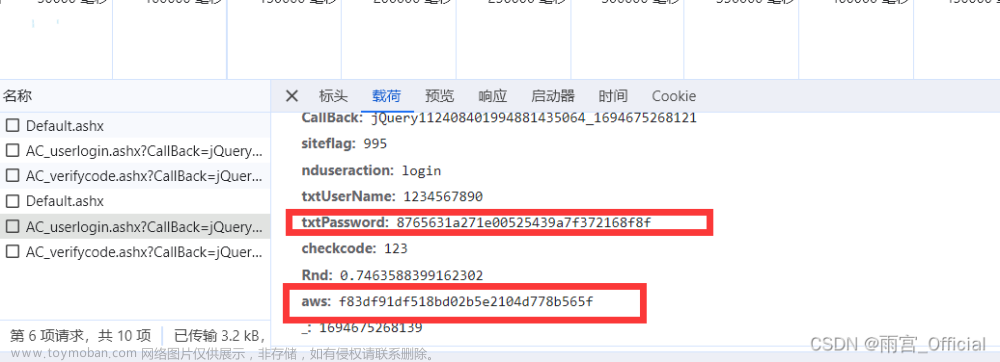

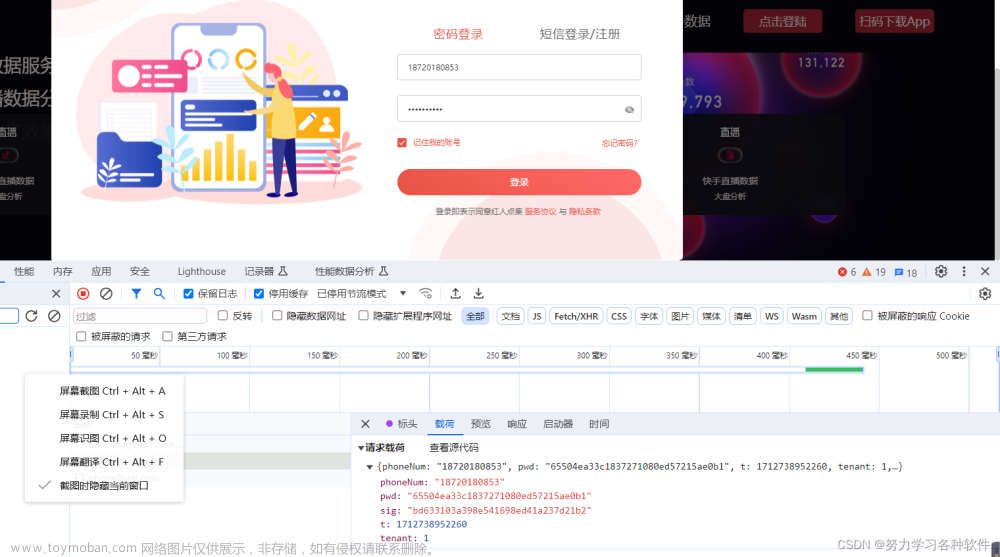

密码登录,获取数据包:

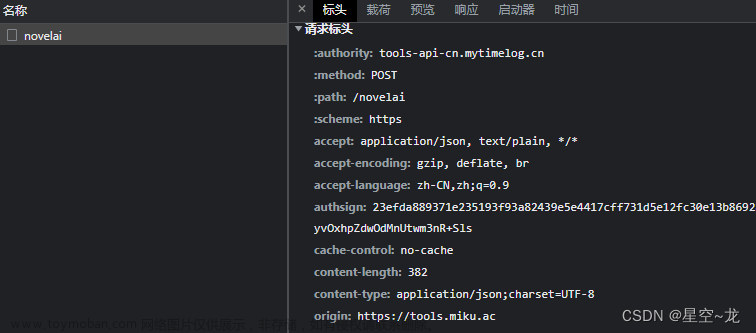

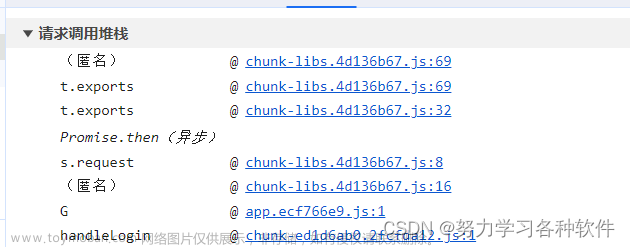

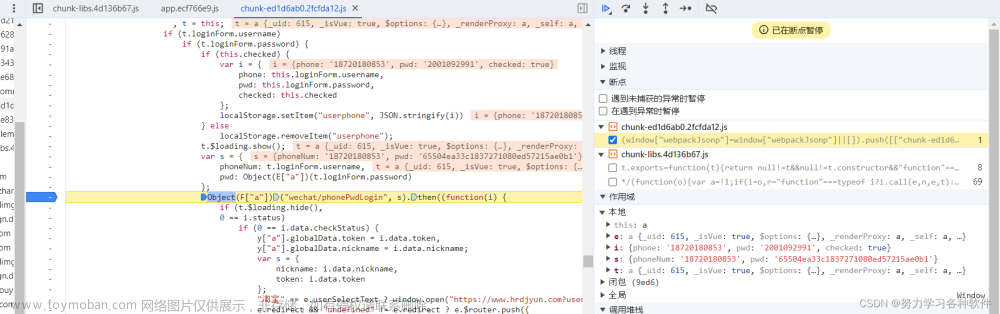

发现pwd和sig两个加密参数,开始跟栈调试

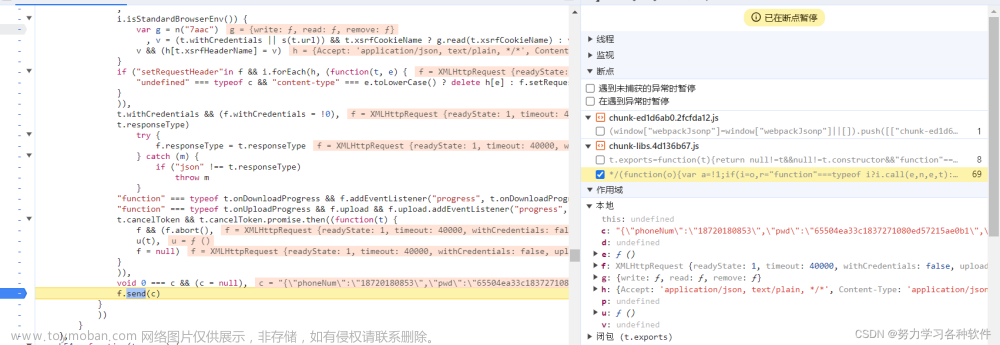

点击第一个,在send处打上断点,再点击登录。

进入异步栈,r.requests

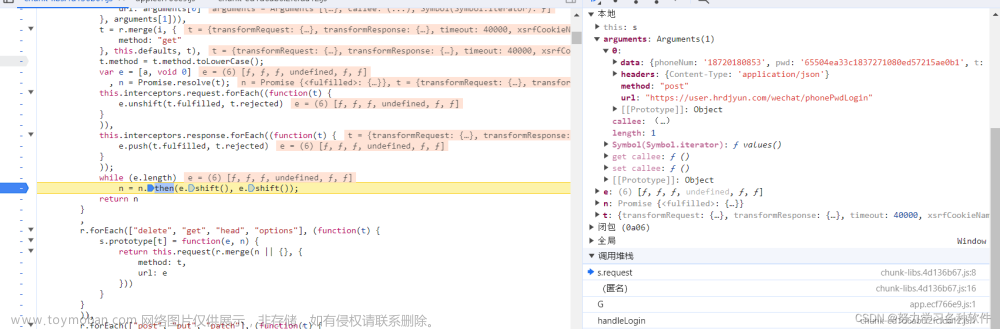

释放之前的断点,打上断点 ,点击登录

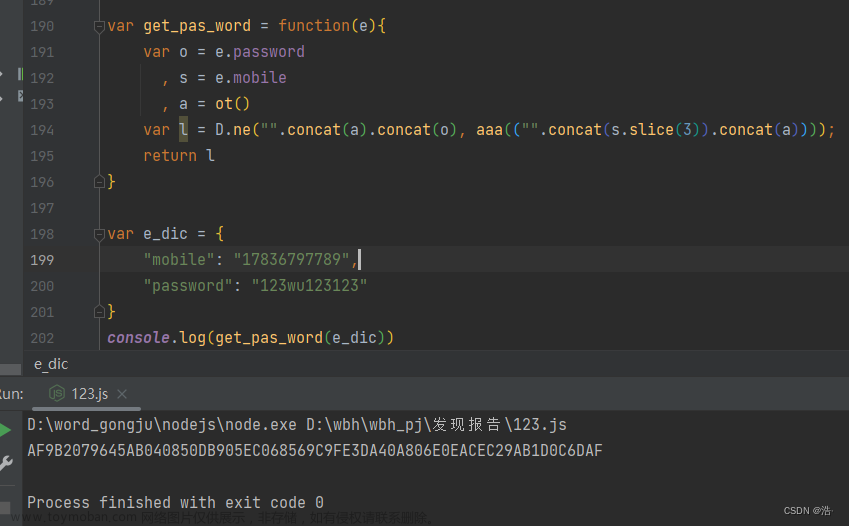

往前跟栈,看什么时候密码是明文,结果,打上断点,同样操作,分析代码。

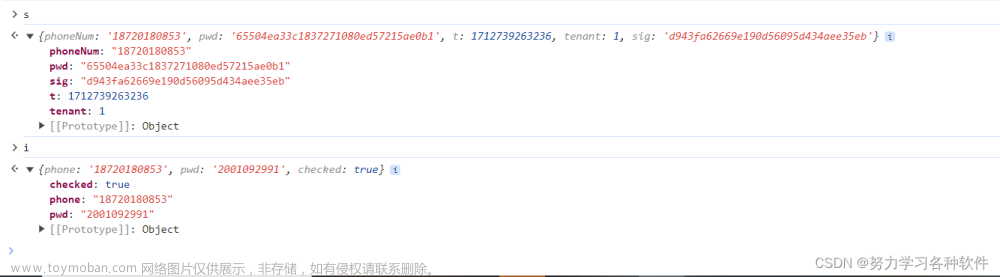

在控制台输出,s是已经加密过的

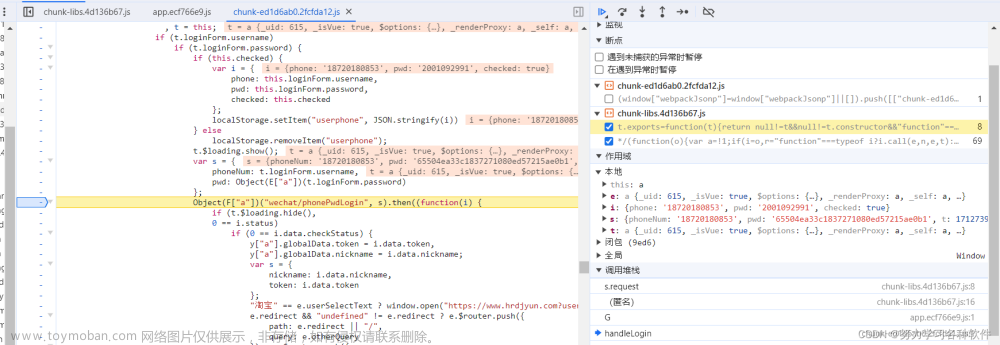

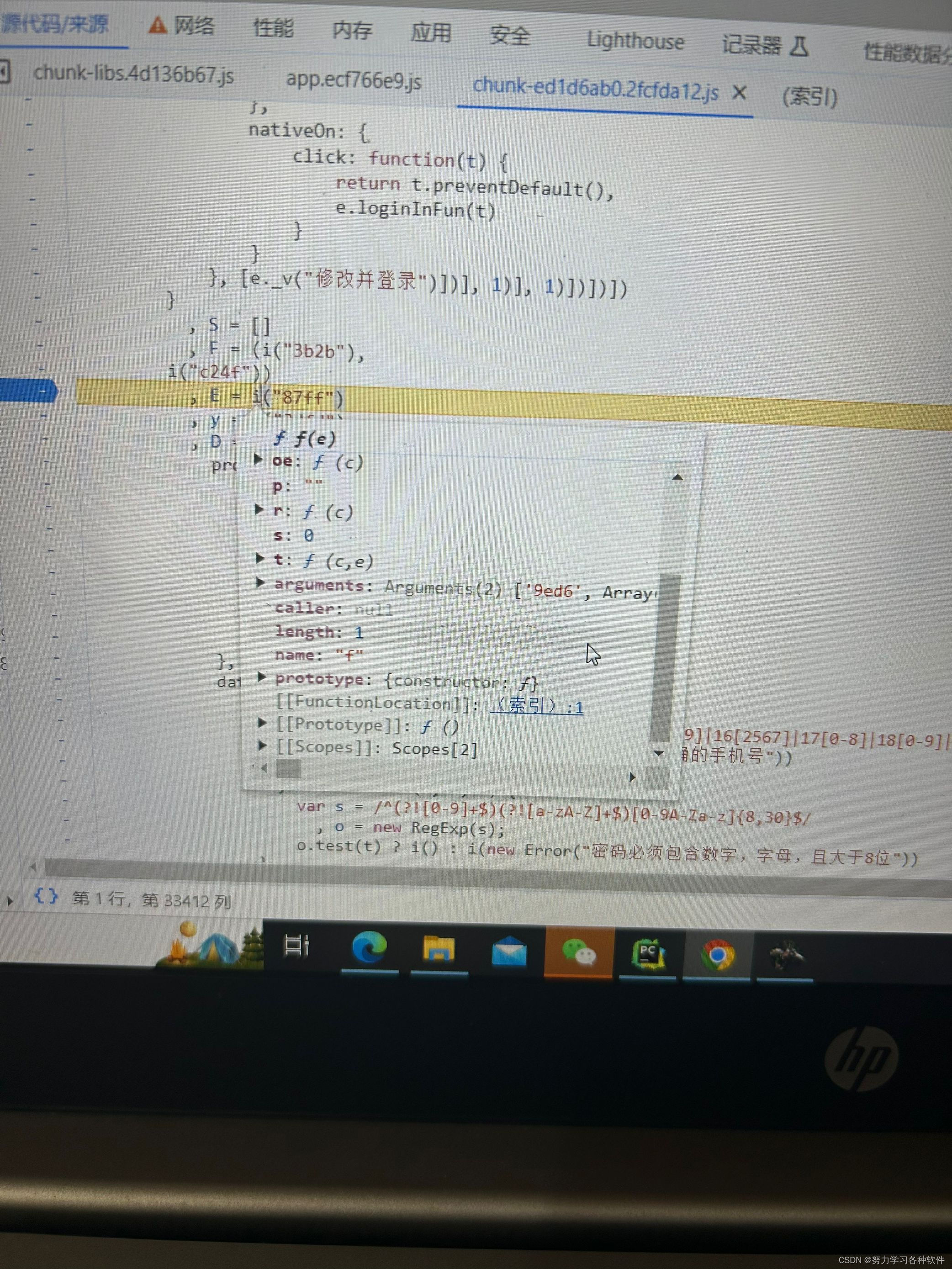

故pwd: Object(E["a"])(t.loginForm.password) 是加密位置,在这里打断点,进入E['a']

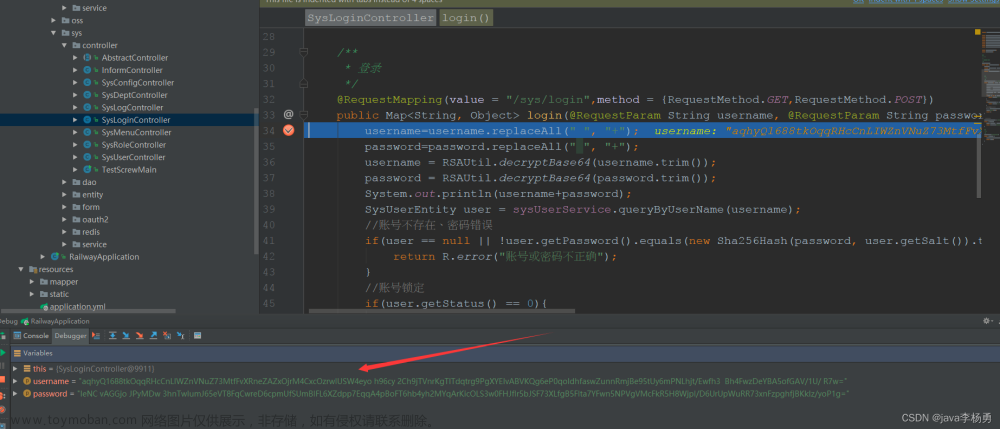

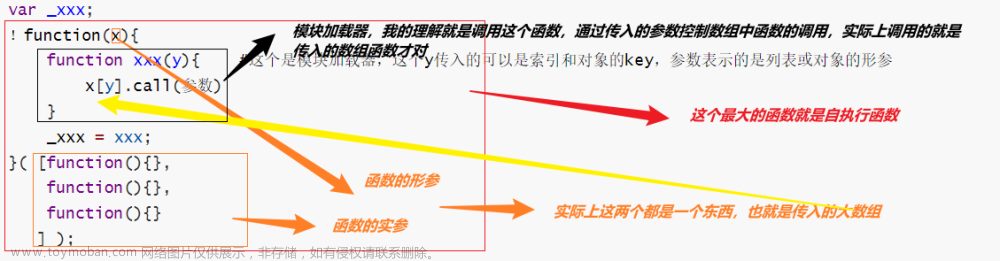

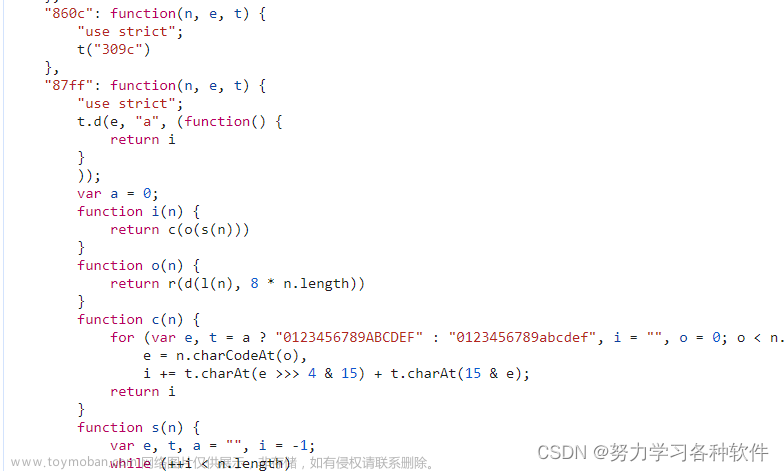

发现是这样,很明显是加载器调用函数,那么要在前面找E对象怎么定义的。

看到这种格式,很明显i是加载器

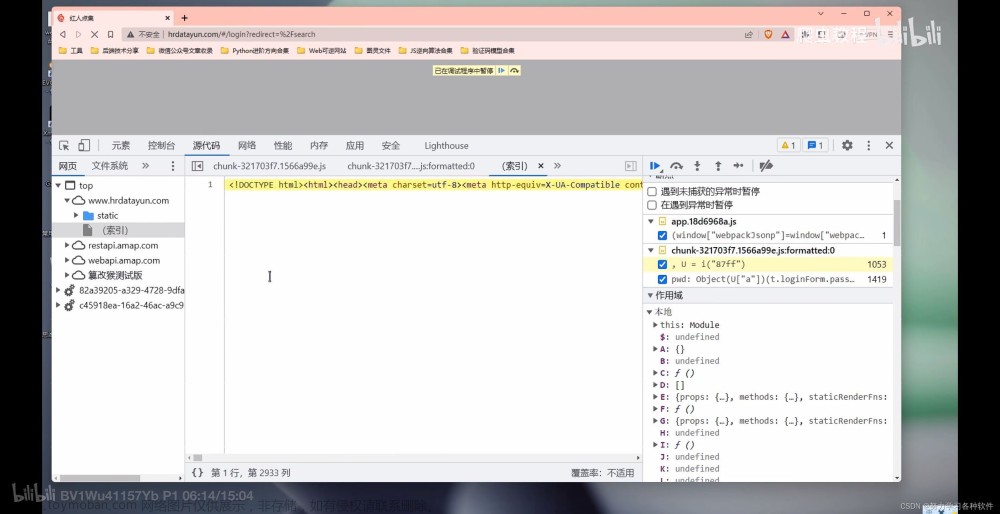

打上断点,点击刷新页面(对这种只能刷新页面才会断住),覆盖全部i('87ff') ,进入js文件中。

这个是要复制到加载器后面的配置函数里的。

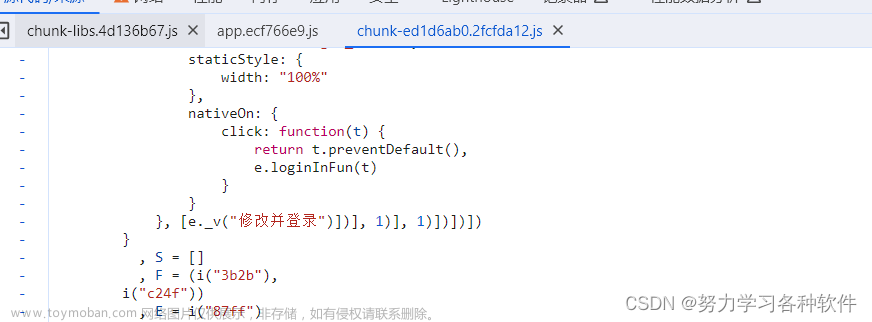

鼠标放在i上,想进入加载器所在的位置

但是进入加载器后是空的,原来是下面这样的

搞不定了,推荐下面的链接,自己去看吧文章来源:https://www.toymoban.com/news/detail-855002.html

【搞Python爬虫JS逆向,再不会WebPack解密,就OUT啦!-哔哩哔哩】 https://b23.tv/y8D53hg文章来源地址https://www.toymoban.com/news/detail-855002.html

到了这里,关于逆向案例十八——webpack逆向红人点集登录密码的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!