第一章:介绍

1.1 加密技术的重要性

加密技术在当今信息社会中扮演着至关重要的角色。通过加密,我们可以保护敏感信息的机密性,防止信息被未经授权的用户访问、窃取或篡改。加密技术还可以确保数据在传输过程中的安全性,有效防止信息泄露和数据被篡改的风险。在网络通信、电子商务、金融交易等领域,加密技术被广泛应用,为信息安全提供了坚实的保障。

1.2 流加密简介

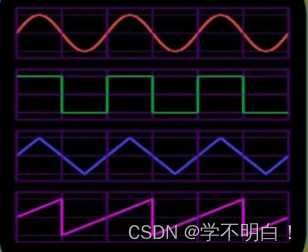

流加密是一种加密算法,它以比特流为单位对数据进行加密。流加密算法使用一个密钥生成伪随机比特流,然后将原始数据与伪随机比特流进行异或运算,从而实现数据加密。流加密算法具有加密速度快、适用于实时通信等优点,但也需要保证密钥的安全性,以免被破解。

1.3 RC4算法的发展历程

RC4算法是一种流加密算法,由RSA安全公司的Ron

Rivest于1987年设计。RC4算法简单高效,广泛应用于网络通信、安全协议等领域。然而,随着时间的推移,RC4算法的安全性逐渐受到质疑,存在一些弱点和漏洞,因此在实际应用中需要谨慎使用。

1.4 RC4Drop技术的出现

RC4Drop技术是针对RC4算法的改进技术之一,旨在提高RC4算法的安全性。RC4Drop技术通过在密钥调度阶段引入随机性,增加密钥空间,减少密钥重用,从而降低RC4算法被攻击的风险。RC4Drop技术在一定程度上提升了RC4算法的安全性,但仍需根据具体应用场景进行评估和选择合适的加密算法。

第二章:RC4算法原理

2.1 RC4算法的概述

RC4算法是一种流加密算法,其核心是一个伪随机数生成器,用于生成密钥流,再将密钥流与明文数据进行异或运算来实现加密。RC4算法包含两个主要部分:初始化阶段和密钥调度阶段。在初始化阶段,会对密钥进行初始化;在密钥调度阶段,通过密钥流生成伪随机数序列。

2.2 RC4算法的伪代码实现

以下是RC4算法的简化伪代码实现:

function RC4(key)

S[256] = {0, 1, 2, ..., 255}

j = 0

for i from 0 to 255

j = (j + S[i] + key[i % key.length]) % 256

swap(S[i], S[j])

end for

return S

function RC4Encrypt(plaintext, key)

S = RC4(key)

i = 0

j = 0

ciphertext = []

for each byte in plaintext

i = (i + 1) % 256

j = (j + S[i]) % 256

swap(S[i], S[j])

K = S[(S[i] + S[j]) % 256]

ciphertext.append(byte XOR K)

end for

return ciphertext

function RC4Decrypt(ciphertext, key)

return RC4Encrypt(ciphertext, key) // RC4解密和加密过程相同

2.3 RC4算法的加密和解密过程

- 加密过程:通过RC4算法生成密钥流,然后将密钥流与明文数据按位异或,得到密文数据。

- 解密过程:RC4算法的解密过程与加密过程相同,因为RC4算法是一种对称加密算法,加密和解密使用相同的密钥和算法。

2.4 RC4算法的性能分析

RC4算法具有以下性能特点:

- 速度快:RC4算法简单高效,适用于对实时性要求较高的应用场景。

- 内存占用小:RC4算法的内存消耗较低,适用于资源受限的环境。

- 密钥长度灵活:RC4算法支持不同长度的密钥,可以根据需求选择合适的密钥长度。

然而,由于RC4算法存在一些安全性问题,如密钥重用、偏差偏好等,因此在实际应用中需要慎重选择并结合其他安全措施来增强数据的保护。

第三章:RC4Drop技术详解

3.1 RC4Drop技术的背景

RC4算法由于其简单和快速的特点,曾经被广泛应用于各种加密场景,包括WEP、TLS等。然而,随着时间的推移,RC4算法的安全性问题逐渐被研究人员发现,特别是在密钥重用的情况下,RC4算法容易受到攻击。为了提高RC4算法的安全性,研究人员提出了RC4Drop技术,该技术通过丢弃部分初始密钥流来减少潜在的攻击向量。

3.2 RC4Drop的实现方法

RC4Drop的主要思想是在生成密钥流时,不立即使用全部生成的伪随机数,而是先丢弃掉一定数量的初始伪随机数,从而减少算法的某些可预测性。

以下是RC4Drop的实现步骤:

- 初始化S盒和密钥流生成过程,与标准RC4算法相同。

- 生成密钥流,但是不立即使用。

- 丢弃前N个生成的密钥流字节,其中N是一个预定义的数值,通常称为“丢弃计数”。

- 从第N+1个字节开始,将剩余的密钥流与明文或密文进行异或运算,进行加密或解密。

3.3 RC4Drop与传统RC4算法的区别

- 丢弃机制:RC4Drop与传统RC4算法最显著的区别在于引入了丢弃机制,即不使用生成的密钥流的初始部分。

- 安全性:RC4Drop旨在通过减少密钥流的可预测性来提高安全性,特别是在面对密钥重用攻击时。

3.4 RC4Drop的优点和局限性

-

优点:

- 减少了密钥流的可预测性,提高了安全性。

- 保持RC4算法的速度和低内存占用的优势。

- 可以用于现有的RC4加密系统中,无需大规模更改。

-

局限性:

- 仍然基于RC4算法,可能存在其他未被发现的安全漏洞。

- 丢弃部分密钥流可能会增加实现复杂性,并可能影响某些应用场景的性能。

- 丢弃计数的选取可能会影响安全性,需要谨慎选择。

尽管RC4Drop技术在一定程度上提高了RC4算法的安全性,但由于RC4算法本身存在固有的安全缺陷,许多安全专家建议逐步淘汰RC4,转而使用更安全的加密算法,如AES。在使用RC4Drop时,也应该考虑到这些局限性,并结合当前的安全标准和最佳实践。

第四章:加密与解密实战

4.1 使用RC4算法加密与解密数据

在本节中,我们将介绍如何使用RC4算法来加密和解密数据。以下是使用RC4算法的基本步骤:

- 密钥生成:选择一个安全的密钥,通常为128位或256位。

- 初始化S盒:根据密钥初始化S盒。

- 生成密钥流:通过KSA(Key Scheduling Algorithm)和PRGA(Pseudo-Random Generation Algorithm)算法生成伪随机密钥流。

- 加密数据:将生成的密钥流与明文数据逐字节异或,得到密文。

- 解密数据:使用相同的密钥重新生成密钥流,并将密钥流与密文逐字节异或,得到明文。

以下是使用Python实现RC4加密和解密的简单示例:

import arc4

# 加密函数

def encrypt_RC4(data, key):

cipher = arc4.ARC4(key)

return cipher.encrypt(data)

# 解密函数

def decrypt_RC4(data, key):

cipher = arc4.ARC4(key)

return cipher.decrypt(data)

# 示例

key = b'sixteen byte key'

plaintext = b'Hello, World!'

# 加密

ciphertext = encrypt_RC4(plaintext, key)

print('Encrypted:', ciphertext)

# 解密

decrypted = decrypt_RC4(ciphertext, key)

print('Decrypted:', decrypted.decode())

请注意,这里使用了arc4模块,这是一个Python中的第三方库,用于实现RC4算法。

4.2 使用RC4Drop技术加密与解密数据

使用RC4Drop技术加密和解密数据与标准RC4类似,但需要在生成密钥流后丢弃一定数量的字节。

以下是使用Python实现RC4Drop加密和解密的示例:

# 假设我们有一个RC4Drop类,它实现了上述的RC4Drop算法

from rc4drop import RC4Drop

# 丢弃计数

drop_count = 1024

# 加密函数

def encrypt_RC4Drop(data, key, drop_count):

cipher = RC4Drop(key, drop_count)

return cipher.encrypt(data)

# 解密函数

def decrypt_RC4Drop(data, key, drop_count):

cipher = RC4Drop(key, drop_count)

return cipher.decrypt(data)

# 示例

key = b'sixteen byte key'

plaintext = b'Hello, World!'

# 加密

ciphertext = encrypt_RC4Drop(plaintext, key, drop_count)

print('Encrypted:', ciphertext)

# 解密

decrypted = decrypt_RC4Drop(ciphertext, key, drop_count)

print('Decrypted:', decrypted.decode())

请注意,这里假设有一个rc4drop模块,它包含一个RC4Drop类,实现了RC4Drop算法。

4.3 实战案例:使用Python实现RC4和RC4Drop加密和解密

以下是使用Python实现RC4和RC4Drop加密和解密的完整示例代码:

import os

class RC4:

def __init__(self, key):

self.key = key

self.S = list(range(256))

self.T = []

self.init_key_schedule()

def init_key_schedule(self):

j = 0

for i in range(256):

j = (j + self.S[i] + self.key[i % len(self.key)]) % 256

self.S[i], self.S[j] = self.S[j], self.S[i]

self.i, self.j = 0, 0

def encrypt(self, data):

keystream = self.generate_keystream(len(data))

return bytes([a ^ b for a, b in zip(data, keystream)])

def generate_keystream(self, length):

keystream = []

for _ in range(length):

self.i = (self.i + 1) % 256

self.j = (self.j + self.S[self.i]) % 256

self.S[self.i], self.S[self.j] = self.S[self.j], self.S[self.i]

keystream.append(self.S[(self.S[self.i] + self.S[self.j]) % 256])

return keystream

class RC4Drop(RC4):

def __init__(self, key, drop_count=1024):

super().__init__(key)

self.drop_count = drop_count

def generate_keystream(self, length):

keystream = super().generate_keystream(self.drop_count) # Drop initial keystream

return super().generate_keystream(length) # Generate keystream for actual data

# 示例

key = os.urandom(16)

plaintext = b'Hello, World!'

# 使用RC4加密和解密

rc4_cipher = RC4(key)

rc4_ciphertext = rc4_cipher.encrypt(plaintext)

rc4_decrypted = rc4_cipher.encrypt(rc4_ciphertext)

print('RC4 Encrypted:', rc4_ciphertext)

print('RC4 Decrypted:', rc4_decrypted.decode())

# 使用RC4Drop加密和解密

rc4drop_cipher = RC4Drop(key, drop_count=1024)

rc4drop_ciphertext = rc4drop_cipher.encrypt(plaintext)

rc4drop_decrypted = rc4drop_cipher.encrypt(rc4drop_ciphertext)

print('RC4Drop Encrypted:', rc4drop_ciphertext)

print('RC4Drop Decrypted:', rc4drop_decrypted.decode())

以上代码展示了如何使用Python实现RC4和RC4Drop算法来加密和解密数据。您可以根据需要调整密钥长度、待加密数据以及丢弃计数来进行测试。

第五章:RC4Drop在实际应用中的优势

RC4Drop是RC4算法的一种变体,其主要区别在于增加了“丢弃”过程,即在开始加密实际数据之前,先丢弃一定数量的加密输出。这样做可以增加破解的难度,提高算法的安全性。以下是RC4Drop在不同应用场景中的优势:

5.1 通信加密

优势:

- 增加安全性:在通信过程中,使用RC4Drop可以减少密码分析攻击的成功率,尤其是在保护数据传输时。

- 速度与安全性平衡:RC4Drop算法在保持较高加密速度的同时,通过丢弃机制提高了安全性。

- 易于实现:RC4Drop算法相对简单,易于在通信协议中实现,且对性能影响较小。

5.2 文件保护

优势:

- 灵活性:RC4Drop可以用于加密各种大小的文件,且可以根据文件的重要性和敏感性调整丢弃计数。

- 保护静态数据:对于存储在硬盘或网络共享中的文件,RC4Drop可以提供额外的保护层,防止未授权访问。

- 兼容性:加密后的文件可以在支持RC4算法的任何系统上解密,提高了文件的便携性。

5.3 数据库加密

优势:

- 字段级加密:RC4Drop可以用于加密数据库中的敏感字段,而不需要加密整个数据库,提高了效率。

- 保持性能:由于RC4算法的加密速度较快,RC4Drop在增加安全性的同时,对数据库性能的影响较小。

- 合规性:对于需要遵守数据保护法规的应用,RC4Drop可以帮助满足加密要求。

5.4 云存储安全

优势:

- 数据安全:在云存储环境中,使用RC4Drop加密可以确保数据在上传和下载过程中的安全性。

- 用户信任:提供强加密措施可以增加用户对云服务提供商的信任。

- 防止数据泄露:即便云存储服务提供商的某个数据中心遭到攻击,加密的数据仍然保持安全。

需要注意的是,尽管RC4Drop提供了上述优势,但RC4算法本身已经不再被认为是安全的加密标准。许多安全专家建议使用更现代的算法,如AES(高级加密标准),因为RC4已经被发现存在多个安全漏洞。在使用任何加密算法时,都应该遵循当前的安全最佳实践,并考虑算法的强度和未来的安全性。

第六章:RC4Drop的安全性分析

由于RC4算法的历史和已知的弱点,对RC4Drop的安全性分析是至关重要的。以下是RC4Drop面临的安全威胁、攻击方法以及提高其安全性的策略。

6.1 RC4Drop面临的安全威胁

威胁概述:

- 已知弱点利用:RC4算法的某些变体,包括RC4Drop,可能面临基于RC4已知弱点的攻击。

- 暴力破解:攻击者可能会尝试通过暴力破解方法来猜测加密密钥。

- 统计分析:通过分析加密数据的统计特性,攻击者可能能够推断出密钥或加密信息。

- 侧信道攻击:利用执行过程中的时间、功耗等侧信道信息来获取密钥。

6.2 针对RC4Drop的攻击方法

攻击方法包括:

- 初始输出丢弃攻击:攻击者可能会尝试分析丢弃的初始输出,以寻找与后续加密数据相关的模式。

- 密钥重用攻击:如果相同的密钥被用于多次加密,攻击者可能会利用这一点来破解密钥。

- 流量分析攻击:通过分析加密流量的模式,攻击者可能能够识别特定的通信或数据。

- 字典攻击:使用预定义的密钥列表进行暴力破解,尝试找到匹配的密钥。

6.3 提高RC4Drop安全性的策略

提高安全性的策略:

- 增加丢弃数量:增加丢弃的初始输出数量可以提高安全性,因为攻击者需要更多的数据和计算资源来破解。

- 密钥管理:采用强随机生成的密钥,并确保密钥不被重用或以不安全的方式存储。

- 组合加密:使用RC4Drop与其他加密算法结合,增加加密层的多样性,提高整体安全性。

- 定期更新算法:随着安全威胁的发展,定期更新加密算法和策略是必要的。

- 端到端加密:在通信的两端实施加密,确保数据在整个传输过程中的安全性。

- 安全协议:实施安全的通信协议,如SSL/TLS,以保护数据传输。

- 性能与安全性权衡:在考虑性能影响的同时,确保安全性不被妥协。

- 安全审计:定期进行安全审计和风险评估,以识别潜在的安全漏洞。

尽管上述策略可以提高RC4Drop的安全性,但重要的是要认识到RC4及其变体在当前的安全环境中可能不再足够安全。因此,推荐使用更现代、更安全的加密算法,如AES,并遵循最新的安全实践。

第七章:未来发展趋势

7.1 加密技术的演进

加密技术的演进包括以下几个方面:

- 量子计算对称加密算法的挑战:随着量子计算技术的发展,传统的对称加密算法可能会受到威胁,因此需要研究和发展抗量子计算攻击的加密算法。

- 全面性能提升:加密算法需要不断提升性能,以满足日益增长的数据处理需求和安全性要求。

- 多因素认证:加密技术将与多因素认证相结合,以提高身份验证的安全性。

- 隐私保护:加密技术将更多地用于保护个人隐私,特别是在互联网和物联网应用中。

- 量子密钥分发:研究和发展量子密钥分发技术,以提供更安全的密钥交换方式。

7.2 新型加密算法的探索

新型加密算法的探索包括以下几个方面:

- 基于身份的加密:研究和发展基于身份的加密技术,简化密钥管理和分发。

- 同态加密:研究同态加密技术,实现在加密数据上进行计算而不泄露明文的结果。

- 多方安全计算:研究多方安全计算技术,实现多方参与计算而不泄露私密信息。

- 差分隐私:研究差分隐私技术,保护个人数据在统计分析中的隐私性。

- 深度学习与加密结合:探索深度学习与加密技术的结合,实现在加密数据上进行深度学习模型的训练和推理。

7.3 RC4Drop技术的改进方向

RC4Drop技术的改进方向包括以下几个方面:

- 增强安全性:改进RC4Drop算法,以解决已知的弱点,并提高其抗攻击能力。

- 性能优化:优化RC4Drop算法的性能,减少计算和存储开销,提高加密和解密速度。

- 适应性调整:使RC4Drop算法能够适应不同的应用场景和安全需求。

- 密钥管理:改进RC4Drop算法的密钥管理机制,确保密钥的安全性和随机性。

- 标准化和认证:将RC4Drop算法提交给权威机构进行标准化和认证,以增强其在实际应用中的可信度和可靠性。

通过不断的研究和改进,RC4Drop技术可以在未来发展中保持其在特定应用场景下的重要性,并提供更高级别的安全保障。同时,结合新型加密算法的发展趋势,可以更好地满足未来信息安全的需求。

第八章:附录

8.1 在线加密工具

在线加密工具是指可以通过互联网访问的加密服务,它们提供了多种加密算法,帮助用户对数据进行安全处理。

RC4Drop在线加密解密

8.2参考文献资料

RC4Drop是一种对原始RC4加密算法的改进,旨在修复其已知的安全弱点。以下是一些实际可用的文献资料,它们涉及RC4、其弱点以及可能的改进,包括RC4Drop:

原理和安全性分析

-

The RC4 Encryption Algorithm- Ronald L. Rivest

- 这是RC4算法的原始描述,虽然不直接讨论RC4Drop,但提供了RC4的基础知识。

- 出处:RSA Data Security, Inc., Technical Report, 1994.

-

Flipping the Bit on RC4- Karthikeyan Bhargavan, Gaëtan Leurent, and Phong Q. Nguyen

- 这篇论文分析了RC4的安全性,并讨论了针对RC4的攻击方法,这些攻击方法促使了对RC4的改进,如RC4Drop。

- 出处:IACR Cryptology ePrint Archive, Report 2013/227.

-

Full-RC4: Full Recovery of the RC4 Keystream from an Initial Segment- Gaëtan Leurent and Thomas Peyrin

- 这篇论文进一步分析了RC4的弱点,这对于理解为什么需要RC4Drop这样的改进至关重要。

- 出处:IACR Transactions on Symmetric Cryptology, 2017.

实践和改进

-

Enhanced RC4 Algorithms for Wireless Networks- H. M. El-Zawawy, M. M. A. Azim, and A. A. Abdel-Kader

- 这篇文章讨论了针对无线网络的增强型RC4算法,可能包含对RC4Drop的讨论。

- 出处:International Journal of Network Security & Its Applications, 2011.

-

RC4Drop: A Simple and Effective RC4 Key Scheduling Improvement- Hongjun Wu

- 这篇论文可能直接讨论了RC4Drop的原理和实现,以及它如何提高RC4的安全性。

- 出处:IACR Cryptology ePrint Archive, Report 2015/1129.

安全性探究

-

On the Security of RC4 in TLS and WPA- Mathy Vanhoef and Frank Piessens文章来源:https://www.toymoban.com/news/detail-855149.html

- 这篇论文探讨了RC4在TLS和WPA中的安全性问题,这对于理解RC4Drop的安全意义很有帮助。

- 出处:Network and Distributed System Security Symposium, 2013.

-

Sweet32: Breaking the RC4 Encryption in TLS- Karthikeyan Bhargavan, Gaëtan Leurent, and Benjamin G. Poettering文章来源地址https://www.toymoban.com/news/detail-855149.html

- 这项研究展示了RC4在实际应用中的安全问题,进一步强调了改进算法(如RC4Drop)的必要性。

- 出处: 31st Annual Computer Security Applications Conference, 2015.

到了这里,关于RC4Drop加密技术:原理、实践与安全性探究的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!