探索 Blind SSRF Chains:安全领域的创新工具

项目地址:https://gitcode.com/assetnote/blind-ssrf-chains文章来源地址https://www.toymoban.com/news/detail-855696.html

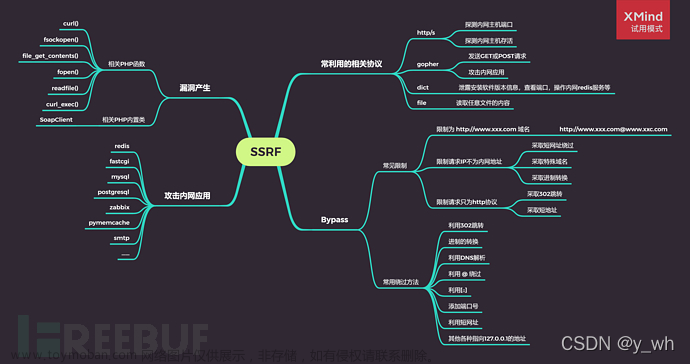

在这个数字化的时代,网络安全愈发重要。Web应用程序的漏洞成为黑客攻击的主要目标,其中Server-Side Request Forgery(SSRF)是一种常见的安全威胁。为了帮助开发者检测和防御这类漏洞,Assetnote 团队开发了一个开源项目 —— Blind SSRF Chains,它提供了一种新颖的方法来识别和利用Blind SSRF漏洞。

项目简介

Blind SSRF Chains是一个自动化工具,专门用于测试Blind SSRF(盲目的服务器端请求伪造)。通常在Blind SSRF中,服务器可能无法直接返回受害者的IP或敏感信息,使得检测和利用变得困难。这个项目利用链式技术,通过一系列中间点,逐步揭示并利用这种类型的漏洞。

技术分析

该项目的核心是基于Python编写的,利用了流行的网络库如requests和httpx进行HTTP请求。其主要技术亮点包括:

-

多级代理:Blind SSRF Chains支持多级代理,这意味着它可以通过多个中间服务器来探测目标系统,即使目标对直接请求无响应也能进行检测。

-

算法优化:该工具采用了智能算法来推测可能存在SSRF漏洞的URL模式,并尝试构建有效请求。

-

自定义配置:用户可以根据自己的需求调整配置文件,包括代理列表、检测策略和日志设置等。

-

报告生成:成功检测到的SSRF漏洞会生成详细的报告,方便用户理解问题并进行修复。

应用场景与特点

-

安全审计:对于安全团队来说,Blind SSRF Chains可以帮助他们在大规模的Web应用扫描中发现潜在的SSRF漏洞。

-

教育研究:网络安全研究人员可以使用这个工具深入学习SSRF的工作原理,并进行实验验证。

-

易于使用:命令行界面简洁明了,只需几行代码即可启动扫描。

-

社区驱动:作为开源项目,它持续接受社区的反馈和贡献,不断优化和完善功能。

开始使用

要开始使用Blind SSRF Chains,请克隆项目的GitHub仓库:

git clone https://gitcode.com/assetnote/blind-ssrf-chains.git

cd blind-ssrf-chains

然后按照项目文档的指引安装依赖和运行工具。

结语

Blind SSRF Chains为网络安全领域带来了一种新的检测和利用Blind SSRF的方法。它的自动化和智能化特性使得检测过程更加高效,同时也降低了理解和处理这类漏洞的门槛。无论你是开发者、安全研究员还是企业安全团队,都值得尝试这个项目,提升你的Web应用安全性。立即加入,一起守护网络安全!

[如果你有任何问题或建议,可以直接在项目仓库的Issue部分提出,或者参与社区讨论,共同进步。]文章来源:https://www.toymoban.com/news/detail-855696.html

项目地址:https://gitcode.com/assetnote/blind-ssrf-chains

到了这里,关于探索 Blind SSRF Chains:安全领域的创新工具的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!