电脑端

GET / HTTP/1.1

Host: baidu.com

**User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:121.0) Gecko/20100101 Firefox/121.0**

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Connection: close

Cookie: BAIDUID=B6F770C3F11C5513DF8227CFA27DC84A:FG=1; BIDUPSID=B6F770C3F11C5513DBE8B88D20388738; PSTM=1704538770; H_PS_PSSID=39996_40042_40076; BA_HECTOR=8g00a0ag2000a5058l24a504hcitqr1ipui2j1s; BDORZ=FFFB88E999055A3F8A630C64834BD6D0; BDRCVFR[QnzIi5zPp3n]=mk3SLVN4HKm; PSINO=1

Upgrade-Insecure-Requests: 1

2、Cookie-身份替换

见上图

首先抓取PC浏览器网站登录上去的数据包

再抓取模拟机上登录失败的数据包

把数据包中的cookie进行替换,发现模拟机上从登陆失败变成登陆成功

结论:

Response状态码

选中抓取数据包,发送至repeater(Repeater 是一个手动修改并补发个别 HTTP 请求,并分析他们的响应的工具。它最大的用途就是和其他 Burp Suite 工具结合起来。你可以从目标站点地图,从 Burp Proxy 浏览记录,或者从 Burp Intruder 攻击结果上的请求,发送到 Repeater 上,并手动调整这个请求来微调对漏洞的探测或攻击。),

修改数据包内容

若response返回200证明正常接收

403;服务器收到请求,但是拒绝提供服务

1、数据是否正常 2、文件是否存在 3、地址自动跳转 4、服务提供错误**

注:容错处理识别

1xx:指示信息—表示请求已接收,继续处理。

2xx:成功—表示请求已经被成功接收、理解、接受。

3xx:重定向—要完成请求必须进行更进一步的操作。

4xx:客户端错误—请求有语法错误或请求无法实现。

5xx:服务器端错误—服务器未能实现合法的请求。•200 OK:客户端请求成功

•301 redirect:页面永久性移走,服务器进行重定向跳转;

•302redirect:页面暂时性移走,服务器进行重定向跳转,具有被劫持的安全风险;

•400 BadRequest:由于客户端请求有语法错误,不能被服务器所理解;

•401 Unauthonzed:请求未经授权。

•403 Forbidden:服务器收到请求,但是拒绝提供服务。

•404 NotFound:请求的资源不存在,例如,输入了错误的URL; •500InternalServerError:服务器发生不可预期的错误,无法完成客户端的请求;

•503ServiceUnavailable:服务器当前不能够处理客户端的请**

#案例-文件探针&登录爆破

-实验:

1、页面正常访问

2、网站文件探针

- 抓取页面数据包

- 将数据包发送至Intruder(Intruder模块是一个定制的高度可配置的工具,对web应用程序进行自动化攻击,如:枚举标识符,收集有用的数据,以及使用fuzzing 技术探测常规漏洞。)

- 首先点击clean清除所有§§,在GET /§11§ HTTP/1.1中间加入11并选中11按下add§

- 点击Payloads,add添加需要替换的文件名称,点击Options修改error handing,将Payload Encoding取消选中

- 点击Intruder,Start获取到响应页面是否正常访问

3、后台登录爆破

- 抓取登录不上的数据包,再次抓取登录成功的数据包,正确密码为12345678,对比两者区别

- 将登录错误的数据包发送至repeater,将错误密码1234567修改为12345678再发送,发现返回500出现错误,证明只修改明文密码无法登录成功,连着后面的加密文一起修改302成功登录

💡 edtUserName=admin&edtPassWord=1234567&btnPost=%E7%99%BB%E5%BD%95&username=admin**&password=fcea920f7412b5da7be0cf42b8c93759**&savedate=1

💡 edtUserName=admin&edtPassWord=12345678&btnPost=%E7%99%BB%E5%BD%95&username=admin**&password=25d55ad283aa400af464c76d713c07ad**&savedate=1

总结;由此得出必须同时替换明文密码和加密密码才能成功登入

登录爆破思路:

- 抓取登录失败的数据包

- 发送至Intruder,首先点击clean清除所有§§,选中明文密码和加密密码add§,模式选用Cluster bomb,也就是两个不同字典进行替换

- 通过加入字典来一一识别爆破,字典是明文,先判断出此密码的加密方式,开启burp应用自带的密文加密

- 在桌面创建字典.txt,分别添加进1,2字典的位置,2字典还要多个步骤设计加密过程,选中Payload Processing添加Add,加密格式为Hash,MD5.

- 最后查看数据返回302的加密密文全部是一样的,这就是登录密文

POST /member.php?mod=logging&action=login&loginsubmit=yes&infloat=yes&lssubmit=yes&inajax=1 HTTP/1.1

Host: 192.168.137.1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:121.0) Gecko/20100101 Firefox/121.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Content-Type: application/x-www-form-urlencoded

Content-Length: 102

Origin: http://192.168.137.1

Connection: close

Referer: http://192.168.137.1/

Cookie: __tins__713776=%7B%22sid%22%3A%201704942294527%2C%20%22vd%22%3A%201%2C%20%22expires%22%3A%201704944094527%7D; __51cke__=; __51laig__=1; r906_2132_sid=LbKYlK; r906_2132_saltkey=SVExj3Db; r906_2132_lastvisit=1704938760; r906_2132_lastact=1704942360%09home.php%09misc; r906_2132_onlineusernum=1; r906_2132_sendmail=1

Upgrade-Insecure-Requests: 1

fastloginfield=username&username=admin&password=123456&formhash=66449e33&quickforward=yes&handlekey=ls

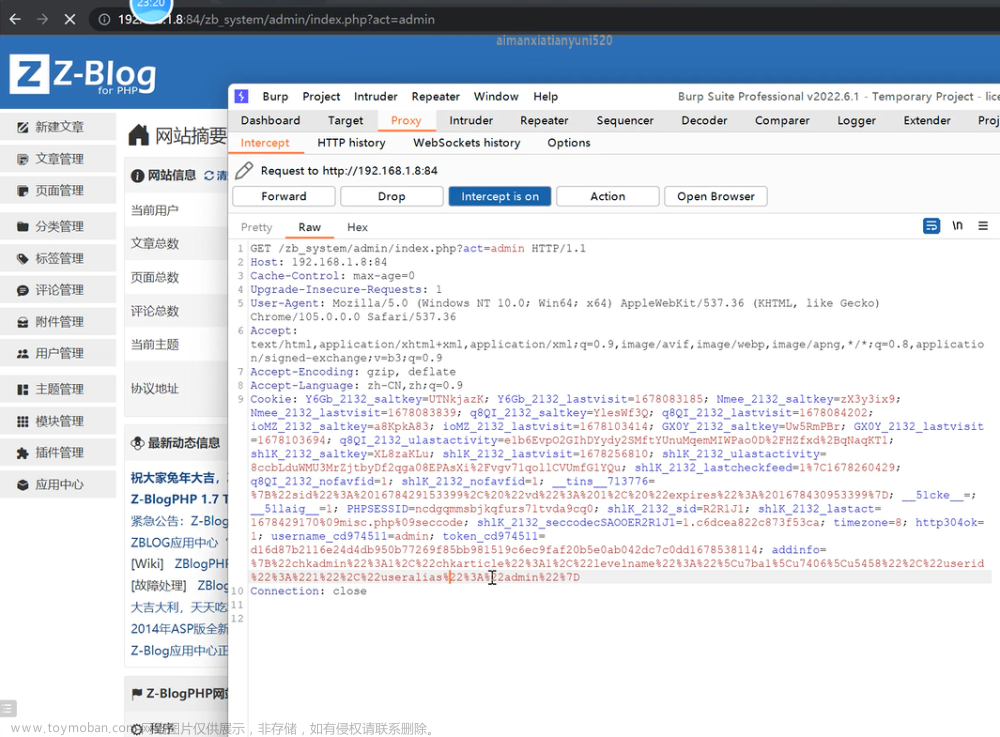

补充:建站zblogphp+phpstudy

实验验证:明文密码随便输入,将获取到的加密密文输入能否登陆成功

成功登录,加密密码很重要

问题:BurpSuite抓不到本地包解决大汇总

BurpSuite抓不到本地包解决大汇总_burpsuite抓不了本地的包-CSDN博客

#工具-Postman自构造使用

自我介绍一下,小编13年上海交大毕业,曾经在小公司待过,也去过华为、OPPO等大厂,18年进入阿里一直到现在。

深知大多数网络安全工程师,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

因此收集整理了一份《2024年网络安全全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上网络安全知识点,真正体系化!

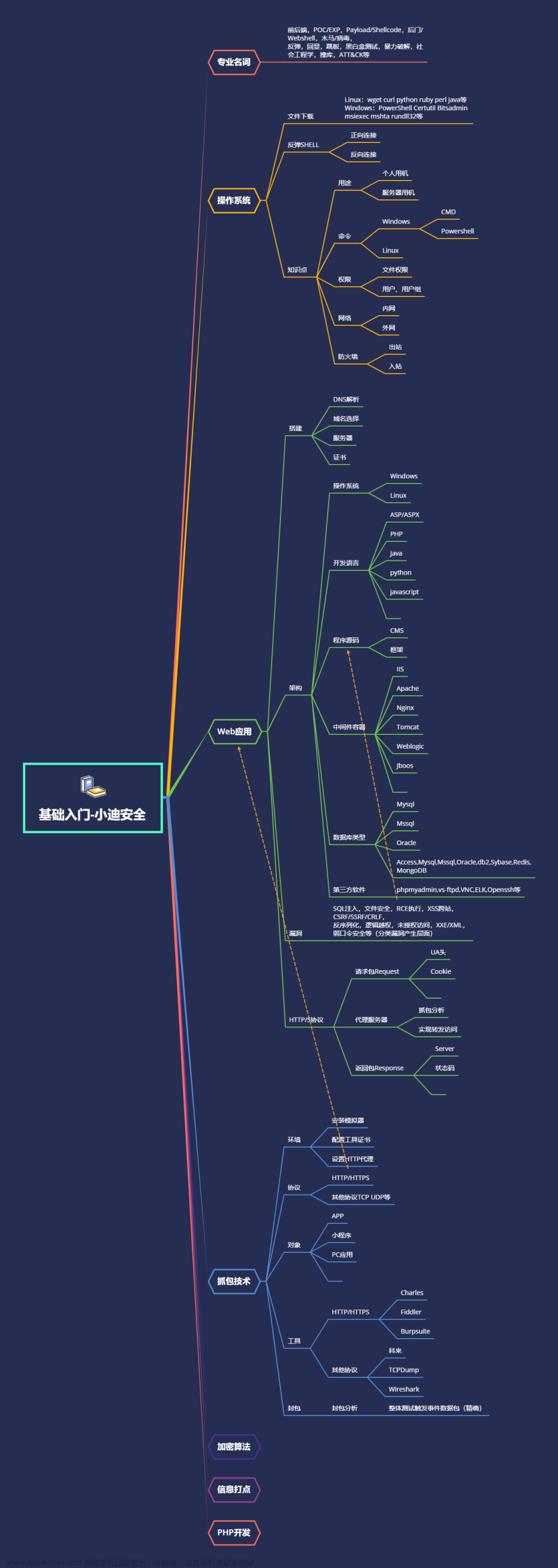

由于文件比较大,这里只是将部分目录大纲截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且后续会持续更新

如果你觉得这些内容对你有帮助,可以添加VX:vip204888 (备注网络安全获取)

给大家的福利

零基础入门

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

同时每个成长路线对应的板块都有配套的视频提供:

因篇幅有限,仅展示部分资料

网络安全面试题

绿盟护网行动

还有大家最喜欢的黑客技术

网络安全源码合集+工具包

所有资料共282G,朋友们如果有需要全套《网络安全入门+黑客进阶学习资源包》,可以扫描下方二维码领取(如遇扫码问题,可以在评论区留言领取哦)~文章来源:https://www.toymoban.com/news/detail-856031.html

一个人可以走的很快,但一群人才能走的更远。不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎扫码加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

sdnimg.cn/img_convert/5072ce807750c7ec721c2501c29cb7d5.png)

所有资料共282G,朋友们如果有需要全套《网络安全入门+黑客进阶学习资源包》,可以扫描下方二维码领取(如遇扫码问题,可以在评论区留言领取哦)~

一个人可以走的很快,但一群人才能走的更远。不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎扫码加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

[外链图片转存中…(img-jc3ewnWh-1712815758247)]文章来源地址https://www.toymoban.com/news/detail-856031.html

到了这里,关于010-基础入门-HTTP数据包&;Postman构造&;请求方法&;请求头修改&;状态码判断的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!