目录

应用场景

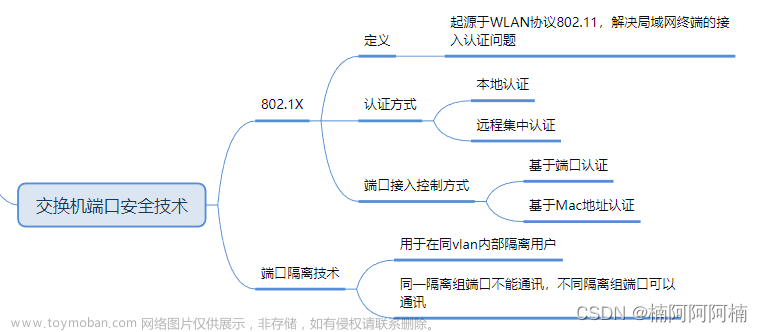

功能简介

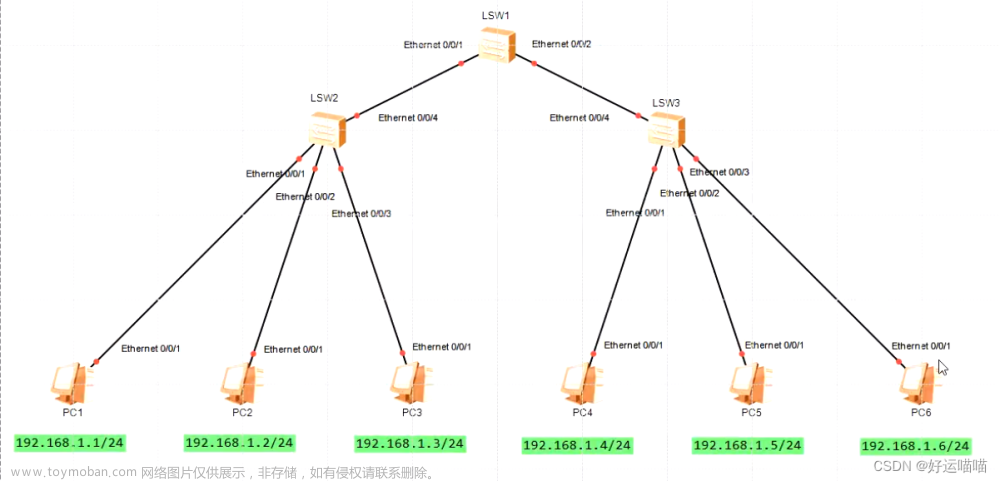

一、组网需求

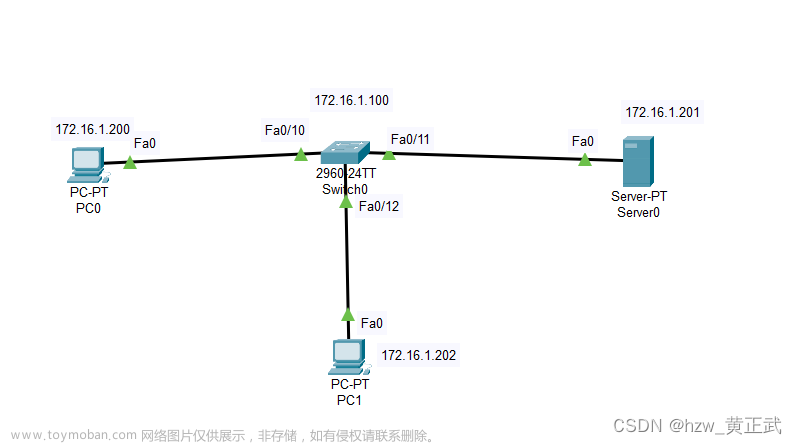

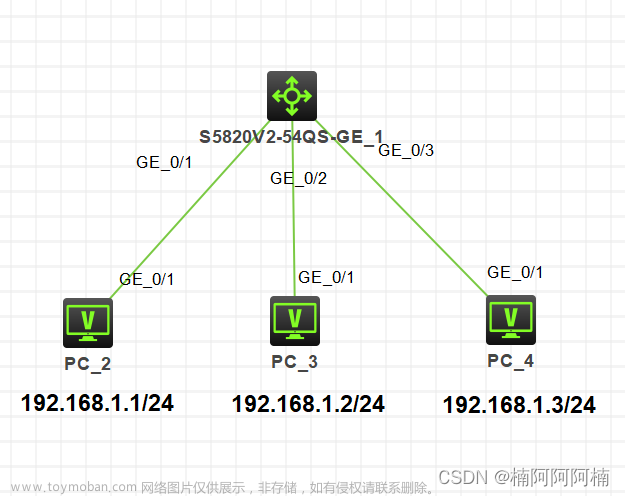

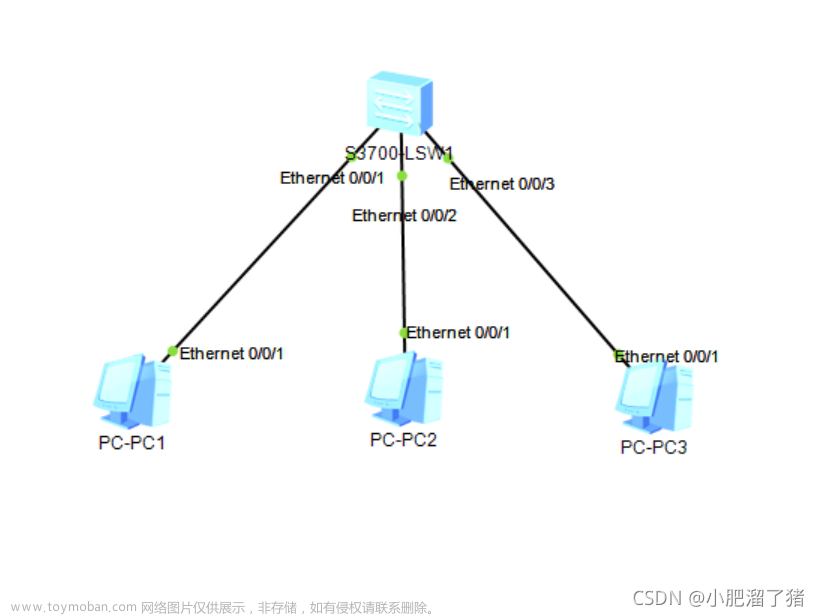

二、组网拓扑

三、配置要点

四、配置步骤

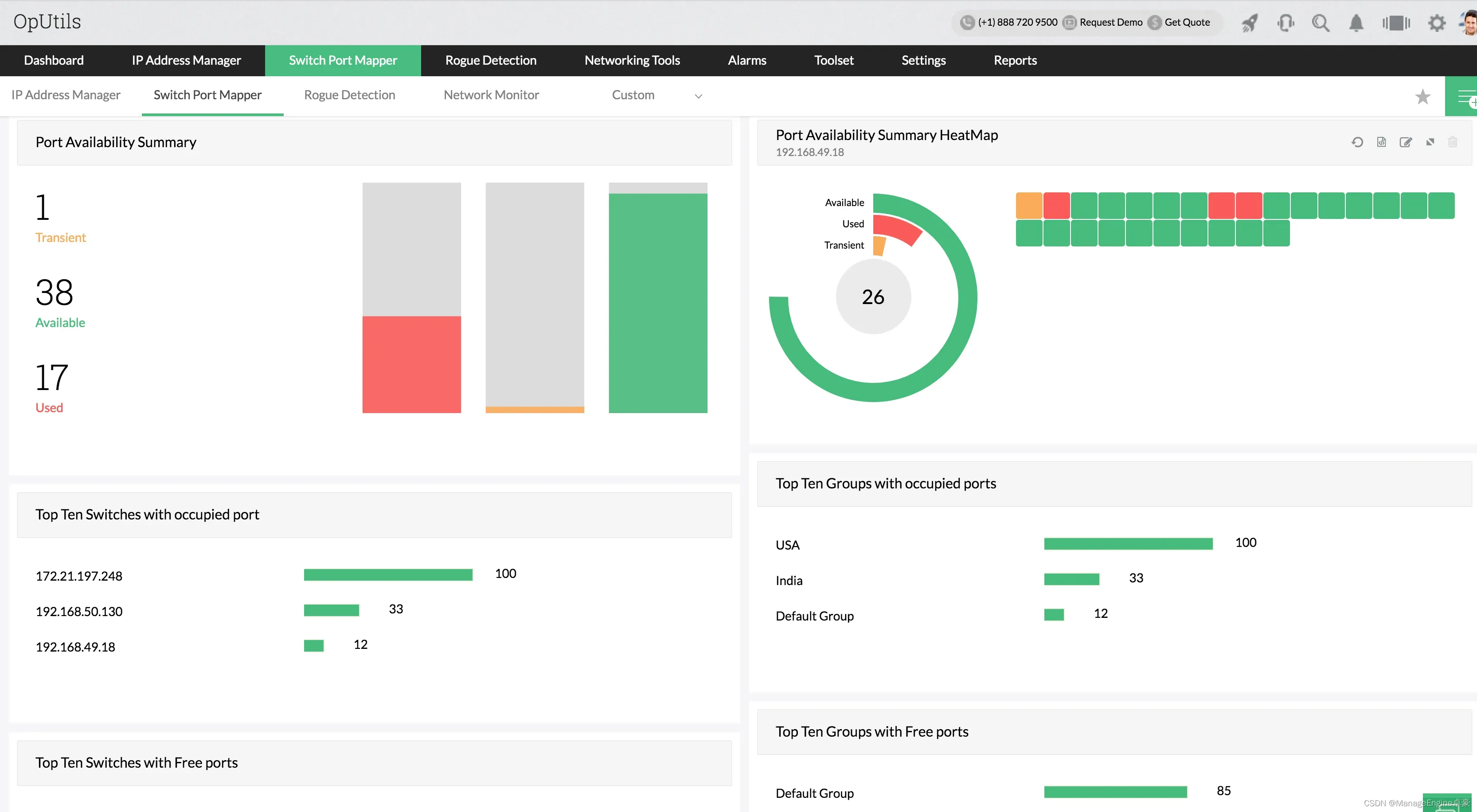

五、功能验证

应用场景

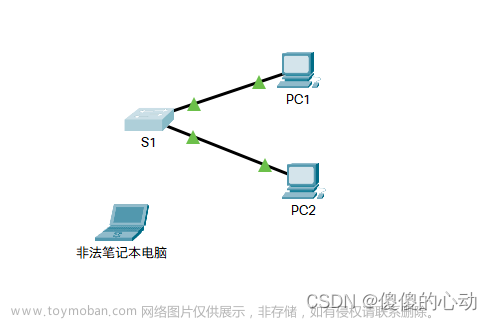

端口安全功能适用于用户希望控制端口下接入用户的IP和MAC必须是管理员指定的合法用户才能使用网络,或者希望使用者能够在固定端口下上网而不能随意移动,变换IP/MAC或者端口号,或控制端口下的用户MAC数,防止MAC地址耗尽攻击(病毒发送持续变化的构造出来的MAC地址,导致交换机短时间内学习了大量无用的MAC地址,8K/16K地址表满掉后无法学习合法用户的MAC,导致通信异常)的场景。

功能简介

端口安全:端口安全功能通过定义报文的源MAC地址来限定报文是否可以进入交换机的端口,你可以静态设置特定的MAC地址或者限定动态学习的MAC地址的个数来控制报文是否可以进入端口,使能端口安全功能的端口称为安全端口。只有源MAC地址为端口安全地址表中配置或者学习到的MAC地址的报文才可以进入交换机通信,其他报文将被丢弃。

您还可以设定端口安全地址绑定IP+MAC,或者仅绑定IP,用来限制必须符合绑定的以端口安全地址为源MAC地址的报文才能进入交换机通信。

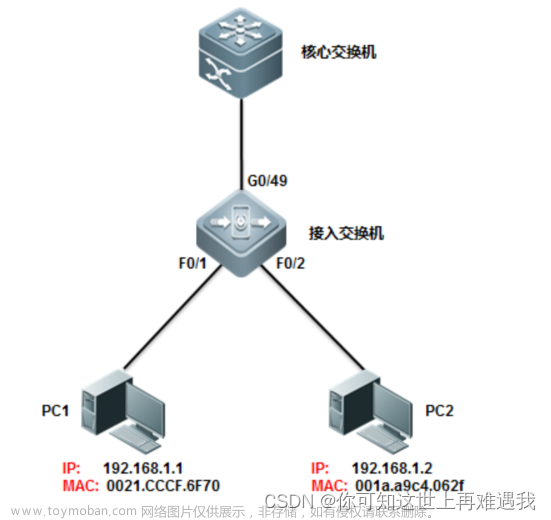

一、组网需求

要求PC1(IP: 192.168.1.1,MAC: 0021.CCCF.6F70)只能接在交换机的F0/1端口,并且做IP+MAC地址绑定,其他电脑接入该端口将不能通信;

要求F0/2端口只能接入IP地址为192.168.1.2,MAC地址不受限制的PC,其他IP地址的PC都不能从该端口接入。

二、组网拓扑

三、配置要点

在F0/1及F0/2端口需要开启switchport port-security功能,并且限制MAC地址绑定的条目为1

四、配置步骤

核心交换机配置:

1、创建核心设备的IP地址,即用户的网关地址

Ruijie(config)#vlan 10

Ruijie(config)#interface vlan 10

Ruijie(config-if-VLAN 10)#ip address 192.168.1.254 255.255.255.0

2、保存配置

Ruijie(config-if-VLAN 10)#end

Ruijie#wr

接入交换机配置:

1、要求F0/1端口只能接入192.168.1.1且mac地址是0021.CCCF.6F70的电脑

Ruijie>enable

Ruijie#configure terminal

Ruijie(config)#interface fastEthernet 0/1

Ruijie(config-if-FastEthernet 0/1)#switchport port-security binding 0021.CCCF.6F70 vlan 10 192.168.1.1 ------>把属于vlan10 ,且mac地址是0021.CCCF.6F70 ,ip地址192.168.1.1的PC绑定在交换机的第一个百兆接口上

Ruijie(config-if-FastEthernet 0/1)#switchport port-security ------>开启端口安全功能

Ruijie(config-if-FastEthernet 0/1)#exit

2、要求F0/2端口只能接入ip地址是192.168.1.2的电脑,mac地址无要求。即F0/2下的电脑ip地址只能连接IP地址为192.168.1.2的电脑

Ruijie(config)#interfac fastEthernet 0/2

Ruijie(config-if-FastEthernet 0/2)# switchport port-security binding 192.168.1.2 ------>把ip地址是192.168.1.2的终端绑定在交换机的第二个百兆接口

Ruijie(config-if-FastEthernet 0/2)#switchport port-security ------>开启端口安全功能

3、保存配置

Ruijie(config-if-FastEthernet 0/2)#end

Ruijie#write ------>确认配置正确,保存配置

重要说明:

1、交换机端口安全分为IP+MAC绑定,仅IP绑定,仅MAC绑定

交换机端口安全IP+MAC绑定或仅IP绑定是通过如下命令来实现的:

Ruijie(config-if-FastEthernet 0/1)#switchport port-security binding ?

A.B.C.D IP address

H.H.H 48-bit hardware address

X:X:X:X::X IPV6 address

1)绑定IP+MAC,可以使用如下命令:

Ruijie(config-if-FastEthernet 0/1)#switchport port-security binding 0021.CCCF.6F70 vlan 1 192.168.1.1

2)仅绑定IP,可以使用如下命令:

Ruijie(config-if-FastEthernet 0/1)#switchport port-security binding 192.168.1.2

3)如果交换机仅做MAC绑定,可以使用如下命令:

Ruijie(config-if-FastEthernet 0/1)#switchport port-security mac-address 0021.CCCF.6F70

2、如果设置了IP+MAC绑定或仅IP绑定,交换机还是会动态学习下联用户的MAC地址,例如交换机端口上做了如下命令绑定:

Ruijie(config-if-FastEthernet 0/1)#switchport port-security binding 1414.4b19.ecc1 vlan 1 192.168.1.1

Ruijie(config-if-FastEthernet 0/1)#switchport port-security

此时,查看配置如下:

Ruijie#show port-security address

Vlan Mac Address IP Address Type Port Remaining Age (mins)

---- --------------- ---------------------------------------- ---------- -------- -------------

1 1414.4b19.ecc1 192.168.1.1 Configured Fa0/1 -

当用户接入后,交换机依然还会动态学习用户的MAC

Ruijie#show port-security address

Vlan Mac Address IP Address Type Port Remaining Age (mins)

---- --------------- ---------------------------------------- ---------- -------- -------------

1 1414.4b19.ecc1 Dynamic Fa0/1 -

1 1414.4b19.ecc1 192.168.1.1 Configured Fa0/1 -

如果要让IP+MAC绑定或仅IP绑定的的用户生效,必须先要让端口安全学习到用户的MAC地址。例如交换机做如下设置,那么192.168.1.2的用户就无法上网:

interface GigabitEthernet 0/1

switchport port-security mac-address 1414.4b19.0000 vlan 1

switchport port-security binding 1414.4b19.ecc1 vlan 1 192.168.1.2

switchport port-security maximum 1

switchport port-security

原因是MAC地址最大允许数是1,而且已经绑定了一个1414.4b19.0000 的地址,所以端口安全不能再学习MAC地址了,而端口安全IP+MAC(或IP)绑定生效必须要先学习到端口安全MAC地址,所以192.168.1.2的用户无法被放通。如果要让该用户上网,可以通过多绑定该用户的MAC来实现:

interface GigabitEthernet 0/1

switchport port-security mac-address 1414.4b19.ecc1 vlan 1

switchport port-security mac-address 1414.4b19.0000 vlan 1

switchport port-security binding 1414.4b19.ecc1 vlan 1 192.168.1.2

switchport port-security maximum 2

switchport port-security

总结:如果配置了IP或IP+MAC绑定,那么也要同时满足端口安全MAC绑定的条件。

3、交换机如果某些端口设置了端口安全(端口MAC绑定),但是某些端口没有设置端口安全,例如1口设置了端口安全绑定的用户为PC1,其余端口没有设置端口安全。那么PC1插到1号口可以上网,但是插到其他端口是不能上网的。

4、交换机如果某些端口设置了端口安全(端口IP+MAC或IP绑定),但是某些端口没有设置端口安全,例如1口设置了端口安全绑定的用户为PC1,其余端口没有设置端口安全。那么PC1插到1号口可以上网,插到其他端口也可以上网,也就说端口安全MAC地址绑定才是决定设备放通用户的关键因素。

五、功能验证

查看接入交换机绑定的安全表项文章来源:https://www.toymoban.com/news/detail-857676.html

文章来源地址https://www.toymoban.com/news/detail-857676.html

文章来源地址https://www.toymoban.com/news/detail-857676.html

到了这里,关于锐捷交换机——端口安全的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!