一、自我介绍

阿吧阿吧,不多说了

二、两段实习经历,看你在南京中孚数据安全部做实习生,你能大概讲一下做什么的吗

当时做的是一个隐写溯源项目,是我们实验室跟南京中孚那边共同合作的。主要是针对电子文档信息泄露,数据泄密问题,开发涉密文档隐写溯源系统,实现敏感信息泄露追踪溯源技术,解决涉密文档遭到泄密后无法找到泄密源头的难题。我主要负责的是:

(1)文本图像中扰动变形字体的字形匹配算法,带领团队设计制作扰动变形字体10000余字;

(2)版式嵌入隐写模块,主要针对pdf,ofd等版式文件进行信息隐藏嵌入,实现自动化编译脚本和国产化平台环境适配以及后续功能测试,编写版式嵌入模块详细设计说明书。

面试官:国产化平台是什么

我:我们这个溯源系统除了可以在windows上安装,也可以适配主要是方德、龙芯、飞腾这三个国产化平台。

面试官:那你那个脚本主要写的是一些嵌入式代码吗?

我:不是,我写的是一个自动化脚本,就是我们这个溯源系统是由多个模块相互依赖才能编译成功的,我所做的就是将这些编译的过程写成了一个脚本,实行自动化。

面试官:这个东西有在哪里应用吗

我:这个项目是公司的一个保密项目,暂时只在公司内部推行。

面试官:最终达成的效果有在公司内部做过验证吗

我:有的,在我结束实习之前,识别率可以达到70%,后来实习期结束回到学校后,公司有没有再做优化就不知道了。

三、聊一聊华为杯第一届网络安全创新大赛吧

这个大赛是去年由华为发起的一个国家级比赛,这个网络安全创新大赛主要分为三个赛道,一个是揭榜挑战赛,一个是创意作品赛,一个是CTF网络攻防大赛。我参加的是CTF网络攻防大赛这个赛道。

面试官:打CTF你主要负责哪一块

我:主要负责web和misc这两块。

面试官:那聊一聊web安全方面的知识。

四、说一下sql注入的基本原理和防御

sql注入的基本原理:通过某种方式将恶意的SQL代码添加到输入参数中,然后传递到SQL服务器使其解析并执行的一种攻击手法。

防御方式:

(1)普通用户和系统管理员用户的权限要有严格的区分

(2)预编译,如使用参数化语句和绑定变量

(3)加强对用户输入的验证,识别恶意内容,过滤掉某些危险语句

(4)多使用数据库自带的安全参数

(5)转义,把用户的输入当成文本以及用斜杠来转义

(6)数据库异常信息隐藏

(7)防火墙,黑名单,禁止某些IP访问

(8)对数据库信息进行加密

(9)禁用某些参数,如secure_file_priv

(10)设置陷阱账号:设置两个帐号,一个是普通管理员帐号,一个是防注入的帐号。将防注入的账号设置的很像管理员,如 admin,以制造假象吸引软件的检测,而密码是大于千字以上的中文字符,迫使软件分析账号的时候进入全负荷状态甚至资源耗尽而死机。

面试官:预编译能解决所有的sql注入问题吗?

我:应该不行吧,我只知道预编译是先将sql语句编译完,再将用户输入的语句当成字符串拼接在sql语句之后的。(像这种绝对性的语句,有点慌)

后来经过上网查证,果然是不行的,原因有四点:

(1)预编译不能解决所有SQL注入:比如表名/列名/排序动态传入的场景,原因是这些地方不能预编译,因此很多人还是直接拼接的,且囿于对预编译的信赖,从外到里没有过滤。

(2)可以预编译的地方也有可能出现问题:注入一般爆发在LIKE语句/IN语句中,因为这两个地方的预编译写法都有些特殊,很多开发者懒得去搞,就直接拼接了。

(3)在SQL语句的写法上,直接拼接比预编译简单太多了,没有接触过信息安全的初学者写出来的代码很大可能存在漏洞;就算是有经验的程序员,在快速上线的压力下,也没有时间再去考虑信息安全的问题。

(4)有太多有漏洞的老代码来不及或不能换上预编译,只能靠WAF苟活,而WAF这种东西本身就是在用户体验与安全性之间的一种矛盾集合体,总有被绕过的可能性。

五、XSS的基本原理和防御方式

xss的基本原理:xss是跨站脚本攻击,通常指攻击者在网页中嵌入恶意代码,用户访问网页或点击链接触发恶意代码而被攻击。

防御方式:

(1)架设WAF,虽然不能完全解决XSS漏洞,但可以拦截大部分敏感数据,防止黑客利用;

(2)对用户的输入进行过滤,对输出进行转义处理

(3)使用htmlspecialchares之类的函数,设置httponly

(4)设置CSP

面试官:CSP策略为什么能够防止xss?

我:CSP本质上是一个白名单,它规定了浏览器能访问哪些外部资源,大大增强了网页的安全性。

面试官:如果采用CSP一定能够绝对防御XSS吗?

我:不能吧(像这种绝对性的语句,我一般回答都是否定的,除非非常了解),如果真的能绝对防御,那只要网站设置了CSP策略,就不会有XSS漏洞了。

六、fastjson漏洞有了解过吗

fastjson是阿里巴巴的开源JSON解析库,它可以解析JSON格式的字符串,支持将JavaBean序列化为JSON字符串,也可以从JSON字符串反序列化到JavaBean。fastjson入口类是com.alibaba.fastjson.JSON,主要的API是JSON.toJSONString,parse和parseObject。有三种利用方式:JNDI注入、Templateslmpl加载字节码、BCEL加载字节码。fastjson主要利用的是@type注解,攻击者可以将恶意的payload写在@type注解中,然后通过某些关键函数,比如toString()函数会将当前类转为字符串形式,会提取类中所有的Field,自然会执行相应的getter、is等方法。

当第一次漏洞爆出来的时候,官方引入了checkAutoType安全机制,默认情况下autoTypeSupport关闭,不能直接反序列化任意类,而打开autoTypeSupport之后,是基于内置黑名单来实现安全的,fastjson也提供了添加黑名单的接口。但是如果开启了autoType,可以在@type的前后分别加上“L;”来进行绕过黑名单的限制。

第二次修复,官方将原本的明文黑名单转为使用了Hash黑名单,同时之前版本一直存在的使用类描述符绕过黑名单校验的问题尝试进行了修复。但是如果类第一个字符是L,结尾是;,会使用substring函数进行去除,显然可进行双写绕过。

第三次修复,官方修复上一个版本中双写绕过的问题。但是在loadClass的过程中,还针对[也进行了处理和递归,那么也可以利用[进行黑名单的绕过。

第四次修复,官方修复了使用[绕过黑名单防护的问题,在此版本之后,由字符串处理导致的黑名单绕过就结束了。

面试官:那fastjson2有了解过吗?

我:没了解过。

后来上网查找相关资料,也没找到特别详细的,如果有大佬了解的话,能不能给个链接。

七、科研虚假信息检测具体是怎么样的

这个是我小论文的研究方向,我所采用的数据集是twitter15和twitter16,这两个数据集都是自带标签的,由于数据集的标签是分为四类的,所以我的研究也是个四分类问题。我采用的是图神经网络结合预训练模型Bert的一种方式对数据集进行训练和验证。由于数据集的数量只有几千条,所以在做实验的时候,我将数据集划分成5份,每次拿其中的四份进行训练,剩下的一份进行验证,总共进行5次实验。

八、给你一个场景:公司现在要做一个文件水印,给公司所有的敏感文件打上文件水印要保证文件复制、修改、新增、另存为都能够溯源的到,你会怎么做?

第一个我能想到的就是对字体进行修改,就像我做的那个项目,设计一套字体;或者说在文本的字里行间嵌入一些人眼不可见但是计算机能识别的标签。

面试官:那这样能解决另存为的问题吗?特别是你之前做的那个项目能解决另存为的问题吗?

我:应该不行,我之前做的那个项目只要是针对增删改查操作进行溯源,没有对另存为这个操作进行设计。

面试官:那你开发这个电子文档数字水印的时候有了解过其他的技术方案吗

我:没有,我们这个项目是我们实验室的老师跟中孚那边的高级工程师讨论出来的结果,我们就是按照老师给我们的文档进行代码上的编写,没有考虑过其他的设计方案,也没有对整个电子文档数字水印方案进行调研。

九、那你平时学习渗透或者项目上需要用到的知识,你是从哪里获取

第一个就是一些安全社区,比如freebuf,先知社区,奇安信攻防社区;第二个就是b站上的一些教学视频;第三个就是询问身边的大佬。

十、你平时有写过一些小工具之类的吗?小脚本呢?

小工具之类的没写过,但是小脚本写过。比如就是在做ctf题的时候,需要我们在0.5秒之内作出反应,这个时候就需要编写脚本去完成这个功能。

十一、你平常用的最多的安全工具是什么

第一个就是burpsuite,其次的话就是kali系统中自带的一些渗透工具,比如msfconsole和cs,还有就是sqlmap和漏洞扫描之类的一些工具。

十二、再给一个场景:比如现在有一个任务,是你之前完全不熟悉的,现在给你一个目标,然后需要你实现流量异常检测,那你怎么去开展工作

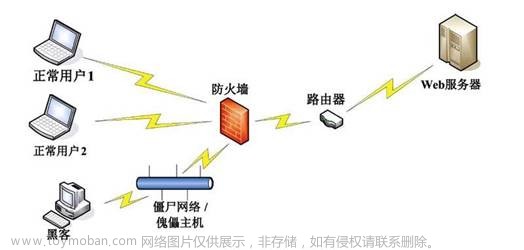

第一步上网搜索异常流量的定义,第二步可以总结异常流量的特征;第三步可以根据异常流量的特征进行监测,更进一步就是编写脚本,实现自动化监测;第四步可以在任何可能发生的地方,比如防火墙,DMZ区域之类的地方部署编写好的脚本,实现实时监测。

十三、我们公司是一个多地方办公的,在北京,苏州,成都都有办事处,如果你入职了话,你更想去哪个地方

这就是一个开放性的问题了,每个人的答案都可能不同,因人而异。

下面就是反问环节了。

声明:⽂中所涉及的技术、思路和⼯具仅供以安全为⽬的的学习交流使⽤,任何⼈不得将其⽤于⾮法⽤途以及盈利等⽬的,否则后果⾃⾏承担。所有渗透都需获取授权!

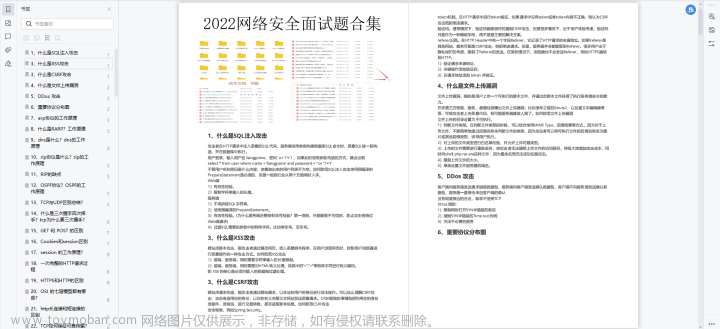

免费领取安全学习资料包!

渗透工具

技术文档、书籍

面试题

帮助你在面试中脱颖而出

视频

基础到进阶

环境搭建、HTML,PHP,MySQL基础学习,信息收集,SQL注入,XSS,CSRF,暴力破解等等

应急响应笔记

学习路线文章来源:https://www.toymoban.com/news/detail-857733.html

文章来源地址https://www.toymoban.com/news/detail-857733.html

文章来源地址https://www.toymoban.com/news/detail-857733.html

到了这里,关于某程旅行安全工程师一面的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!