0x01 前言

在一次攻防演练中,我发现了一个有趣的渗透路径。在信息收集阶段,我注意到目标网站和用户资产网站共享相同的IP网段。这意味着它们可能在同一台服务器上托管,或者至少由同一家互联网服务提供商管理。这种情况为我们的渗透测试提供了一个有利的条件,因为我们可以利用这种关联性来尝试在用户资产网站上发现的漏洞或弱点来渗透目标网站。

在渗透测试中,我们可以采取以下步骤:

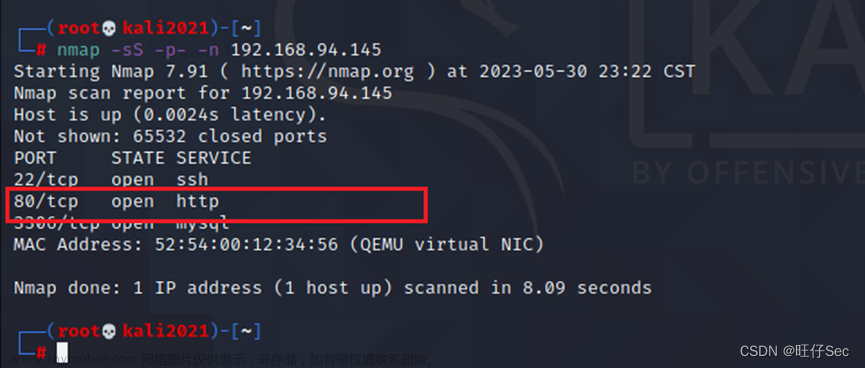

1. 识别目标网站和用户资产网站的关联性:通过网络扫描工具或手动查找,确认它们是否使用相同的IP地址范围或者是否有其他关联性,比如共享相同的网络设备或服务。

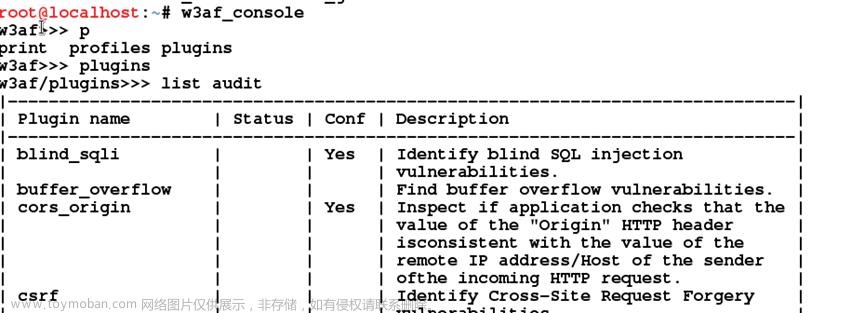

2. 分析用户资产网站的安全性:对用户资产网站进行漏洞扫描、Web应用安全性评估或渗透测试,寻找可能存在的安全漏洞或配置错误。

3. 利用关联性进行攻击:如果在用户资产网站上发现了可利用的漏洞或弱点,尝试利用这些漏洞或弱点来攻击目标网站。这可能包括利用未经授权访问、注入攻击、跨站脚本(XSS)攻击等。

4. 提高权限和获取敏感信息:一旦成功渗透目标网站,尝试提升权限以获取更高级别的访问权限,并查找可能的敏感信息,比如数据库凭证、用户数据等。

5. 报告结果并提出建议:对渗透测试过程中发现的漏洞、攻击路径和成功渗透的结果进行详细报告,并提出改进建议,帮助目标网站加强安全防护措施。

通过利用用户资产网站和目标网站的关联性,我们可以更有效地发现和利用目标网站的安全漏洞,提高攻击成功的可能性。

0 x02 SQL注入漏洞发现

打开站点进行访问403服务器拒绝访问

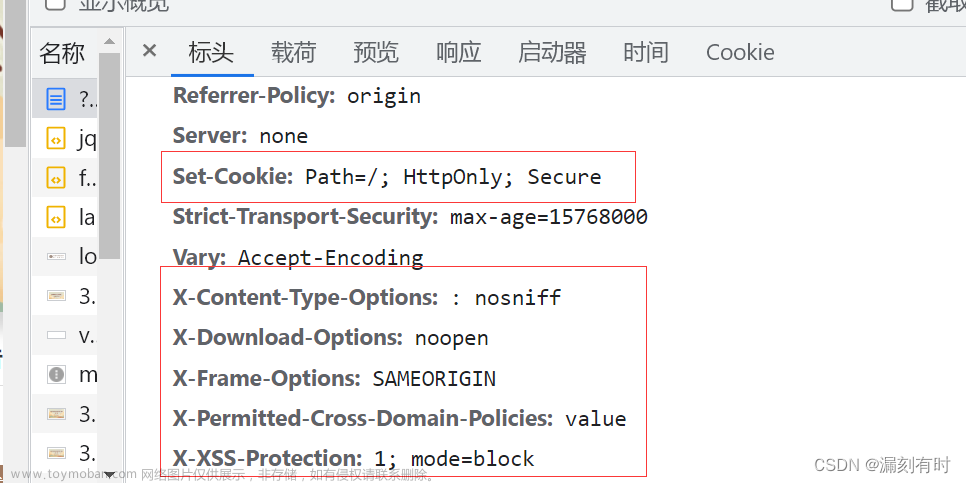

通过插件查看站点为php类型

常规扫目录

前台

通过一键登录在新增地址处发现注入

0x03 进一步漏洞利用

此处提示需要get传参,在address.php请求处,随便填了个数字请求后,继续填写信息并抓包,开始sqlmap

经过长时间的等待,发现存在sql布尔盲注和报错注入

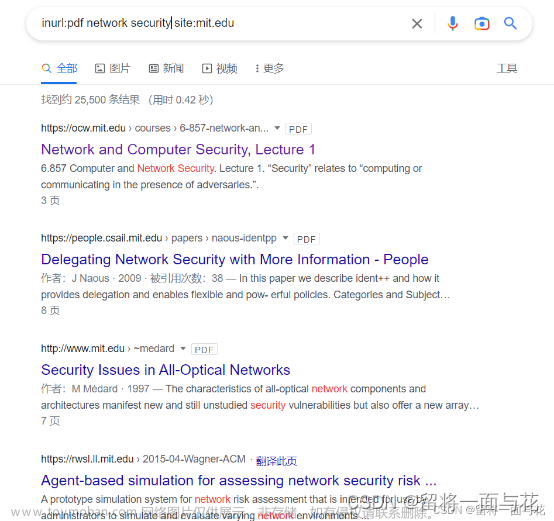

接下来找站点后台管理地址

利用注入得到的账号密码登入后台

0x04 任意文件上传

寻找上传点

上传

访问路径

直接上传php木马抬走

拿下了站点,简单高效 一套带走!

免费红队知识库:文章来源:https://www.toymoban.com/news/detail-859272.html

知识库免费送价值上千会员一年

文章来源地址https://www.toymoban.com/news/detail-859272.html

文章来源地址https://www.toymoban.com/news/detail-859272.html

到了这里,关于一次违法网站的渗透经历的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!