网络空间安全实训-渗透测试

-

CSRF

-

定义:跨站伪造请求攻击

-

攻击者透过诱骗受害者点击攻击者提前构造的恶意链接,从而以受害者的身份向网站服务器发起请求,达到攻击的目的

-

-

通过CSRF在网站后台创建管理员

-

1.搭建创建管理员账号的站点

-

1.将对方网站创建管理员账户的源代码复制并修改后,创建本机的页面

-

2.创建另一个页面,用iframe包含恶意界面,并将iframe设置为不可见,达到隐蔽效果

-

-

2.将构建好的页面地址发送给网站管理员访问

-

-

防御方法及绕过

-

1.检查用户提交的Refer

-

绕过:在攻击机本地创建站点,本机页面的名字包含合法Referer,在本机页面中通过iframe嵌入攻击页面地址

-

-

2.通过随机token进行验证

-

-

-

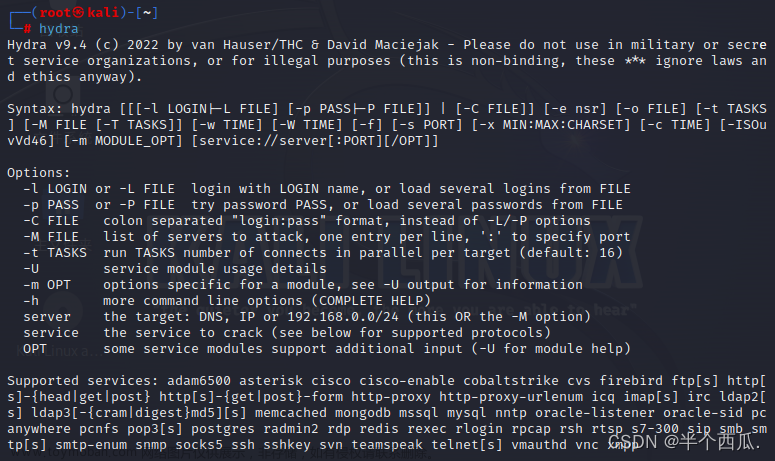

Web爆破

-

HTTP工作流程

-

1.客户端向DNS服务器发送域名查询请求,DNS服务器返回网站的IP地址给客户端

-

2.客户端与Web服务器通过三次握手建立TCP连接

-

3.客户端向服务器发送GET请求

-

Host

-

客户端希望访问的站点URL

-

-

User-Agent

-

客户端的操作系统和浏览器

-

-

Referer

-

描述是从哪个页面请求的该站点

-

-

Cookie

-

Web服务器用于识别身份的字符串

-

-

-

4.服务器向客户端发送相应

-

响应状态码

-

1xx

-

正在处理请求

-

-

2xx

-

请求成功

-

200:ok

-

-

3xx

-

重定向

-

302:临时重定向

-

307:永久重定向

-

-

4xx

-

客户端错误

-

404:页面未找到

-

403:无权限访问

-

子主题 4

-

-

5xx

-

服务器错误

-

500:服务器内部错误

-

-

-

Server

-

服务器的Web应用版本

-

-

-

5.服务器将页面内容发送给客户端

-

6.服务器与客户端通过四次挥手结束TCP连接

-

-

Web爆破的防御及绕过

-

图形验证码

-

设置登录错误达到指定次数后锁定账户

-

短信验证码

-

设置一个更复杂的密码

-

不同地方的账户设置不同的密码

-

定期更换密码文章来源:https://www.toymoban.com/news/detail-860165.html

-

-

文章来源地址https://www.toymoban.com/news/detail-860165.html

文章来源地址https://www.toymoban.com/news/detail-860165.html

到了这里,关于网络安全实训Day22的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!

![[CTF/网络安全]BurpSuite爆破实战解题详析之BUUCTF Brute 1](https://imgs.yssmx.com/Uploads/2024/02/734711-1.png)