- 前言

- 一、服务器主机存在漏洞应该怎么修复?

-

- 二、报告中的高危漏洞(部分展示)

-

- 1.Microsoft Windows CredSSP 远程执行代码漏洞(CVE-2018-0886)

- 2.SSL/TLS协议信息泄露漏洞(CVE-2016-2183)

- 3.SSL/TLS RC4 信息泄露漏洞(CVE-2013-2566)

- 4.SSL/TLS 受诫礼(BAR-MITZVAH)攻击漏洞(CVE-2015-2808)

- 5.SSL/TLS 服务器瞬时 Diffie-Hellman 公共密钥过弱

- 6.nginx 缓冲区错误漏洞(CVE-2022-41741)

- 7.nginx 越界写入漏洞(CVE-2022-41742)

- 8.ICMP timestamp请求响应漏洞

- 9.允许Traceroute探测

- 10.隐藏计算机名称信息

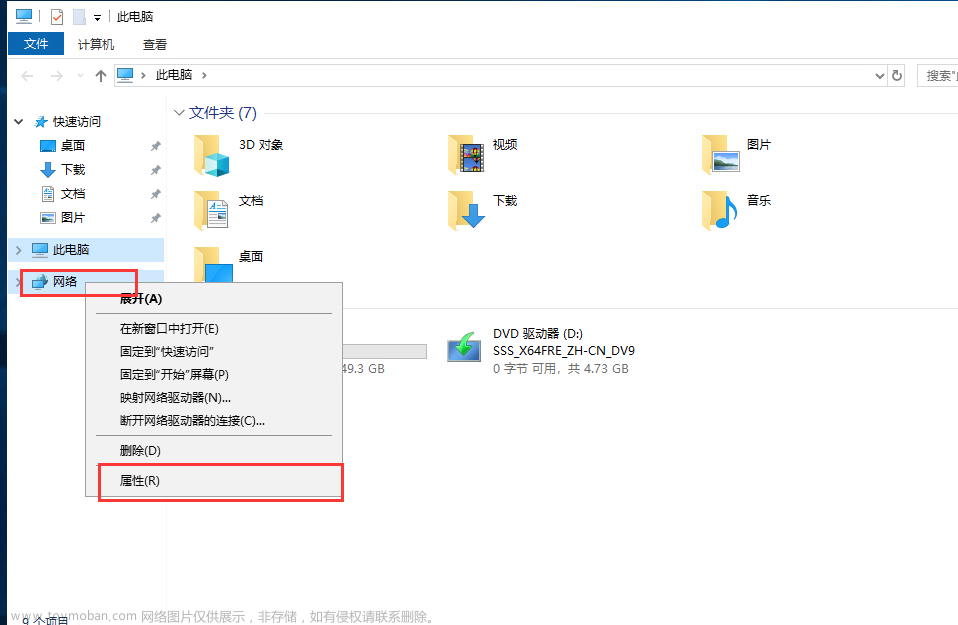

- 11.Windows终端服务器通信加密级别检查

- 总结

前言

文章来由,友商服务器最近做了一次安全评估,领导让协助处理下漏洞修复。根据这份绿盟安全评估中的服务器漏洞扫描分析结果,做了下面的修复过程和总结,希望对看到小伙伴有帮助。

提问:为什么要做安全漏洞修补?

据市场研究公司Gartner研究报告称“实施漏洞管理的企业会避免近90%的攻击”。可以看出,及时的漏洞修补可以在一定程度上防止病毒、攻击者的威胁。

一、服务器主机存在漏洞应该怎么修复?

a. 建议所有Windows系统使用"Windows Update"进行更新。

b. 对于大量终端用户而言,可以采用WSUS进行自动补丁更新,也可以采用补丁分发系统及时对终端用户进行补丁更新。

c. 对于存在弱口令的系统,需在加强使用者安全意识的前提下,督促其修改密码,或者使用策略来强制限制密码长度和复杂性。

d. 对于存在弱口令或是空口令的服务,在一些关键服务上,应加强口令强度,同时需使用加密传输方式,对于一些可关闭的服务来说,建议 关闭该服务以达到安全目的。

e. 对于UNIX系统订阅厂商的安全公告,与厂商技术人员确认后进行漏洞修补、补丁安装、停止服务等。

f. 由于其他原因不能及时安装补丁的系统,考虑在网络边界、路由器、防火墙上设置严格的访问控制策略,以保证网络的动态安全。

g. 建议网络管理员、系统管理员、安全管理员关注安全信息、安全动态及最新的严重漏洞,攻与防的循环,伴随每个主流操作系统、应用服务的生命周期。

h. 建议采用远程安全评估系统定期对网络进行评估,真正做到未雨绸缪。

二、报告中的高危漏洞(部分展示)

1.Microsoft Windows CredSSP 远程执行代码漏洞(CVE-2018-0886)

漏洞名称: Microsoft Windows CredSSP 远程执行代码漏洞(CVE-2018-0886)

详细描述: Windows是一款由美国微软公司开发的窗口化操作系统。

凭据安全支持提供程序协议 (CredSSP) 中存在远程执行代码漏洞。成功利用此漏洞的攻击者可以在目标系统上中继用户凭据并使用其执行代码。

来源:Microsoft

链接:https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2018-0886

解决办法

厂商补丁:Microsoft

Microsoft 已经为此发布了一个安全公告(CVE-2018-0886)以及相应补丁:

CVE-2018-0886: Microsoft Windows CredSSP 远程执行代码漏洞.

链接: https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2018-0886

2.SSL/TLS协议信息泄露漏洞(CVE-2016-2183)

漏洞名称 SSL/TLS协议信息泄露漏洞(CVE-2016-2183)【原理扫描】【可验证】

详细描述 TLS是安全传输层协议,用于在两个通信应用程序之间提供保密性和数据完整性。

TLS, SSH, IPSec协商及其他产品中使用的IDEA、DES及Triple DES密码或者3DES及Triple 3DES存在大约四十亿块的生日界,这可使远程攻击者通过Sweet32攻击,获取纯文本数据。

来源:Karthik Bhargavan

Gaetan Leurent

链接:https://www.openssl.org/news/secadv/20160922.txt

解决办法

建议:避免使用IDEA、DES和3DES算法

1、OpenSSL Security Advisory [22 Sep 2016]

链接:https://www.openssl.org/news/secadv/20160922.txt

请在下列网页下载最新版本:

https://www.openssl.org/source/

2、对于nginx、apache、lighttpd等服务器禁止使用DES加密算法

主要是修改conf文件

3、Windows系统可以参考如下链接:

https://social.technet.microsoft.com/Forums/en-US/31b3ba6f-d0e6-417a-b6f1-d0103f054f8d/ssl-medium-strength-cipher-suites-supported-sweet32cve20162183?forum=ws2016

https://docs.microsoft.com/zh-cn/troubleshoot/windows-server/windows-security/restrict-cryptographic-algorithms-protocols-schannel

验证方法 根据SSL/TLS协议信息泄露漏洞(CVE-2016-2183)原理,通过发送精心构造的数据包到目标服务,根据目标的响应情况,验证漏洞是否存在

3.SSL/TLS RC4 信息泄露漏洞(CVE-2013-2566)

漏洞名称: SSL/TLS RC4 信息泄露漏洞(CVE-2013-2566)【原理扫描】【可验证】

详细描述: 安全套接层(Secure Sockets Layer,SSL),一种安全协议,是网景公司(Netscape)在推出Web浏览器首版的同时提出的,目的是为网络通信提供安全及数据完整性。SSL在传输层对网络连接进行加密。传输层安全(Transport Layer Security),IETF对SSL协议标准化(RFC 2246)后的产物,与SSL 3.0差异很小。

SSL/TLS内使用的RC4算法存在单字节偏差安全漏洞,可允许远程攻击者通过分析统计使用的大量相同的明文会话,利用此漏洞恢复纯文本信息。

解决办法

建议:避免使用RC4算法

1、禁止apache服务器使用RC4加密算法

vi /etc/httpd/conf.d/ssl.conf

修改为如下配置

SSLCipherSuite HIGH:MEDIUM:!aNULL:!MD5:!RC4

重启apache服务

2、关于lighttpd加密算法

在配置文件lighttpd.conf中禁用RC4算法,例如:

ssl.cipher-list = “EECDH+AESGCM:EDH+AESGCM:ECDHE-RSA-AES128-GCM-SHA256:AES256+EECDH:AES256+EDH:ECDHE-RSA-AES256-GCM-SHA384:DHE-RSA-AES256-GCM-SHA384:DHE-RSA-AES128-GCM-SHA256:ECDHE-RSA-AES256-SHA384:ECDHE-RSA-AES128-SHA256:ECDHE-RSA-AES256-SHA:ECDHE-RSA-AES128-SHA:DHE-RSA-AES256-SHA256:DHE-RSA-AES128-SHA256:DHE-RSA-AES256-SHA:DHE-RSA-AES128-SHA:ECDHE-RSA-DES-CBC3-SHA:EDH-RSA-DES-CBC3-SHA:AES256-GCM-SHA384:AES128-GCM-SHA256:AES256-SHA256:AES128-SHA256:AES256-SHA:AES128-SHA:DES-CBC3-SHA:HIGH:!aNULL:!eNULL:!EXPORT:!DES:!MD5:!PSK:!RC4”

重启lighttpd 服务。

3、Windows系统建议参考官网链接修复:

https://support.microsoft.com/en-us/help/2868725/microsoft-security-advisory-update-for-disabling-rc4

验证方法: 根据SSL/TLS RC4 信息泄露漏洞(CVE-2013-2566)原理,通过发送精心构造的数据包到目标服务,根据目标的响应情况,验证漏洞是否存在

注意:

这个server2012 KB2868725补丁打不上,有说用KB2992611或者KB2871997可以同作用修复这个漏洞,下载测试也一样安装不上,测试了好多方法,最后用注册表方式解决,内容如下:

先执行这:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Ciphers\DES56/56]“Enabled”=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Ciphers\NULL]“Enabled”=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Ciphers\RC240/128]“Enabled”=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Ciphers\RC256/128]“Enabled”=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Ciphers\RC440/128]“Enabled”=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Ciphers\RC456/128]“Enabled”=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Ciphers\RC464/128]“Enabled”=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\PCT1.0\Server]“Enabled”=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL2.0\Server]“Enabled”=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL3.0\Server]“Enabled”=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL3.0\Client]“DisabledByDefault”=dword:00000001

再执行这个:

Windows Registry Editor Version 5.00

自我介绍一下,小编13年上海交大毕业,曾经在小公司待过,也去过华为、OPPO等大厂,18年进入阿里一直到现在。

深知大多数网络安全工程师,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

因此收集整理了一份《2024年网络安全全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上网络安全知识点,真正体系化!

由于文件比较大,这里只是将部分目录大纲截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且后续会持续更新

如果你觉得这些内容对你有帮助,可以添加VX:vip204888 (备注网络安全获取)

本人从事网路安全工作12年,曾在2个大厂工作过,安全服务、售后服务、售前、攻防比赛、安全讲师、销售经理等职位都做过,对这个行业了解比较全面。

最近遍览了各种网络安全类的文章,内容参差不齐,其中不伐有大佬倾力教学,也有各种不良机构浑水摸鱼,在收到几条私信,发现大家对一套完整的系统的网络安全从学习路线到学习资料,甚至是工具有着不小的需求。

最后,我将这部分内容融会贯通成了一套282G的网络安全资料包,所有类目条理清晰,知识点层层递进,需要的小伙伴可以点击下方小卡片领取哦!下面就开始进入正题,如何从一个萌新一步一步进入网络安全行业。

学习路线图

其中最为瞩目也是最为基础的就是网络安全学习路线图,这里我给大家分享一份打磨了3个月,已经更新到4.0版本的网络安全学习路线图。

相比起繁琐的文字,还是生动的视频教程更加适合零基础的同学们学习,这里也是整理了一份与上述学习路线一一对应的网络安全视频教程。

网络安全工具箱

当然,当你入门之后,仅仅是视频教程已经不能满足你的需求了,你肯定需要学习各种工具的使用以及大量的实战项目,这里也分享一份我自己整理的网络安全入门工具以及使用教程和实战。

项目实战

最后就是项目实战,这里带来的是SRC资料&HW资料,毕竟实战是检验真理的唯一标准嘛~

面试题

归根结底,我们的最终目的都是为了就业,所以这份结合了多位朋友的亲身经验打磨的面试题合集你绝对不能错过!文章来源:https://www.toymoban.com/news/detail-860481.html

一个人可以走的很快,但一群人才能走的更远。不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎扫码加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

img.cn/img_convert/35fc46df24091ce3c9a5032a9919b755.jpeg)

面试题

归根结底,我们的最终目的都是为了就业,所以这份结合了多位朋友的亲身经验打磨的面试题合集你绝对不能错过!

一个人可以走的很快,但一群人才能走的更远。不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎扫码加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

[外链图片转存中…(img-XL79wTSv-1712602466496)]文章来源地址https://www.toymoban.com/news/detail-860481.html

到了这里,关于一份关于windows server服务器的安全漏洞处理建议(来自绿盟安全评估)_允许traceroute探测漏洞的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!