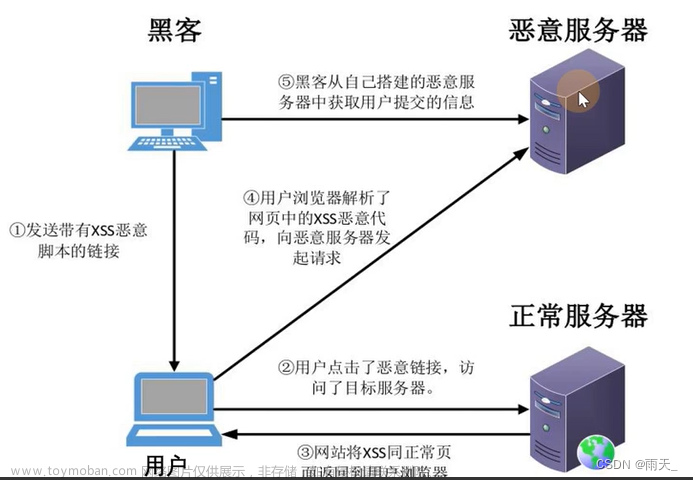

在一个结合了Spring Boot和Nginx的项目架构中,防御跨站脚本攻击(XSS)需要在两个层面上进行综合防护:应用层(Spring Boot应用)和服务器层(Nginx)。这里是一些具体的策略和步骤,用来增强你的项目的XSS防御能力:文章来源:https://www.toymoban.com/news/detail-860523.html

1. 在Spring Boot应用层预防XSS

输入验证和清洁

-

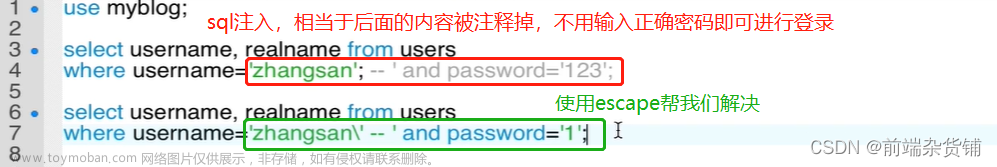

转义输入:对所有用户提供的输入进行HTML转义,尤其是那些将被直接输出到Web页面上的数据。可以使用Java的库,如Apache Commons Lang的

StringEscapeUtils,或Spring框架内置的HTML转义功能。 - 使用安全的库:对于JSON, HTML, XML等的解析和输出,使用安全的库并确保你使用它们的安全模式,如Jackson、Jsoup等。

输出编码

- 适当的输出编码:确保在输出数据到HTML页面时使用正确的上下文编码方法。例如,在Thymeleaf模板中,默认情况下会进行HTML转义。

内容安全策略(CSP)

-

实现CSP:使用Spring Security支持的CSP策略,通过HTTP响应头来指定哪些类型的资源是允许被加载的。

@Configuration public class SecurityConfig extends WebSecurityConfigurerAdapter { @Override protected void configure(HttpSecurity http) throws Exception { http .headers() .contentSecurityPolicy("script-src 'self'; object-src 'none'; base-uri 'self';"); } }

2. 在Nginx服务器层预防XSS

增强HTTP响应头

-

X-XSS-Protection:虽然现代浏览器已开始废弃此响应头,但仍可以考虑设置以增加兼容性层。

add_header X-XSS-Protection "1; mode=block"; -

Content-Type Options:

add_header X-Content-Type-Options nosniff; -

设置CSP:

add_header Content-Security-Policy "default-src 'self'; script-src 'self' https://trusted.cdn.com";

配置安全的文件服务

- 避免直接从Nginx服务敏感的文件:确保不通过Nginx直接服务任何上传的文件,或者仔细验证和清洁这些文件。

3. 定期的代码审计和更新

- 依赖管理:使用工具如OWASP Dependency-Check来检查项目依赖的安全性。

- 定期更新:确保Spring Boot和Nginx及其所有依赖保持最新,应用所有安全更新和补丁。

4. 使用安全的开发实践

- 教育和培训:确保开发团队了解XSS攻击的潜在风险及如何预防。

- 代码复查:实施代码审查流程,特别关注防御XSS攻击的安全措施。

通过在Spring Boot和Nginx两个层面上实施这些防御措施,你的项目可以显著增强对XSS攻击的防护能力。这需要开发和运维团队的密切合作,确保从多方面综合应对XSS的威胁。文章来源地址https://www.toymoban.com/news/detail-860523.html

到了这里,关于spring boot的项目+nginx,怎么预防XSS攻击的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!