0x01 信息收集

个人觉得教育src的漏洞挖掘就不需要找真实IP了,我们直接进入正题,收集某大学的子域名,可以用oneforall,这里给大家推荐一个在线查询子域名的网站:https://www.virustotal.com/ 收集到的子域名还是蛮多的,主要是子域名直接就可以复制到txt文件,方便后续域名探针。这里查询到700多个子域名。

子域名探针,我用的是Finger,网上有相应文章介绍安装,不再赘述,直接拿去跑,探针存活的站点

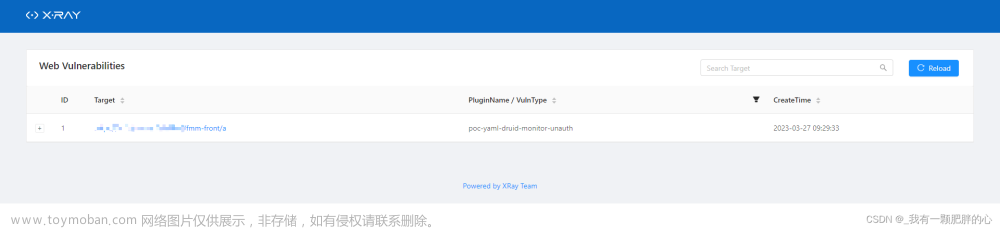

0x02 资产漏洞挖掘

我们需要对存活的站点进行查看,最严谨的做法是一一查看,找寻其中的漏洞,同时这样也最消磨我们这种小白的耐心,这里直接看Finger扫描输出文件里面的title,看是否带着 “系统”、“平台”、“登录”等字眼,这些站点是最好出漏洞的地方,因为他们往往存在登录框,可测的东西就多了。

最终锁定两个系统站点

0x03 任意账号密码重置

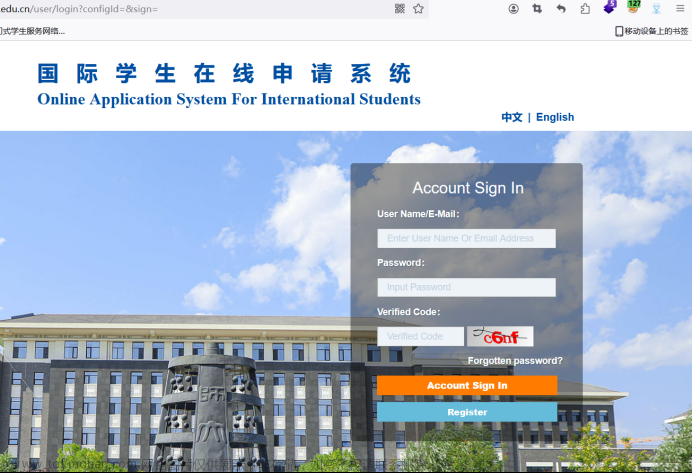

国际学生在线申请系统:https://***..edu.cn/user/login?configId=&sign=

有注册功能点就注册,没有就网上查询是否有默认密码进入,这里很幸运,有注册功能点,还不需要管理员审核,直接注册两个账号

账号1:typ123/Typ123456.

账号2:hhh123/Hhh123456.登录typ123这个账号,进入系统,查找功能点,发现修改密码处,不需要原密码,感觉有洞可挖,直接BP抓包

BP请求响应包部分代码如下:

token=Mjg5NjQ3&newPassword=Typ654321.&confirmPassword=Typ654321.token值进行base64解码,结果为:289647

登录hhh123账号,记录它的token值,有看没有什么规律

token=Mjg5NjQ2&newPassword=Hhh654321.&confirmPassword=Hhh654321.解码为:289646

对比发现token值是按注册顺序逐一增大的

这里尝试将typ123的token值改为hhh123的,测试发现,成功修改hhh123账号的密码,一个逻辑漏洞到手

0x04 任意用户登录

汉字全息资源应用系统:https://***.bnu.edu.cn/#/

这里同样注册两个账号

账号1:hhh123/hhh123456

账号2:typ123/typ123456【----帮助网安学习,以下所有学习资料免费领!加vx:dctintin,备注 “博客园” 获取!】

① 网安学习成长路径思维导图

② 60+网安经典常用工具包

③ 100+SRC漏洞分析报告

④ 150+网安攻防实战技术电子书

⑤ 最权威CISSP 认证考试指南+题库

⑥ 超1800页CTF实战技巧手册

⑦ 最新网安大厂面试题合集(含答案)

⑧ APP客户端安全检测指南(安卓+IOS)

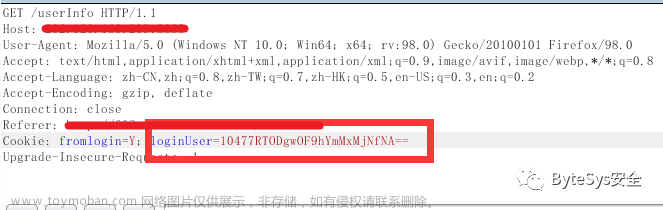

登录typ123账号,测试内部功能点,都测了一下,没有测出所以然,突然我想起之前看到的文章,抓登录请求返回包,说干就干,果然,有不一样的地方

{"code":200,"desc":"登陆成功!","result":"{\"token\":\"69565637941600f094864d0fcb4adbdd\",\"username\":\"typ123\",\"check\":\"0\",\"mail\":\"3215545898@qq.com\"}"}这里我试着改一改参数,看登录有没有区别,试了一下,修改username值,就可以登录其他账号,直接将username值typ123改为hhh123

code":200,"desc":"登陆成功!","result":"{\"token\":\"69565637941600f094864d0fcb4adbdd\",\"username\":\"hhh123\",\"check\":\"0\",\"mail\":\"3215545898@qq.com\"}"}成功,直接登录

又一个逻辑漏洞到手

0x05 总结

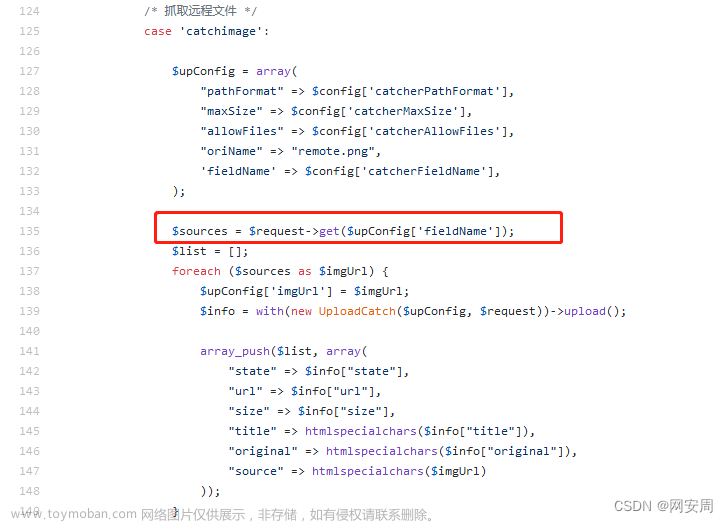

逻辑漏洞挖掘主打一个BP抓包,看请求包和请求返回包,分析包的代码,看有没有可以利用的参数,更改参数,不断尝试,去测试所有功能点,就会有意想不到的结果。

更多网安技能的在线实操练习,请点击这里>>文章来源:https://www.toymoban.com/news/detail-861152.html

文章来源地址https://www.toymoban.com/news/detail-861152.html

到了这里,关于记一次北京某大学逻辑漏洞挖掘的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!