免杀木马的攻击与防御视频

-

Web 应用程序攻击:它是什么以及如何防御它?

提示:文章写完后,目录可以自动生成,如何生成可参考右边的帮助文档 在过去几年中,Web 应用程序攻击是一种日益严重的网络安全威胁。 在2022 年全球网络攻击增加38%,估计 46%的网站 在应用程序级别存在安全漏洞。 因此,您的网站很可能容易受到这种类型的攻击,这就

-

使用vue-dompurify-html防御xss攻击

之前的防御xss攻击的前端方案太low,影响到了现网用户的体验,但是富文本渲染势不可挡,v-html确实又会被xss攻击,这时vue-dompurify-html就来了!! 我们这里还是以vue2为例 信心满满给业务爸爸测试,好,a标签的 target=\\\"_blank\\\" 属性给干没了,这可是很重要的属性,上官网看看

-

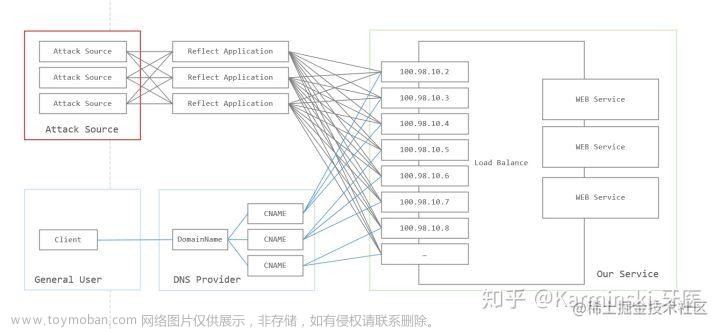

浅谈DDoS攻击 1 - 多IP防御的新思路

随着物联网的发展, DDoS 攻击变得越来越普遍. 站长们或多或少都听说过或实际被 DDoS 攻击过. 本文通过我这几年应对 DDoS 的经验, 来给大家描述一个开销比较小的 DDoS 防御思路, 希望能够抛砖引玉. 常见的 DDoS 攻击从流量真实性 (流量是否真正作用到了业务上) 上来讲, 显而易见

-

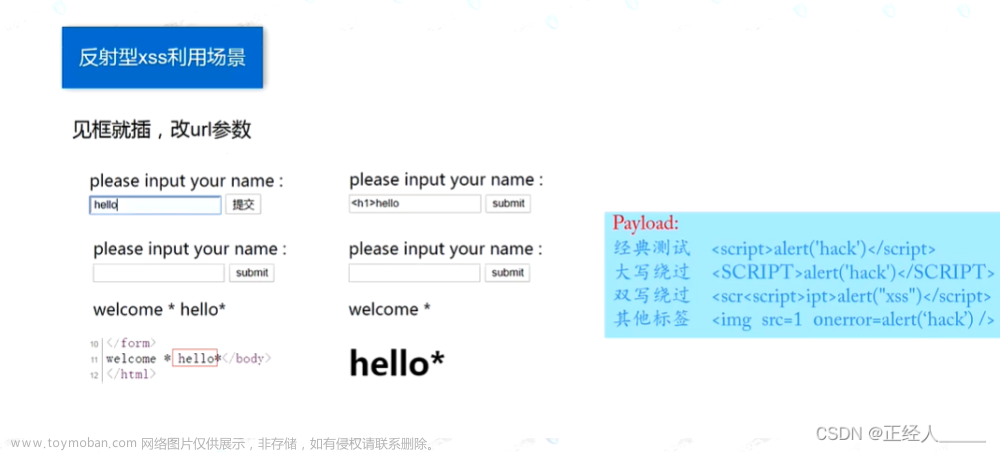

跨站脚本攻击漏洞(XSS):基础知识和防御策略

数据来源 部分数据来源: ChatGPT 1、什么是跨站脚本攻击? 跨站脚本攻击(Cross-site scripting,XSS)是一种常见的网络安全漏洞,攻击者通过在受害网站注入恶意脚本代码,使得其他用户访问该网站时执行这些恶意代码,从而达到攻击的目的。 2、危害? 获取用户信

-

人工智能安全:利用人工智能自动化攻击防御

作者:禅与计算机程序设计艺术 引言 1.1. 背景介绍 随着人工智能技术的快速发展,大量的个人数据、敏感信息存储在互联网上,人工智能攻击日益猖獗。为了保护个人隐私与数据安全,人工智能安全技术应运而生。人工智能安全技术主要通过模拟人类思维,检测和防御人工

-

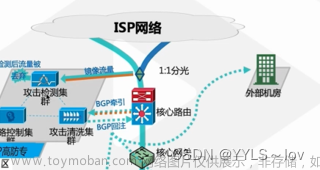

安全加速SCDN是服务器防御攻击较佳方案

国家互联网应急中心的数据研究显示,基于漏洞、病毒、未知威胁的攻击正日益频繁且智能化,网络安全的防护难度也与日俱增,未来应用层攻击将成为主流。互联网飞速发展之余,对于网络安全的需求也越来越大,网络攻击的手段也越来越刁钻。CDN高防作为高防服

-

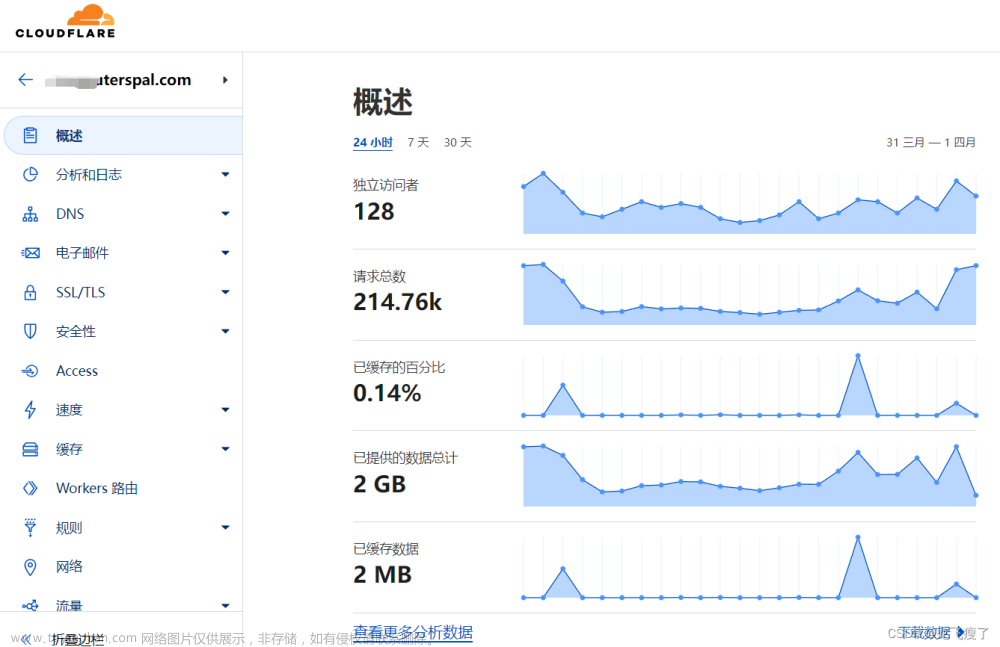

cloudflare防CC、DDOs攻击保姆级教程,附带防御规则

安全级别设置为:高 咨询通过期设置为: 15到30分钟 浏览器完整性检查设置为:打开 1、点右边箭头中的 部署DDos 2、按照下面的图片配置 替代名称:ddos 规则集操作:阻止 规则敏感度:高 3、配置完记得点右下角的保存 把自动程序攻击模式:开启 1、先创建规则 2、按下

-

使用WAF防御网络上的隐蔽威胁之CSRF攻击

在网络安全领域,除了常见的XSS(跨站脚本)攻击外,CSRF(跨站请求伪造)攻击也是一种常见且危险的威胁。这种攻击利用用户已经验证的身份在没有用户知情的情况下,执行非授权的操作。了解CSRF攻击的机制及其防御方法对于保障网络安全至关重要。 什么是CSRF攻击 定义

-

使用WAF防御网络上的隐蔽威胁之SSRF攻击

服务器端请求伪造(SSRF)攻击是一种常见的网络安全威胁,它允许攻击者诱使服务器执行恶意请求。与跨站请求伪造(CSRF)相比,SSRF攻击针对的是服务器而不是用户。了解SSRF攻击的工作原理、如何防御它,以及它与CSRF的区别对于确保网络安全至关重要。 什么是SSRF攻击 定

-

OWASP TOP 10漏洞的原理 和攻击方式以及防御方法

OWASP TOP 10漏洞是指由Open Web Application Security Project(OWASP)组织发布的当前最严重、最普遍的10种Web应用程序安全漏洞。以下是每种漏洞的原理、攻击方式和防御方法。 注入漏洞(Injection) 原理:攻击者向应用程序中输入恶意代码,使其执行未经授权的操作。 攻击方式:SQL注

-

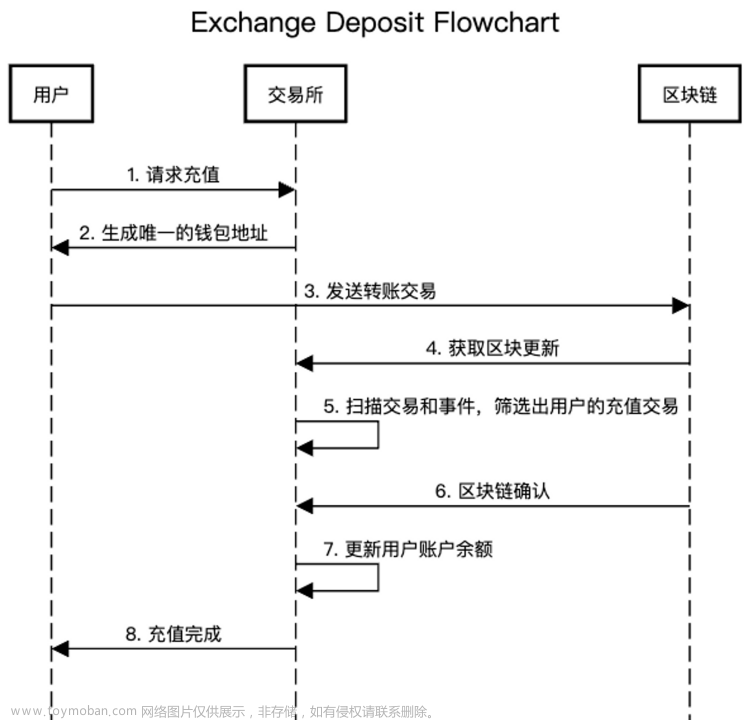

智能合约安全分析,假充值攻击如何突破交易所的防御?

引言 假充值攻击,是指攻击者通过利用交易所在处理充值过程中的漏洞或系统错误,发送伪造的交易信息到交易所钱包地址,这些伪造的交易信息被交易所误认为是真实的充值请求,并将对应的数字资产或货币添加到攻击者的账户中。攻击者利用这种方式,可以获得未经支付

-

基于深度学习的人工智能安全:威胁检测、攻击防御和安全评估

作者:禅与计算机程序设计艺术 随着人工智能技术的不断发展,给社会带来的影响越来越大。越来越多的企业和个人都依赖于AI产品或服务,同时也面临着各种各样的安全风险,比如身份验证缺失、数据泄露、恶意软件等。如何保障AI产品及服务的安全,成为当前和未来的重

-

OpenAI 的 GPTs 提示词泄露攻击与防护实战:防御卷(一)

前面的OpenAI DevDay活动上,GPTs技术的亮相引起了广泛关注。随着GPTs的创建权限开放给Plus用户,社区里迅速涌现了各种有趣的GPT应用,这些都是利用了Prompt提示词的灵活性。这不仅展示了技术的创新潜力,也让人们开始思考如何获取他人的GPT提示词,以及如何保护自己的提示词

-

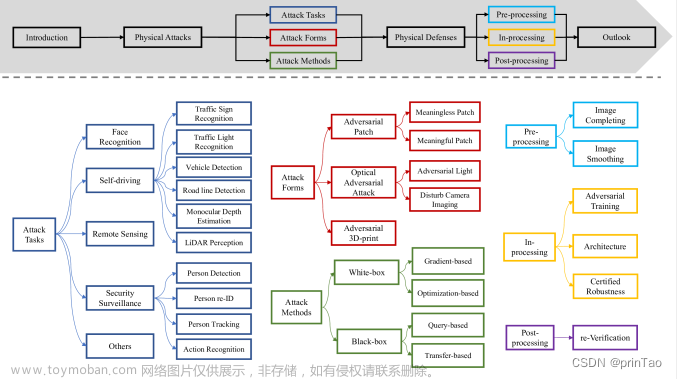

【Adversarial Attack in Object Detection】物理对抗攻击和防御

在计算机视觉中,根据实现领域,对抗性攻击可以分为数字攻击和物理攻击。数字攻击是指在摄像头成像之后对数字像素进行攻击,物理攻击是指在摄像头成像之前对物理对象进行攻击。虽然数字攻击(如 PGD [ madry2017towards ]、 MI-FGSM [ dong2018boosting ]、 CW [ carlini2017towards ]和

-

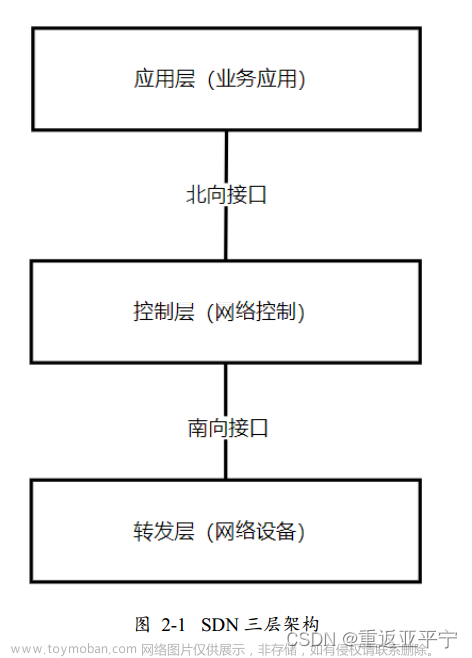

论文阅读笔记:基于 Mininet 的 DDoS 攻击和防御研究与实现

qquad 该论文主要研究及实现 SDN 中的 DDoS 攻击与防御,使用 Mininet+Ryu 控制器 搭建虚拟网络拓扑作为实验平台,模拟真实的 SDN 环境。该论文通过训练 决策树算法 模型作为 DDoS 攻击检测方法。利用 流表下发 的原理设计了 DDoS 攻击的缓解方法,编写了一款 Ryu 控制器,

-

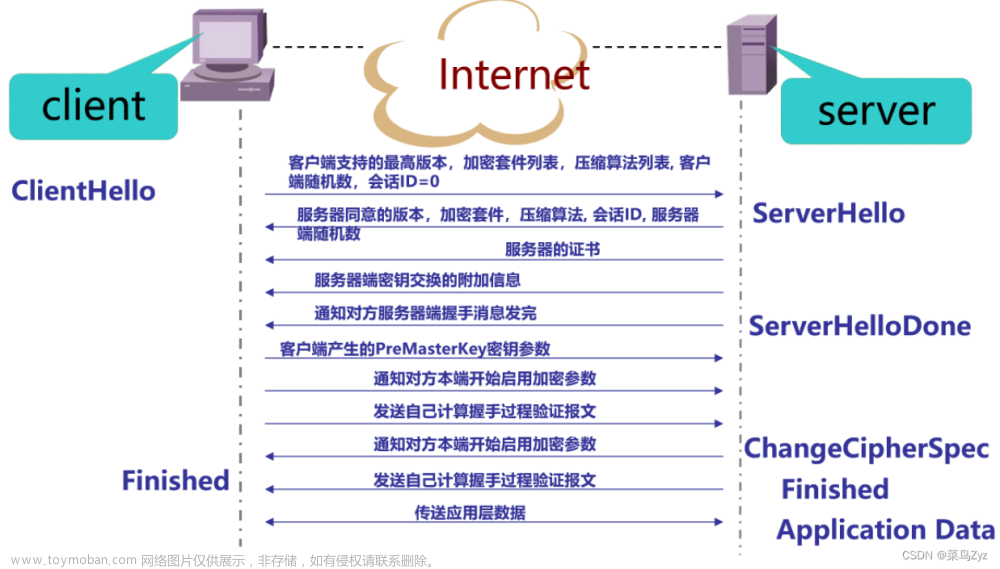

安全防御------SSL VPN篇_防范 ssl 隧道内部的攻击流量

目录 一、SSL工作过程 1.SSL握手协议的第一阶段 2.SSL握手协议的第二阶段 3.SSL握手协议的第三阶段编辑 4.SSL握手协议的第四阶段编辑 二、SSL预主密钥有什么作用? 三、SSL VPN主要用于那些场景? 四、SSL VPN的实现方式有哪些? 1.虚拟网关 2.WEB代理 3.文件共享 4.端口转发 5.网

-

深入探讨虚拟现实中的新型安全威胁:“盗梦攻击”及其防御策略

随着虚拟现实(VR)技术的飞速发展,用户体验达到了前所未有的沉浸水平,但也暴露在一系列新的安全威胁之下。本文着重介绍了近期出现的一种高度隐秘且影响深远的攻击手段——“盗梦攻击”。这一概念由芝加哥大学的研究人员提出,揭示了攻击者如何通过操控VR环境,

-

虹科分享|不再受支持的Windows系统如何免受攻击?| 自动移动目标防御

传统的微软操作系统(OS)可能会一直伴随着我们,操作系统使用统计数据显示,传统操作系统的总市场份额仍在10%以上。 Windows的总安装基数为13亿,大约有1.5亿个终端仍在运行旧版操作系统。 数十万组织的终端和服务器采用不受支持的操作系统。如果您在制造业、金融业、医

-

ToBeWritten之基于ATT&CK的模拟攻击:闭环的防御与安全运营

也许每个人出生的时候都以为这世界都是为他一个人而存在的,当他发现自己错的时候,他便开始长大 少走了弯路,也就错过了风景,无论如何,感谢经历 转移发布平台通知:将不再在CSDN博客发布新文章,敬请移步知识星球 感谢大家一直以来对我CSDN博客的关注和支持,但