免杀木马的生成与远程操控

-

Webshell混淆免杀的一些思路

为了避免被杀软检测到,黑客们会对Webshell进行混淆免杀。本文将介绍一些Webshell混淆免杀的思路,帮助安全人员更好地防范Webshell攻击。静态免杀是指通过对恶意软件进行混淆、加密或其他技术手段,使其在静态分析阶段难以被杀毒软件或安全防护产品所检测出来的方法。静

-

Shellcode免杀技术的探索与应对策略

最近在学免杀的 顺道了解一些知识 文章目录 前言 一、Shellcode免杀技术的原理 二、常见的Shellcode免杀策略 三、应对策略 总结 随着网络安全威胁的不断增加,攻击者也在不断寻找新的方法绕过安全防护措施,其中之一就是通过免杀技术来隐藏和执行恶意代码。而shellco

-

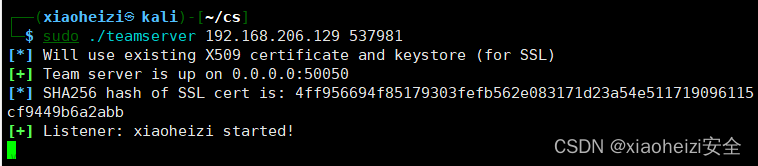

新版掩日免杀——搭配CS使用测试

阅读前请注意: 本人发布的此篇技术文章仅供参考,此文所提供的信息只为网络安全人员对自己所负责的网站,服务器等(包括但不限于)进行检测或维护参考,未经授权请勿利用文章中的技术资料对任何计算机系统进行入侵操作。利用此文所提供的信息而造成的直接或间接

-

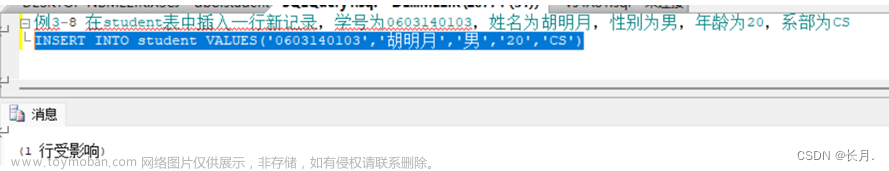

SQL Server 数据操控,视图和索引

此查询过程相当于: (1)理解索引的概念: 当表的数据量比较大时,查询操作会比较耗时。这时候建立索引是加快查询速度的有效手段,它能快速定位到需要查询的内容。用户可以根据需要在基本表上建立一个或多个索引,用来提供多种存取路径,加快查找速度。 (2)建立

-

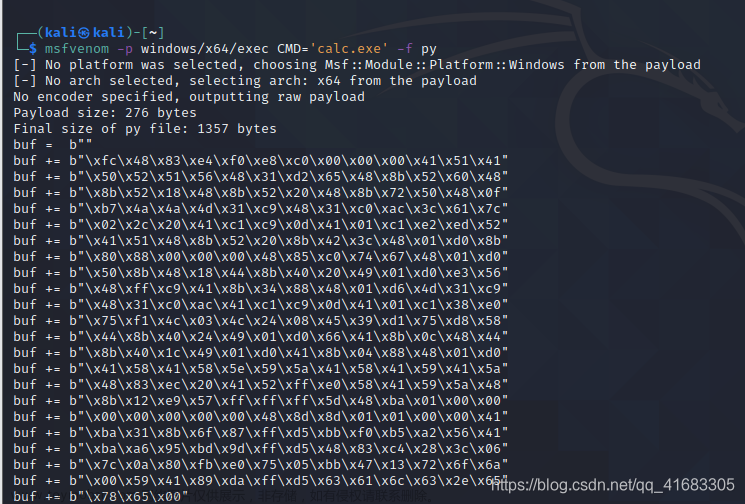

python免杀技术---shellcode的加载与执行

0x01 生成shellcode 首先通过下列命令生成一个shellcode,使用msfvenom -p选项来指定paylaod,这里选用windows/x64、exec模块接收的参数。使用calc.exe执行弹出计算器的操作。-f选项用来执行生成的shellcdoe的编译语言。 0x02 加载与执行shellcode的程序 程序为: 0x03 程序解释 导入模块,并且程

-

Git 安全远程访问:SSH 密钥对生成、添加和连接步骤解析

SSH(Secure Shell)是一种用于安全远程访问的协议,它提供了加密通信和身份验证机制。在使用 SSH 连接到远程 Git 存储库时,您可以使用 SSH 密钥对来确保安全性。以下是关于如何生成和使用 SSH 密钥对的详细步骤: 生成 SSH 密钥对 打开终端或命令行工具。 在命令行中运行以下

-

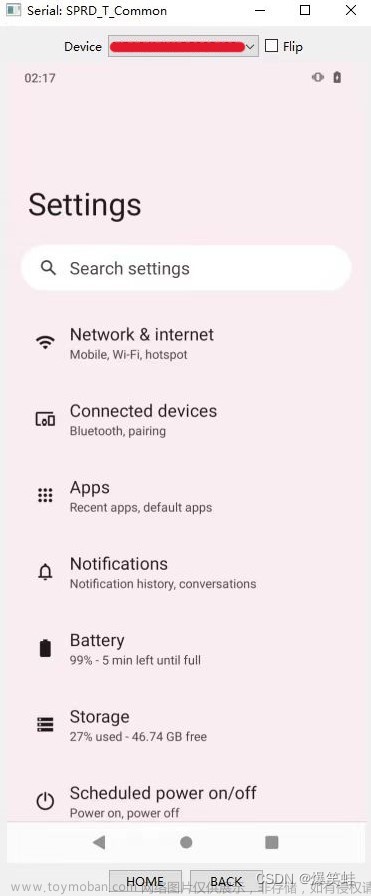

python实现Android实时投屏操控

python中有一个scrcpy-client库,可以实现Android设备的实时投屏和操控。它和scrcpy实现Android投屏是一样的,都是把一个scrcpy-server.jar文件通过adb推送到Android设备,并利用adb指令执行scrcpy-server.jar开启投屏和操控服务端,电脑端通过python创建客户端来接收视频流数据和发送

-

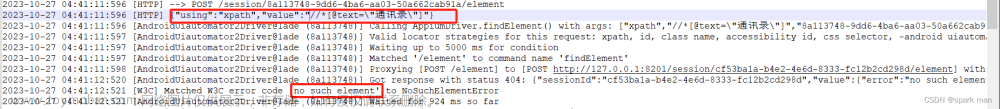

appium操控微信小程序的坑

我打算使用appium操控微信小程序,只要能够获取到小程序的页面元素就算成功。下面都是我遇到的问题。 以下是我的appium的配置参数和代码: 启动appium: C:UsersresusDesktopa.txt 是日志的目录。 现象: 微信没有打开,直接就定位通讯录。 日志: 查找问题: 他说微信已经启动

-

iOS:如何安全且优雅地操控数组元素

在 iOS 开发的世界里,数组(Array)的操作频率高得令人咋舌。数组贯穿于我们每一个功能的实现和每一行代码的编写之中,一手托起了数据结构的半边天。但这位工具之王,有时候也会变身为导致程序崩溃的罪魁祸首。当访问越界,当插入失误,不经意间,崩溃就在不经意的一

-

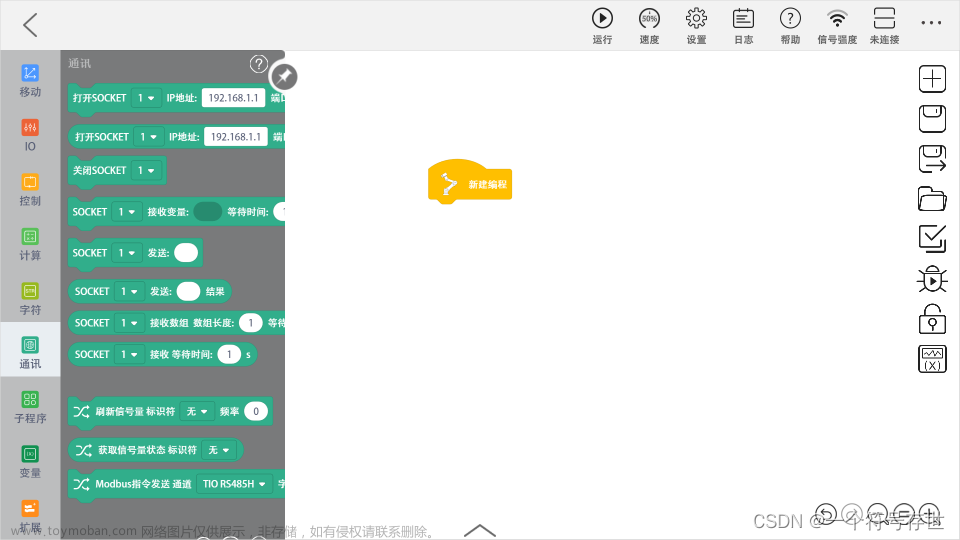

针对节卡Jaka机器人的操控

照例先吐槽: 1、虽然用的时间不长,但颜值尚可,网上资料几乎为零。 节卡机器人,官方提供了多种操作方式 比如在官方提供的APP里编程,然后通过Socket通讯方式与上位机交互,但是实验的感受是经常出现莫名其妙的通讯错误导致APP程序跳出循环中断,此方式放弃 (官方

-

免杀对抗-ShellCode上线+回调编译执行+混淆变异算法

C/C++ -- ShellCode - 免杀对抗 介绍: shellcode是一段用于利用软件漏洞而执行的代码,shellcode为16进制的机器码,因为经常让攻击者获得shell而得名。我们经常在CS里面生成指定编程语言的payload,而这个payload里面就是一段十六进制的机器码。 为什么要使用 shellcode :

-

网络靶场实战-免杀技术之dll注入技术详解

DLL(动态链接库)注入技术是木马程序,远控程序免杀过程中很常见的一种技术。但是这种技术随着时间的流逝,免杀效果越来越差。因此,需要在原版的基础上我们需要去升级成反射注入,也是目前主流的免杀方式之一,反射注入的介绍我们在下面详解。 在我们继续下面的

-

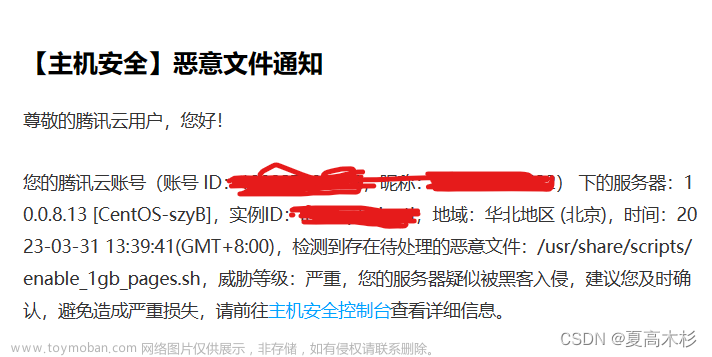

菜鸟的linux云服务器第一次木马入侵处理记录(名为xmrigMiner的木马)

2023.13.39分收到腾讯发来的提醒 查了一下后台,是这个样子 显示的是cpu与内存占用极高,不停有写入操作 大写的懵逼,第一反应是先关机 但是没屁用,cpu与内存占用居高不下 我处理的主要过程如下 kill进程没用,还会重新启动。查了半天资料,说是让我看看 启用命令 卧槽,

-

某资产管理系统打点过程中的免杀经历

上周初,被扔过来单位内部的一个链接,让渗透一下,本以为三下五除二很快就能测完,没想到在对抗杀软时费了一番功夫,再加上杂七杂八的事儿,经过了一个星期才测完(# ̄~ ̄#)。打开链接,见到一个熟悉的登录框,是一个资产管理系统。 在进行了一番端口目录、认

-

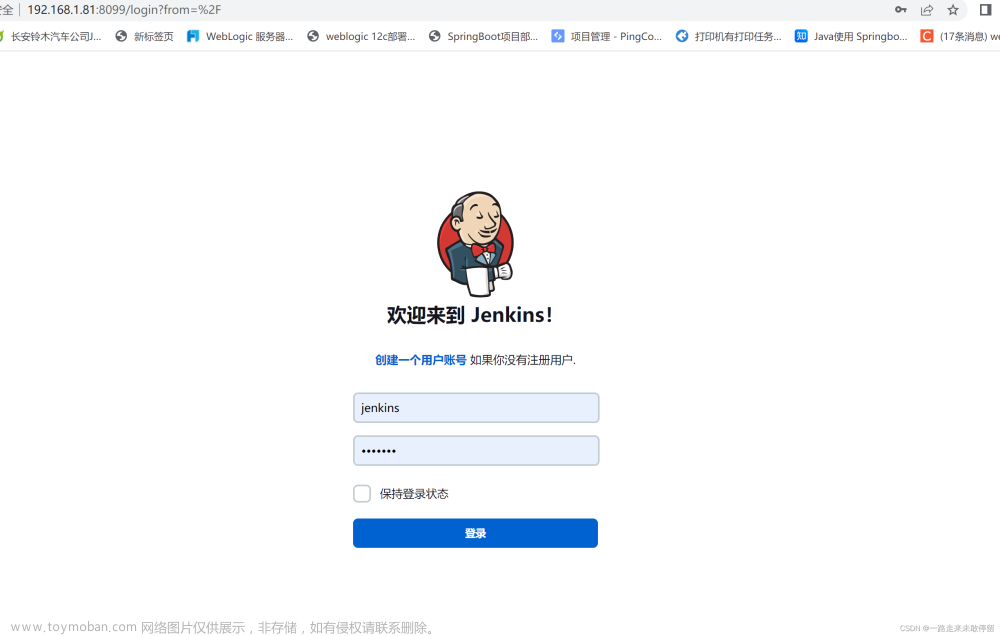

Jenkins+Maven+Git 生成jar包部署到远程服务器上

1、登录Jenkins 1.1 输入用户名/密码,登录Jenkins进入系统页面 2、创建任务 2.1 点击左侧菜单中 “新建Item” 进入到新项目创建页面,创建一个新的构建任务 2.2 在任务创建页面,第一步,“输入一个任务名称”;第二步,任务类型点击“构建一个maven项目”;第三步,点击“确

-

php_webshell免杀--从0改造你的AntSword

为什么会有改造蚁剑的想法,之前看到有做冰蝎的流量加密,来看到绕过waf,改造一些弱特征,通过流量转换,跳过密钥交互。 但是,冰蝎需要反编译去改造源码,再进行修复bug,也比较复杂。而AntSword相对于冰蝎来说,不限制webshell,即一句话也可以进行连接,还可以自定

-

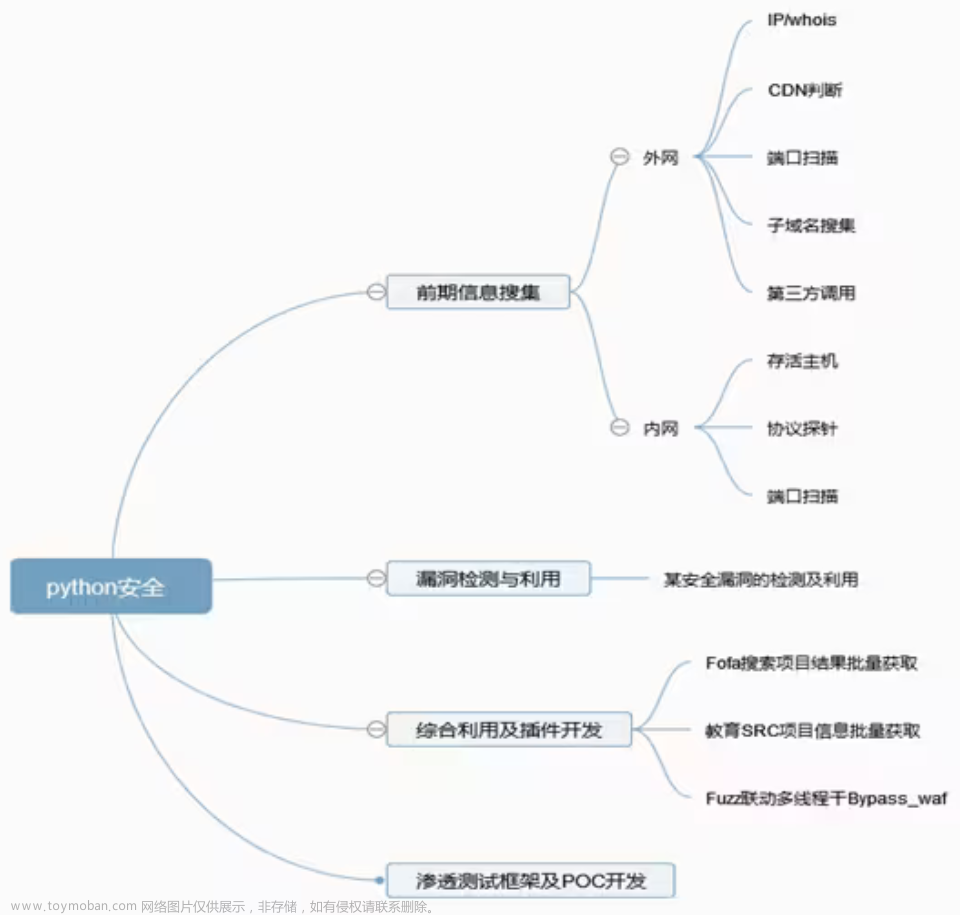

78 Python开发-多线程Fuzz&Waf异或免杀&爆破

协议模块使用,Request爬虫技术,简易多线程技术,编码技术,Bypass后门技术 掌握利用强大的模块实现各种协议连接操作(爆破或利用等),配合Fuzz吊打WAF等 Python开发-简单多线程技术实现脚本 queue,threading模块使用 Python开发-利用FTP模块实现协议爆破脚本 1.ftplib模块使用 2.遍历

-

162.网络安全渗透测试—[Cobalt Strike系列]—[Veil免杀]

1 Veil的使用 (1)Veil主要用于生成:免杀payload (2)下载地址:https://github.com/Veil-Framework/Veil (3)安装过程:https://blog.csdn.net/qq_53079406/article/details/126192511 2 生成有效载荷payload 选择payload Generator 选择Veil 不要选择 x64可能出错。不要打勾就可以了。 3 Veil免杀过程 运行veil 在终

![162.网络安全渗透测试—[Cobalt Strike系列]—[Veil免杀]](https://imgs.yssmx.com/Uploads/2024/02/422994-1.png)