安卓apk加壳免杀教学

-

用 Android Studio 打包 uni-app 的安卓apk;手把手教程、巨详细避坑

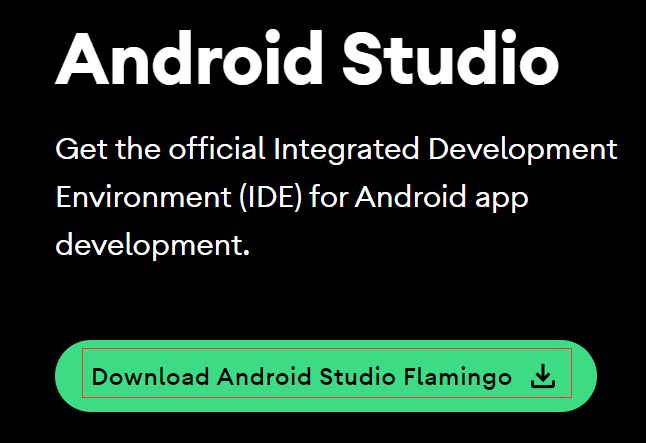

Uni-app 离线打包 apk 1. Android Studio 下载 Android Studio官网 2. HBuilderX下载 HBuilderX下载 3. App离线SDK下载 Android 离线SDK - 正式版 下载后解压文件,将 HBuilder-Integrate-AS 重命名 build-template 并拷贝到一个专门打包用的文件夹下作为打包模板 该文件夹中有一个 simpleDemo 文件夹 即 build-temp

-

安卓模拟器运行报错The currently selected variant “debug“ uses split APKs, but none of the 1 split apks are co

报错详情:The currently selected variant \\\"debug\\\" uses split APKs, but none of the 1 split apks are compatible with the current device with ABIs \\\"x86_64\\\". 原因: 分离APKs(Split APKs)是一种打包应用程序的方式,它可以将应用程序拆分成多个独立的APK文件,每个APK文件包含一个或多个特定的设备架构(ABI)的

-

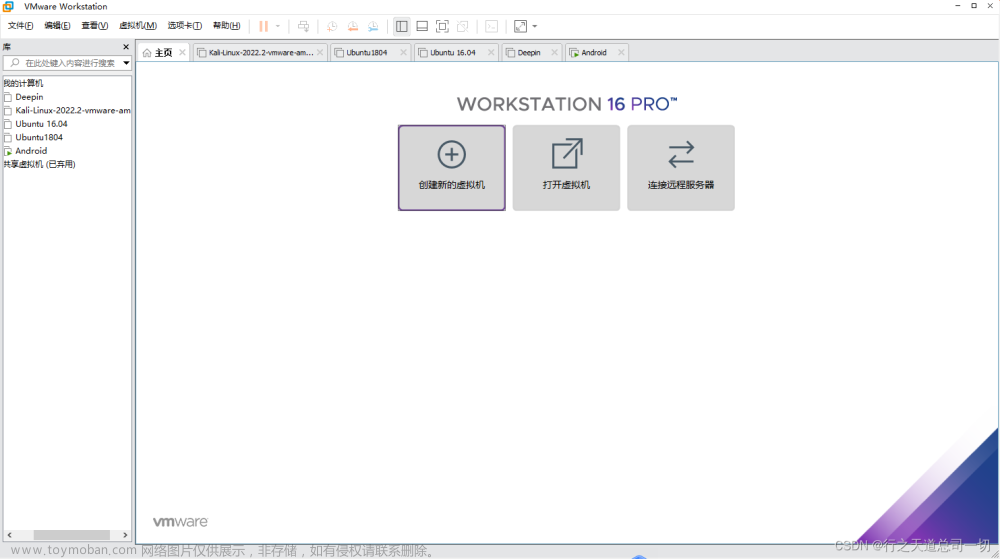

VMware 安装安卓虚拟机 一步一步的手把手教学

平台:PC CPU:R7 3700X 显卡:3060 软件:VMware16 系统:Win10 1909 镜像:android-x86_64-9.0-r2-k49.iso 网址:https://osdn.net/projects/android-x86/releases/71931 我用的迅雷下载,很快 度盘链接: pwd 2022 链接:https://pan.baidu.com/s/1HaSEB_CkyE_UmJwHlvzbrw?pwd=2022 包含Android7-9三个镜像 到这里虚拟机就算创建完

-

【b站咸虾米】chapter4_vue组件_新课uniapp零基础入门到项目打包(微信小程序/H5/vue/安卓apk)全掌握

课程地址:【新课uniapp零基础入门到项目打包(微信小程序/H5/vue/安卓apk)全掌握】 https://www.bilibili.com/video/BV1mT411K7nW/?p=12share_source=copy_webvd_source=b1cb921b73fe3808550eaf2224d1c155 uni-app官网 组件,无论是小程序还是vue,都是非常关键的。 现在单页面程序,主要的依据就是组件。 组件

-

【b站咸虾米】chapter3_vue基础_新课uniapp零基础入门到项目打包(微信小程序/H5/vue/安卓apk)全掌握

课程地址:【新课uniapp零基础入门到项目打包(微信小程序/H5/vue/安卓apk)全掌握】 https://www.bilibili.com/video/BV1mT411K7nW/?p=12share_source=copy_webvd_source=b1cb921b73fe3808550eaf2224d1c155 目录 三、vue基础 3.1 vue介绍与传统js的差异化 3.2 模板语法 3.3 data属性 3.4 条件渲染 3.4.1 v-if和v-else 3.4

-

APP分发管理系统仿第八区分发系统|安卓apk苹果ipa封装网站,苹果免签封装网站,多语种下载页|内测分发|超及签名|企业签名|应用封装

演示请联系我私信我 APP分发管理系统仿第八区分发系统|安卓apk苹果ipa封装网站,苹果免签封装网站,多语种下载页|内测分发|超及签名|企业签名|应用封装 平台特色 1. 支持自适应安卓和苹果设备分发,通过技术手段保障稳定安装。 2. 可以智能提取 APP 应用信息、自动生成

-

【b站咸虾米】chapter1&2_uniapp介绍与uniapp基础_新课uniapp零基础入门到项目打包(微信小程序/H5/vue/安卓apk)全掌握

课程地址:【新课uniapp零基础入门到项目打包(微信小程序/H5/vue/安卓apk)全掌握】 https://www.bilibili.com/video/BV1mT411K7nW/?p=12share_source=copy_webvd_source=b1cb921b73fe3808550eaf2224d1c155 目录 一、uniapp和HBuilderX介绍 二、uniapp基础 2.1 新建项目、项目目录、预览uni项目 2.1.1 新建项目 2.1.2 项目

-

全网最稀缺的安卓工具资源APPMT管理+NP管理+云注入+云注入入口解密工具+Apk单机弹窗注入+小黄鸟+黑盒(32位)+黑盒(64位)+算法助手+mhook等等……

1.MT管理器 MT管理器是一款强大的文件管理工具和APK逆 向修改神器。 软件有汉化应用、替换资源、修改 布局、修改逻辑代码、资源混淆、去除签名校验 等功能 https://wwos.lanzouf.com/ife2J0lakxsd 密码:c2ri 2.NP管理器 NP管理器NPManager安卓反编译工具,NP管 理器是一款强大的安卓反编译

-

Android逆向解析加壳与脱壳技术

加壳是指在 APK 文件中插入额外的代码或数据,使得原始代码难以被分析和反编译。通常加壳是为了保护软件的知识产权或者防止逆向工程。下面是 Android 加壳的一般流程: 选择加壳工具:选择合适的加壳工具进行加壳,比如市面上常用的加壳工具有 DexProtector、Bangcle等。 修

-

逆向分析 工具、加壳、安全防护篇

软件安全是信息安全领域的重要内容,设计到软件相关的加密、解密、逆向分析、漏洞分析、安全编程以及病毒分析等。 哈喽,大家好,我是《有勇气的牛排》(全网同名)🐮🐮🐮 有问题的小伙伴欢迎在文末/评论,点赞、收藏/是对我最大的支持!!!。 1.1 加壳 加壳(可

-

探究——C# .net 代码混淆/加壳

保密。 先查询一下常见的加壳工具: DotFuscator,官方自带,据说免费版混淆程度不高 ConfuserEx,只支持.NET Framework 2.0/3.0/3.5/4.0/4.5/4.6/4.7/4.8,不支持.NET Core Virbox Protector,很好很优秀,但是收费 NET Reactor, 最新6.9版收费,PJ版到4.9不支持.NET Core Obfuscar,开源,可以用dotnet tool或

-

APP加壳原理及常用脱壳方法介绍

目前针对移动应用市场上安卓APP被破解、反编译、盗版丛生的现象,很多APP开发人员已经意识到保护APP的重要性。而对于移动应用APP加密保护的问题,如何对DEX文件加密尤为重要。对APP进行加壳能有效地遏制APP被反编译破解的行为。 1.1 什么是加壳 加壳是在二进制的程序中植

-

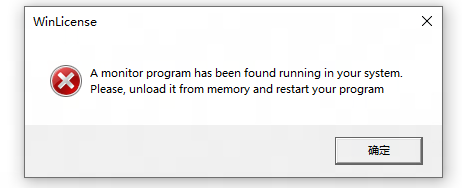

windows加壳程序WinLicense与Themida

开了Procmon.exe之后启动游戏会弹出这个框,这个是程序加壳之后的反外挂,反调试提示框。 WinLicense A monitor program has been found running in your system.Please, unload it from memory and restart your program https

-

查壳去壳和加壳的使用指南

介绍下加壳、脱壳以及如何病毒免杀技术与原理 在自然界中,我想大家对壳这东西应该都不会陌生了,由上述故事,我们也可见一斑。自然界中植物用它来保护种子,动物用它来保护身体等等。同样,在一些计算机软件里也有一段专门负责保护软件不被非法修改或反编译的程

-

jar-project 代码加壳加密工具【开源】

开源地址:https://gitee.com/chejiangyi/jar-protect java 本身是开放性极强的语言,代码也容易被反编译,没有语言层面的一些常规保护机制,jar包很容易被反编译和破解。 受classfinal(已停止维护)设计启发,针对springboot日常项目开发,重新编写安全可靠的jar包加壳加密技术,用于保护软件版

-

jar-protect Jar 包加壳工具

jar-protect 是 java 的 jar 加密加壳工具,对 class 文件进行加密防护,避免反编译破解。 java 本身是开放性极强的语言,代码也容易被反编译,没有语言层面的一些常规保护机制,jar 包很容易被反编译和破解。 受 classfinal(已停止维护)设计启发,针对 springboot 日常项目开发,重

-

Android漏洞之战——整体加壳原理和脱壳技巧详解

为了帮助更加方便的进行漏洞挖掘工作,前面我们通过了几篇文章详解的给大家介绍了动态调试技术、过反调试技术、Hook技术、过反Hook技术、抓包技术等,掌握了这些可以很方便的开展App漏洞挖掘工作,而最后我们还需要掌握一定的脱壳技巧,进行进一步助力我们漏洞挖掘

-

Android app加壳原理分析及壳程序编写

Android应用程序加壳是一种保护机制,通过在原始APK文件的外部添加额外的层(壳),使得攻击者更难分析、修改或破解应用程序。这些壳通常包含一些技术手段,旨在防御逆向工程和破解行为。以下是一些常见的Android应用程序加壳原理: 代码加密/混淆: 使用加密算法对D

-

Kali--MSF-永恒之蓝详解(复现、演示、远程、后门、加壳、修复)

一、永恒之蓝概述 二、SMB协议 三、准备工作 四、漏洞复现 1、主机发现 2、端口扫描 3、利用模块 五、演示功能 1.获取cmd 2.捕获屏幕 3.上传文件 4.下载文件 5.远程登录 6.上传后门 7.免杀加壳 8.运行wannacry 9.清除日志 六、预防方案 1.打开防火墙 2.安装杀毒软件 3.禁用445端口

-

木马免杀(篇三)静态免杀方法

紧接上一篇,是通过 cs 生成 shellcode 并直接用python 调用动态链接库执行 shellcode 。 生成后的exe文件未进行任何处理。 现在学习一些可以绕过静态免杀的方法。即将文件上传到目标不会被杀软查杀,但这只是静态方面。 动态免杀方面还涉及到很多东西,像进程注入手段。 花指