smartscan扫描控件

-

STM32中ADC的单次转换与连续转换模式 扫描与非扫描模式

单次转换模式 (Single Conversion Mode):在单次转换模式下,ADC按照设定的配置执行一次转换,然后停止转换并等待进一步的触发。这种模式适用于需要单次获取转换结果的应用场景。 连续转换模式 (Continuous Conversion Mode):在连续转换模式下,ADC在完成一次转换后自动开始下

-

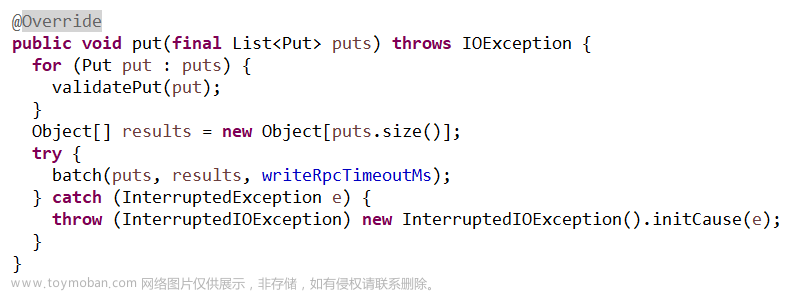

HBase Java API 开发:表的扫描与扫描的缓存和批量处理 第1关:批量处理

批量操作 如果我们去查看 HBaseAPI 的源码会发现,在上次实训中我们使用的 delete、get,put 这些批量操作,实际上都是调用了 batch() 方法。 查看 put(ListPut puts) 函数源码: 我们可以发现 put(ListPut puts) 方法最终还是调用的 batch(final List? extends Row actions, final Object[] results, int rpcTi

-

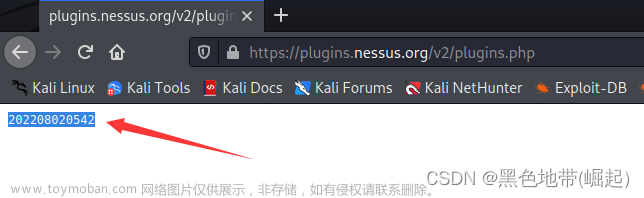

【kali-漏洞扫描】(2.1)Nessus解除IP限制、扫描快无结果、插件plugins被删除(中)

目录 一、解除IP限制 1.1、识别版本号 1.2、修改配置文件 1.3、重启服务 1.4、访问 二、解决插件被删除 2.1、分析 2.2、方法一: 2.3、方法二: 三、扫描快无结果 3.1、分析 3.2、恢复 在浏览器中输入 https://plugins.nessus.org/v2/plugins.php 修改 plugin_feed_info.inc 文件 sudo find /opt -name

-

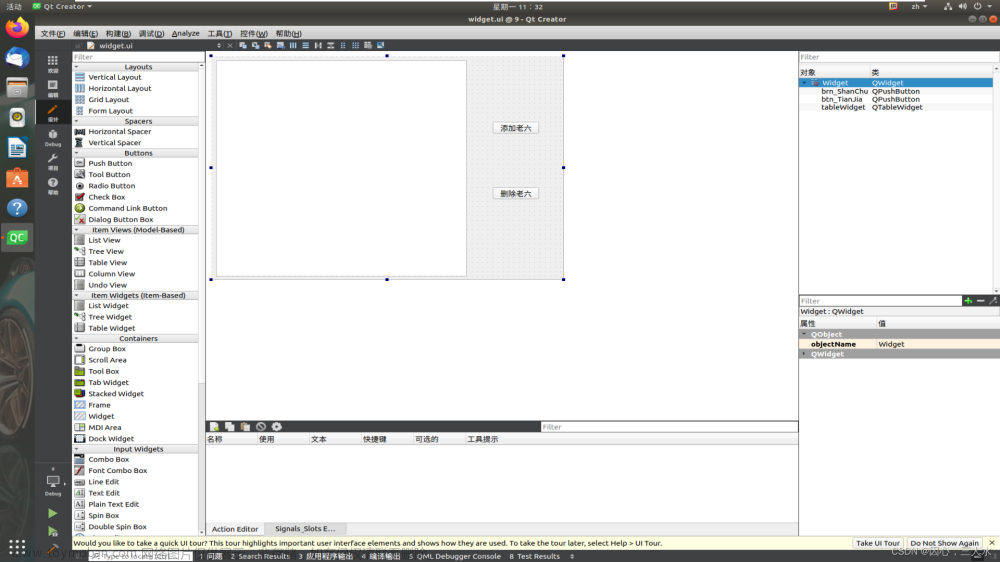

【Qt】6.QTableWidget控件、其他控件、自定义控件封装、鼠标事件

目录 QTableWidget控件 代码 widget.cpp 结果 其他控件 stackWidget栈控件 下拉框 代码 widget.cpp 结果 自定义控件封装 代码 smallwidget.h smallwidget.cpp widget.cpp 结果 鼠标事件 代码 mylabel.h mylabel.cpp 结果 设置列数setColumnCount 添加水平头setHorizontalHeaderLabels 设置行数setRowCount 设置正文setItem(行号

-

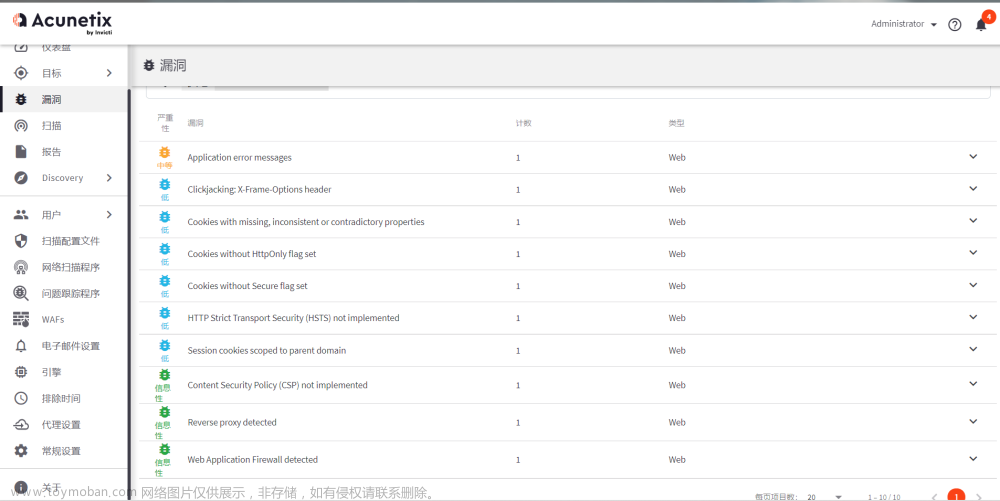

AWVS 批量扫描工具

调用Acunetix AWVS的API实现批量扫描,并且使用代理池(项目地址goProxyPool),实现批量扫描时的每个扫描目标都使用不同的代理IP。提供常驻后台监控功能,控制最大扫描任务数量以及最大扫描时间。 仅批量添加目标(可设置添加数量),并设置扫描使用的代理,不进行扫描(

-

【学习笔记】扫描线

扫描线可以用来求解周长并和面积并。 给定 (n) 个长方形,求它们的面积并。下面以两个长方形为例: 对于这个问题,可以有容斥等做法,但是还有个更简单的方法——扫描线。 扫描线,顾名思义,就是,拿一条“线”取扫(这里是从下往上扫,其实其它的扫的方式也是可

-

源码安全扫描

源码安全扫描工具较多,既有开源的,比如SpotBugs、FindSecurityBugs,也有商业的,例如Fortify、Checkmarx等。更过关于开源工具的信息可以查看OWASP提供的信息。本文主要介绍如何通过SpotBugs进行源码安全扫描。 要进行源码安全扫描,可以有四种途径: 第一种:本地IDE工具上安装

-

浅谈端口扫描原理

端口扫描,顾名思义,就是逐个对一段端口或指定的端口进行扫描。通过扫描结果可以知道一台计算机上都提供了哪些服务,然后就可以通过所提供的这些服务的己知漏洞就可进行攻击。其原理是当一个主机向远端一个服务器的某一个端口提出建立一个连接的请求,如果对方

-

如何扫描网页后台地址

以扫描网站 http://43.138.211.45 的后台地址为例 方法一:使用dirsearch 首先需要在kali安装dirsearch 使用dirsearch-u 来扫描网站 扫描出来的绿色的就是可以访问的,选择带admin的网站进行访问,极有可能是网站后台 方法二:使用御剑工具: 可以看到网站 是用php 写的 首先添加ip get方式

-

扫描class

举例 运行结果 测试 运行结果

-

安全 漏洞扫描 OSSIM

安全 漏洞扫描OSSIM OSSIM Burp Suite Professional:一站式Web应用程序漏洞检测套件 (4)硬件选择,可以采用品×××服务器,对于中小企业也可以根据自己需求,以OSSIM 4.8系统为例,目前系统对多核性能支持的比较好,推荐采用至强E系列处理器,OSSIM在漏洞扫描、Ossec扫描、Snort事件

-

绿洲的基石-3D扫描技术

虚拟化到具现化 新时代悄然来临 3D扫描技术的原理是通过使用一种或多种传感器捕捉目标物体的几何形状和外观特征,并将其转换为数字模型的过程。 3D扫描技术具体的原理可以分为以下几个步骤: 使用一种或多种传感器,如激光扫描仪、结构光、纹理相机等,对目标物体

-

漏洞挖掘-漏洞扫描

(1)sqlmap python sqlmap.py -u \\\"url\\\" --dbs 枚举所有数据库 python sqlmap.py -u \\\"url\\\" --current -db 当前数据库 python sqlmap.py -u \\\"url\\\" -D db_name --tables 查询某数据库的表 python sqlmap.py -u \\\"url\\\" -D db_name -T table_name --columns 查询数据列表 python sqlmap.py -u \\\"url\\\" -D db_name -T

-

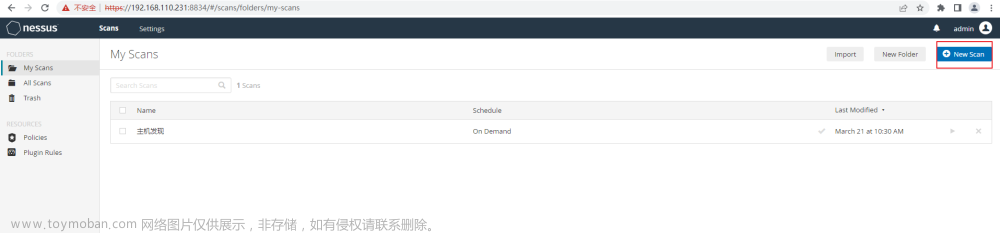

Nessus 扫描web服务

系列文章 Nessus介绍与安装 Nessus Host Discovery Nessus 高级扫描 1.启动nessus 2.进入nessus网站 3.点击【New Scan】 4.点击【Web应用程序测试】 5.输入name【web扫描】,描述【web扫描】,目标【127.0.0.1】 6.点击【发现】 7.选择扫描类型【端口扫描(常用端口)】 8.点击【评估】 9.扫描类型选择

-

信息收集(C段扫描)

1、收集C段内部属于目标的IP地址 2、内部服务只限IP访问,没有映射域名 3、更多的探测主机目标资产 1、Nmap (1)作用:快速扫描大型网络;可以获得主机运行的端口,服务,系统指纹;提供上百个扩展脚本。 (

-

信息安全实验——网络扫描技术

目录 一、实验项目名称 二、实验目的 三、具体实验内容 四、实验步骤 (一)Nmap使用 1、首先进入自己的终端,查看自己的主机eth0接口的ip地址,如下图: 2、 然后进入桌面上的nmap程序,出现以下界面: 3、 输入目标ip地址,点击扫描,等待Nmap向主机发送ARP的ping数据包

-

网络安全之端口扫描

1、扫描三步曲 一个完整的网络安全扫描分为三个阶段: 第一阶段:发现目标主机或网络 (端口扫描) 第二阶段:发现目标后进一步搜集目标信息,包括操作系统类型、运行的服务以及服务软件的版本等。如果目标是一个网络,还可以进一步发现该网络的拓扑结构、路由设

-

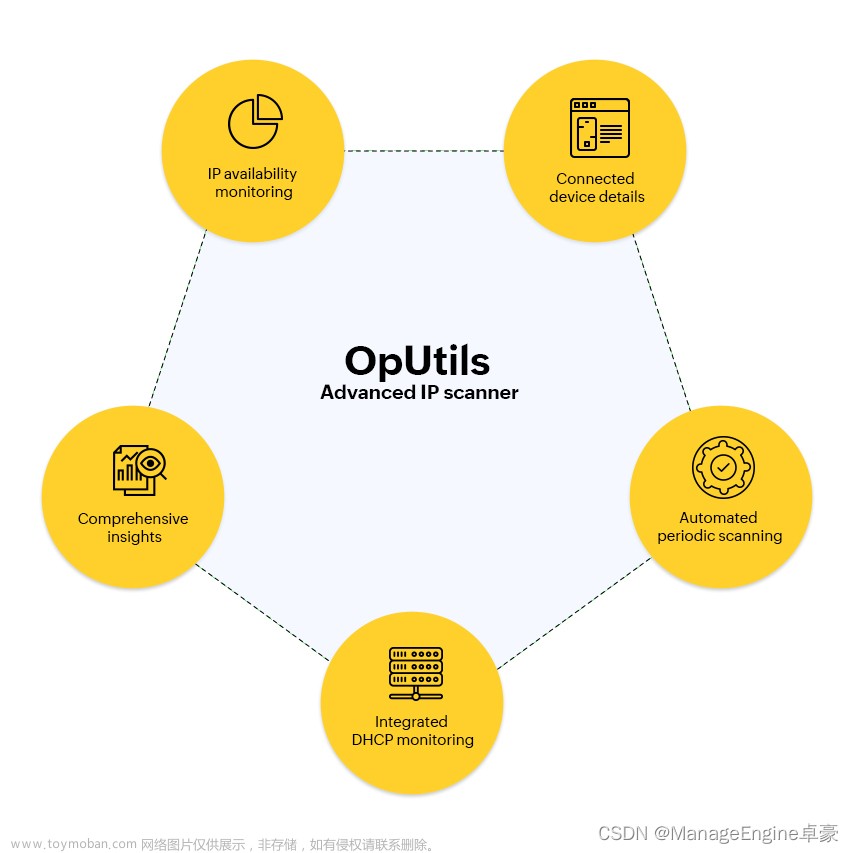

IP扫描工具

高级 IP 扫描程序是网络中必不可少的工具,使管理员能够跟踪网络地址空间。在提供要扫描的 IP 地址范围时,高级 IP 扫描程序会借助网络扫描协议按顺序检查该范围内的每个 IP,扫描后,高级 IP 扫描程序工具可查看网络 IP 的网络方面,例如 IP 保留状态、关联的 MAC 地址及

-

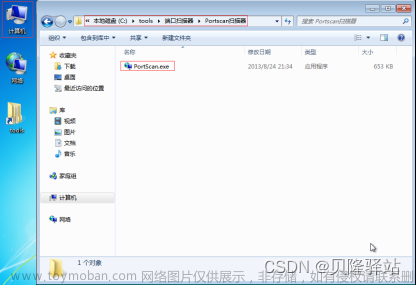

了解Portscan扫描器

Portscan端口扫描器程序可以帮助用户寻找到当前网络上正在运行的所有设备。Portscan端口扫描器其拥有200多个线程,是企业用户扫描ip地址的首选扫描程序。 一、使用Portscan扫描器扫描网站 1.1.双击“PortScan.exe”图标。如图1所示 图1 1.2.Portscan扫描器界面。如图2所示 图2 1.3.选择

-

Sonar安全扫描代码规则

序号 分类 规则英语描述 翻译解读 1 Bug Loops should not be infinite 循环必须有一个终止条件 2 Bug Override both equals and hashcode equals和hashcode必须同时覆盖或则都不覆盖 3 Bug Resources should be closed 使用资源必须关闭 4 Bug Double-checked locking should not be used dublecheck可能出现线程安全问题 5 Bu