wireshark流量分析

-

wireshark以太网 MAC 帧分析

注 1 : 正文区的目录结构。一级标题用阿拉伯数字大写,二级以下 ( 含 ) 用点分式阿拉伯数字。 注 2 :实验介绍及回答部分,均可图文并用;如用图,建议居中显示,并附上图标题 ( 编好图号 ) 一、 实验 目的 1.理解以太网 MAC 地址 2.学习并分析以太网 MAC 帧格式的结构、含

-

用Wireshark分析TLS(v1.2)

Wireshark是一个非常强大的网络分析软件,下载地址: Wireshark · Download,目前最新版本是4.0.4。选择Windows的安装包下载安装,安装后以管理员身份运行Wireshark,打开页面如下: 选择自己联网的网卡,我这里是用WLAN,点击左上角工具栏中蓝色的鲨鱼鳍开始捕获分组,用postman调用

-

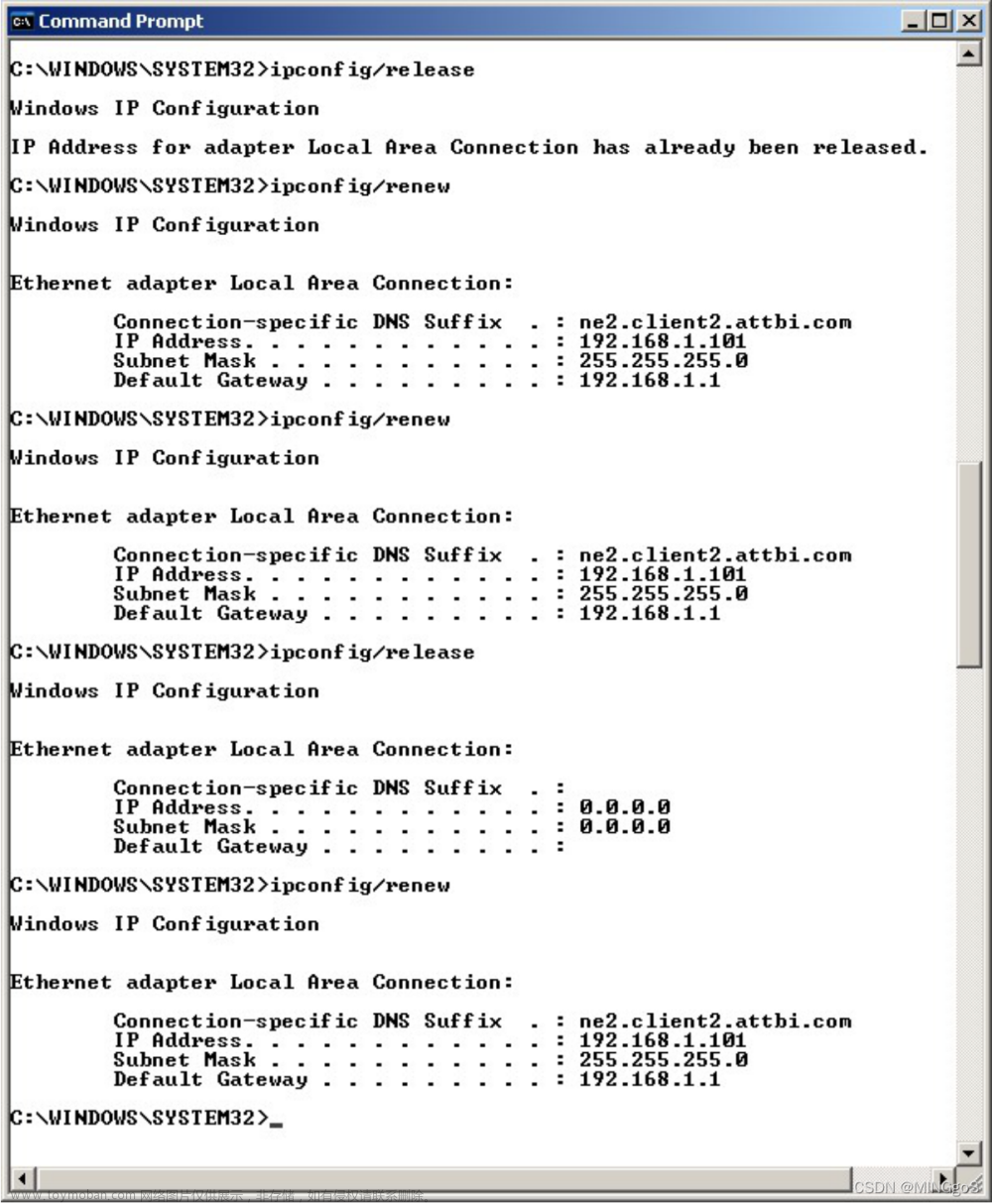

实验9 利用Wireshark软件分析DHCP

目录 一、实验目的及任务 二、实验环境 三、预备知识 四、实验步骤 五、实验报告内容 一、实验目的及任务 1.通过协议分析进一步明确DHCP报文格式中各字段语法语义; 2.进一步明确DHCP工作原理并能够描述 二、实验环境 联网的计算机;主机操作系统为Windows;WireShark等软件

-

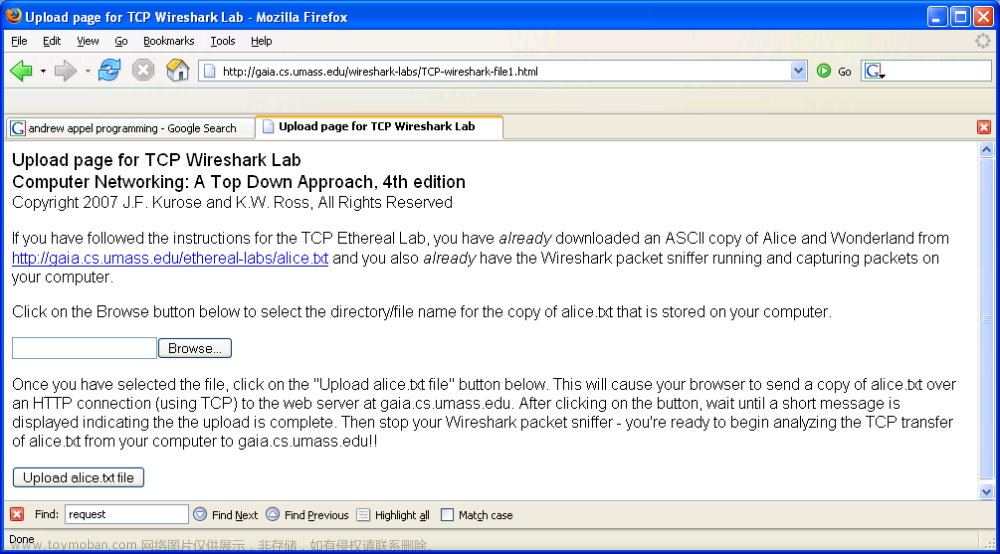

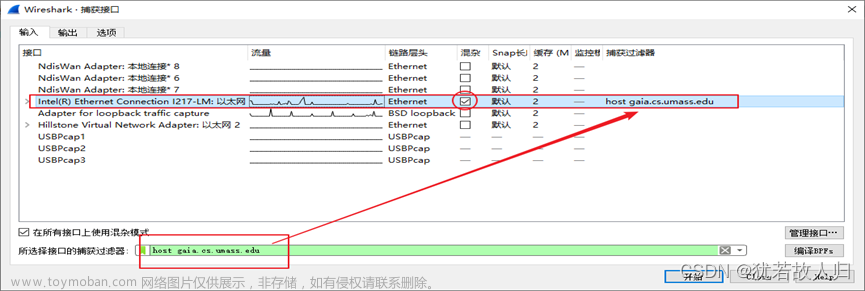

实验7 利用Wireshark软件分析TCP

目录 一、 实验目的及任务 二、 实验环境 三、 预备知识 四、 实验步骤 五、 实验报告内容 一、 实验目的及任务 1.通过协议分析进一步明确TCP报文段结构中各字段语法语义; 2.能够描述TCP协议的序号确认机制、连接管理、RTT估算、流量控制机制。 二、 实验环境 联网的

-

利用wireshark对TCP抓包分析

抓包结果已上传可免费下载对应观看: wireshark抓包结果 我的机子192.168.1.131简称A与服务端机子223.166.138.30简称B先三次握手建立TCP连接,再进行HTTP请求,最后四次挥手断开TCP连接 1.三次握手: A先给B发出一个SYN包请求建立连接 B给A发回一个ACK SYN包针对上一个SYN请求且发出请求

-

渗透测试(12)- WireShark 网络数据包分析

目录 1、WireShack 简介 2、WireShark 基本使用方法 3、 WireShack 抓包分析 3.1 Hypertext Transfer Protocol (应用层) 3.2 Transmission Control Protocol (传输层) 3.3 Internet Protocol Version 4(网络层) 3.4 Ethernet Il (链路层): 数据链路层以太网头部信息 3.5 Frame(物理层) Wireshark 是一个免费开源

-

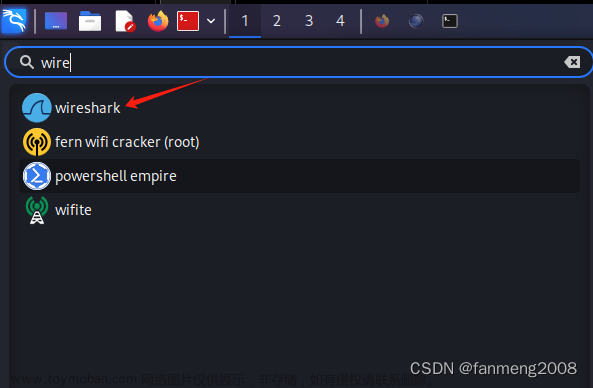

Wireshark抓包分析教程(ubuntu版本)

first,多亏我们的C知道,成功安装了wireshark, Steps are as following: 添加wireshark的软件源(PPA:personal package archive(档案)) sudo apt-add-repository ppa:wireshark-dev/stable ppa:wireshark-dev/stable 是一个Wireshark开发团队维护的PPA,它提供了Wireshark的最新稳定版本。通过添加这个PPA,您可以轻松地安

-

Wireshark使用实训---分析IP包

Wireshark是一个开源的 网络分析工具 ,用于 捕捉 和 分析 网络数据包。它可以帮助网络管理员和安全专家监控和解决网络问题,同时也可以用于学习和教学网络通信原理。 Wireshark可以在网络中捕获和分析传输的数据包,包括协议头部信息和数据负载。它支持多种网络协议,包

-

使用Wireshark抓包分析TCP协议

wireshark数据包详细栏每个字段对应的分层。 我们点开这个字段,从该字段中可以看到相邻两个设备的MAC地址 本层主要负责将TCP层传输下来的数据加上目标地址和源地址。 这一层用到了TCP协议 tcp包头 每个字段对应的TCP包头 TCP三次握手示意图 第一次握手 :客户端向服务器发

-

网络协议---TCP协议分析(基于wireshark)

Wireshark TCP协议分析 1)TCP使用序列号和确认号提供可靠的数据传输; 2)观察 TCP的拥塞控制算法(慢启动和拥塞避免); 3)TCP接收段实现流量控制的机制; 4)简要地观察TCP连接设置, 5)并调查计算机和服务器之间TCP的连接性能(吞吐量和往返时延

-

【流量分析】Godzilla分析

1.User-Agent (弱特征) 哥斯拉客户端使用JAVA语言编写,在默认的情况下,如果不修改User-Agent,User-Agent会类似于Java/1.8.0_121(具体什么版本取决于JDK环境版本)。但是哥斯拉支持自定义HTTP头部,这个默认特征是可以很容易去除的。 2.Accept(弱特征) Accept为text/html, image/gif, image/

-

Wireshark抓包分析之ICMP协议包

一、 Wireshark简介:(前身为Ethereal,2006年改名为wireshark) Wireshark 是一个网络封包分析软件。网络封包分析软件的功能是撷取网络封包,并尽可能显示出最为详细的网络封包资料。 Wireshark 使用 WinPCAP 作为接口,直接与网卡进行数据报文交换。 (一) 功能:可用于网络流量捕获

-

wireshark工具详解、数据包抓取分析、使用教程

Wireshark界面 Wireshark查看数据捕获列表 数据包概要信息窗口:描述每个数据包的基本信息。如图,点击某行数据,即可在下方显示该数据包的信息。 1、 数据包解析窗口 :显示被选中的数据包的解析信息,包含每个数据包的 整体信息 、 数据链路层、网络层、传输层、应用层

-

IP协议及数据包之Wireshark分析

IP协议介绍 IP 地址是 IP 协议提供的一种统一的地址格式。它为互联网上的每一个网络和每一台主机分配一个逻辑地址,以此来屏蔽物理地址的差异。IP 地址分为 IPv4(IP 协议的第四版)和 IPv6(IP 协议第六版)两大类。目前,最广泛使用的是 IPv4。在该版本中规定,该地址是由

-

Wireshark 基于生成的IP统计分析

在网络分析过程,往往会使用到对某个地址的详细内容进行分析和统计,这个要求使用显示过滤器配合会话及终端分析功能还不足以满足。 1、怎样打开IP统计 基于IP统计分别针对IPv4和IPv6,这里只介绍IPv4的统计功能。点击菜单统计——IPv4 Statistics下拉菜单,能看到Wireshark自带

-

6.3.5 利用Wireshark进行协议分析(五)----捕获并分析ICMP报文

6.3.5 利用Wireshark进行协议分析(五)----捕获并分析ICMP报文 一、捕获ICMP报文 打开Wireshark,选择网络接口并点击开始按钮。分组列表面板不断刷新抓渠道的数据包,为了过滤出我们所要分析的ICMP报文,我们在过滤框中输入icmp,为了生成icmp报文,我们需要运行系统自带的ping程

-

6.3.6 利用Wireshark进行协议分析(六)----网页提取过程的协议分析

6.3.6 利用Wireshark进行协议分析(六)----网页提取过程的协议分析 利用Wireshark捕获网页访问过程中产生的应用协议报文,还原Web服务中报文的交互过程,为了防止网页直接从本地缓存中获取,我们首先需要清空浏览器保存的历史记录或者数据,具体操作步骤如下 清空浏览器保

-

计算机网络大作业(Wireshark抓包分析)

wireshark的深入学习与掌握,如过滤器的使用,归纳方法 通过实验阐述ARP的工作原理 利用实验结果分析 ICMP 协议的报文结构字段定义 基于实验数据深入分析 TCP 协议的连接过程原理,报文的分片等功能 从校园网发起向外网中某 Web 服务器的访问,记录并分析从 MAC 层协议、IP

-

Wireshark抓包分析TCP的三次握手

一、TCP三次握手连接建立过程 Step1:客户端发送一个SYN数据包(SYN=1,Seq=X,ACK=0)给服务端,请求进行连接,这是第一次握手; Step2:服务端收到请求并且允许连接的话,就会发送一个SYN+ACK的数据包(SYN=1,Seq=Y,ACK=X+1)给发送端,告诉它,可以通讯了,并且让客户

-

ARP欺骗和DNS劫持以及Wireshark分析

目录 第一部分,使用ettercap图形化界面进行ARP欺骗 第二部分,使用ettercap进行DNS劫持,开启Apache服务,让目标主机访问任何网站都劫持到kali系统主页 第三部分,使用Wireshark抓包分析ARP欺骗和DNS劫持的特征数据,并进行分析 一、实验目的 利用ettercap进行中间人攻击之 ARP欺骗